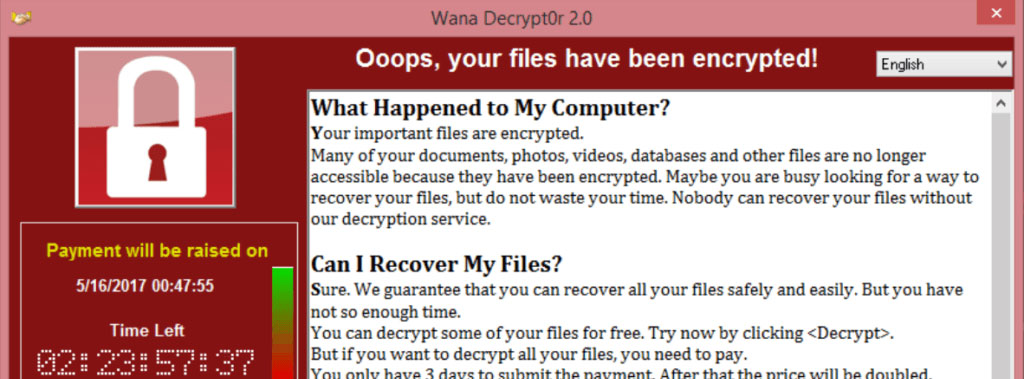

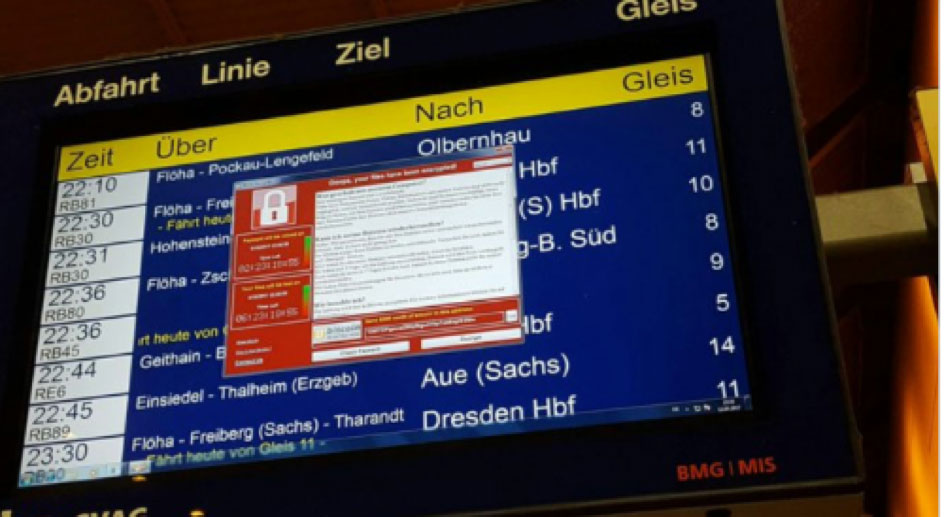

Wielu z Was słyszało już zapewne o wariancie malware szyfrująceym dane czyli krypto ransomware, pisaliśmy o jego historii i jak mu zapobiegać w jednym z naszych poprzednich artykułów. Ataki na wielką skalę które rozpoczęły się w ubiegły piątek min. w jednostkach Służby Zdrowia w Wielkiej Brytanii, fabrykach Renault we Francji, uziemionych dzisiaj z tego powodu, czy na dworcu we Frankfurcie uzmysłowiły wszystkim jak niebezpieczne może być oprogramowanie tego typu.

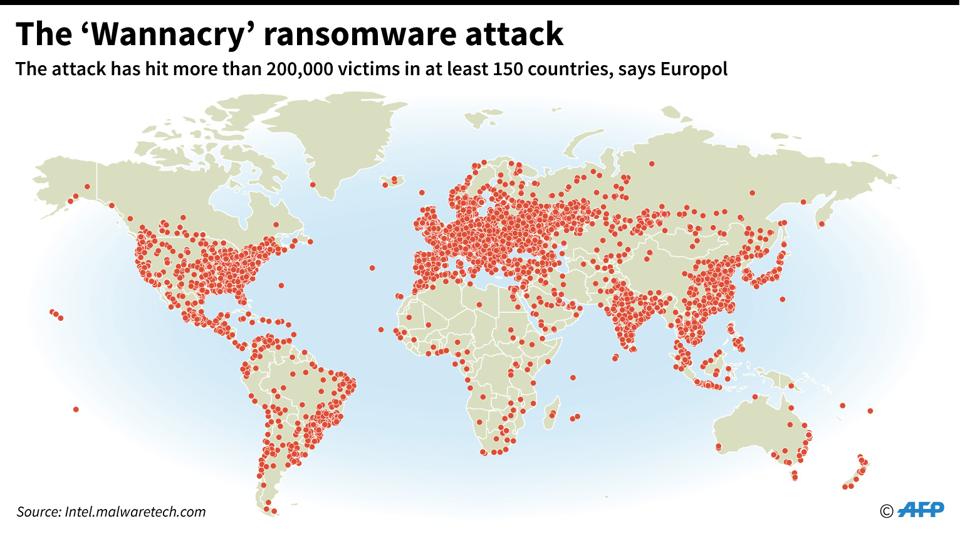

Szacuje się, że na chwilę obecną WannaCry uderzył w ponad stu krajach i dotknął setki tysięcy komputerów, nie wiadomo dokładnie co będzie z jego odmianami, które już zaczęły się pojawiać. Szczęście w nieszczęściu, główny atak udało się powstrzymać gdy jeden ze specjalistów bezpieczeństwa analizujących próbkę oprogramowania zarejestrował domenę do której oprogramowanie odwoływało się, a która de facto nie istniała. W momencie gdy oprogramowanie uzyskuje odpowiedź z zarejestrowanej domeny zatrzymuje się i nie dochodzi do szyfrowania. Podejrzewa się, że miał to być mechanizm obrony przed środowiskiem typu sandbox, w którym oprogramowanie nie wykonałoby się gdyby uzyskało w nim odpowiedź z adresu IP domeny która nie powinna istnieć w rzeczywistości.

Głównym źródłem infekcji jest spam, zawierający załącznik .zip po którego uruchomieniu oprogramowanie rozpoczyna pracę. Nie musi to być jedyne źródło, dlatego warto edukować pracowników aby nie otwierali załączników w wiadomościach które ich nie dotyczą, lub na które nie czekali(np. listy przewozowe z firm spedycyjnych). Zainfekowany komputer staje się źródłem problemów dla całej sieci ponieważ WannaCry wykorzystuje podatność w protokole SMB z możliwością zdalnego wykonywania kodu. Łata systemowa która usuwa tą podatność została wydana przez Microsoft w marcu tego roku, jednak nie wszystkie systemy korzystają z automatycznych aktualizacji, z różnych powodów, czasami wynikających z konieczności przetestowania aktualnie wykorzystywanych programów firm trzecich z nową łatą systemową lub ich dopasowania. W tym wypadku nie ma jednak na co czekać i warto zaktualizować system jak najszybciej: MS17-010.

Jeżeli korzystasz jeszcze z systemów XP lub WS2003 które nie są automatycznie wspierane przez Microsoft i wymagają wykupienia dodatkowego maintenance, system musisz zaktualizować ręcznie, na szczęście Microsoft zrobił wyjątek od reguły i udostępnił tą łatę dla wszystkich.

Jednocześnie upewnij się, że oprogramowanie antywirusowe z którego korzystasz jest zaktualizowane i posiada sygnatury aby wykryć już znane wersje oprogramowania WannaCry. W przypadku firmy Sophos z którą współpracujemy, pierwsze sygnatury pojawiły się w piątek, a w trakcie weekendu wprowadzono modyfikację dzięki którym wszystkie aktualnie znane warianty Wanna są blokowane przez Sophos Endpoint Protection przy próbie uruchomienia. Klienci wykorzystujący klasyczną ochronę powinni się upewnić, że oprogramowanie na stacjach i serwerach zostało zaktualizowane. Jeżeli korzystasz z mechanizmów ochrony takich jak InterceptX czy Exploit Prevention, zawarty w nich moduł Cryptoguard wykryje próbę szyfrowania, zrobi kopię zapasową i odtworzy pliki do pierwotnej postaci, zgodnie ze stanowiskiem Sophos, klienci posiadający te produkty byli zabezpieczeni przed atakiem tego rodzaju. Dla przypomnienia: Jak działa Cryptoguard w InterceptX

Upewnij się jednak że polityki ochrony skonfigurowane są zgodnie z rekomendacjami Sophos.

Przewiduje się, że ataki oparte na Wanna i jego modyfikacjach przybiorą na sile w najbliższym czasie, dlatego nie zwlekaj z aktualizacją systemu i sprawdzeniem swojego oprogramowania antywirusowego.

Więcej informacji na temat ataku oraz rekomendacji można znaleźć na:

Artykuł bazy wiedzy Sophos dedykowany temu problemowi: Wana Decrypt0r 2.0 Ransomware

Więcej o samym ataku: Wanna Decrypter 2.0 ransomware attack: what you need to know

Rekomendacje Microsoft: Customer Guidance for WannaCrypt attacks

Best Practice Sophos: Endpoint Security and Control

Narzędzie do weryfikacji polityk w Sophos Enterprise Console: PET