- +48 61 66 90 700

- sales(at)fen.pl

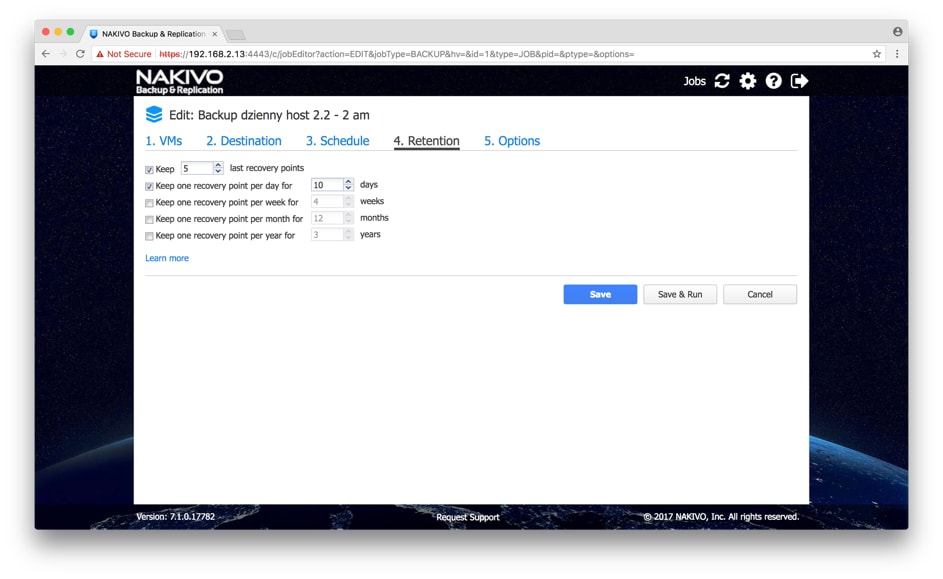

Najnowsza wersja NAKIVO v8.5 ze wsparciem dla Nutanix AHV

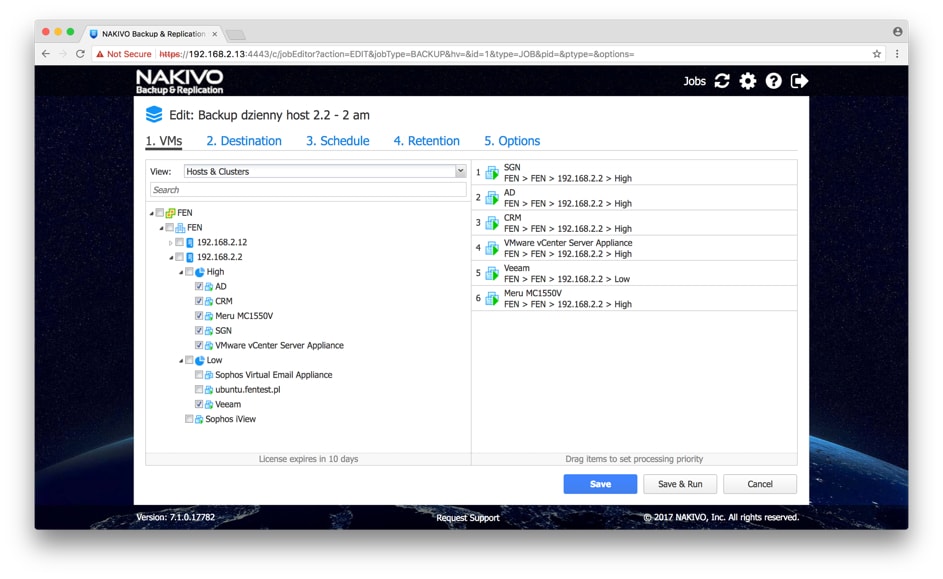

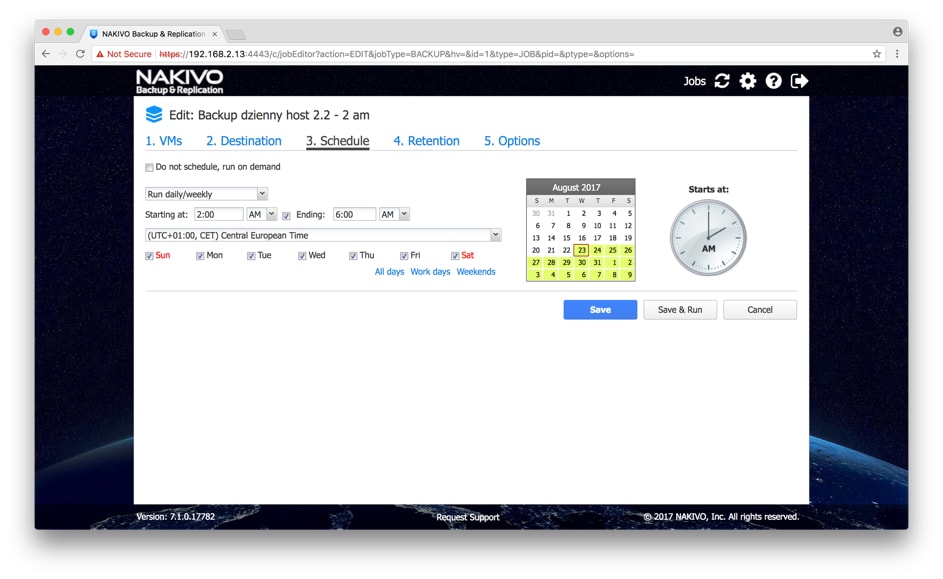

W najnowszej wersji oprogramowania NAKIVO Backup & Replication dodano szereg nowych funkcji.

Do wspieranych wirtualizatorów obok Vmware, Hyper-V, instancji EC2 w AWS dołączył Nutanix AHV. Nutanix Acropolis jest natywnym wirtualizatorem wbudowanym w środowisko chmurowe tego producenta, więcej o rozwiązaniach Nutanix: https://www.nutanix.com/products/acropolis/virtualization

Replikacja z backupu. Określone środowiska wymagające dużej niezawodności potrzebują zarówno replikacji jak i backupu. Dotychczas zadania te były niezależne od siebie i wymagały dwukrotnego zrobienia snapshota maszyny wirtualnej, co powodowało dodatkowe obciążenie produkcyjnych hostów. Nowa wersja umożliwia wykonanie repliki z już zrobionego backupu, a zadania można powiązać ze sobą aby proces zautomatyzować.

Nakivo w nowej wersji stało się jeszcze bardziej elastyczne w instalacji, gdyż można zainstalować je na Windows Server 2019 oraz serwerach opartych na systemie Free NAS. A może potrzebujesz mobilnego backup appliance? Od teraz Nakivo można zainstalować również na Raspberry PI.

Autoupdate. Serwisowanie Nakivo stało się jeszcze prostsze niż było, producent dodał funkcję automatycznej aktualizacji, teraz nowa wersja jest oddalona o zaledwie kilka kliknięć, prosto z wbudowanego w Nakivo interfejsu www.

Użytkownik jako potencjalna luka w systemach bezpieczeństwa Twojej organizacji.

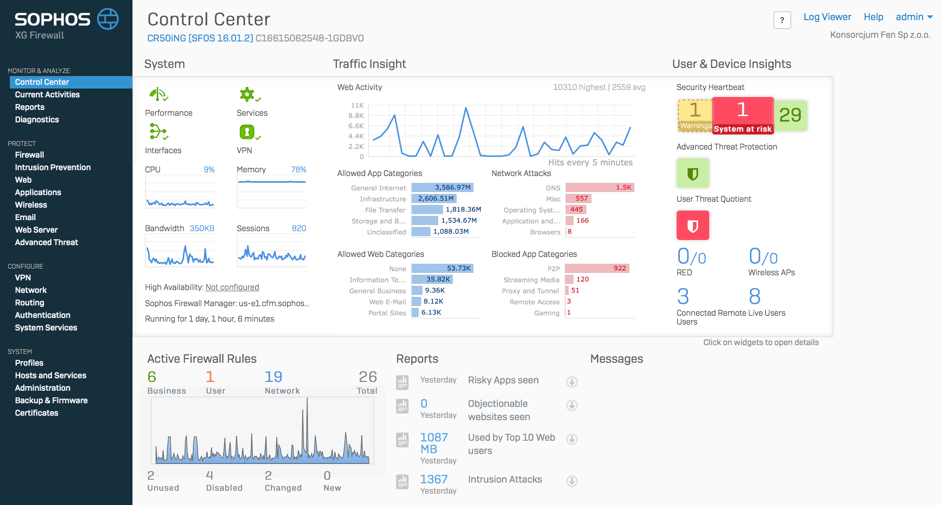

Coraz więcej organizacji decyduje się na wdrożenie nowoczesnych systemów ochrony dla swoich systemów IT. Eksperci związani z bezpieczeństwem i producenci systemów ochrony zgadzają się co do jednego, im więcej warstw zabezpieczeń jesteśmy w stanie zapewnić dla swojej sieci, stacji czy serwerów tym większe prawdopodobieństwo zatrzymania ataków.

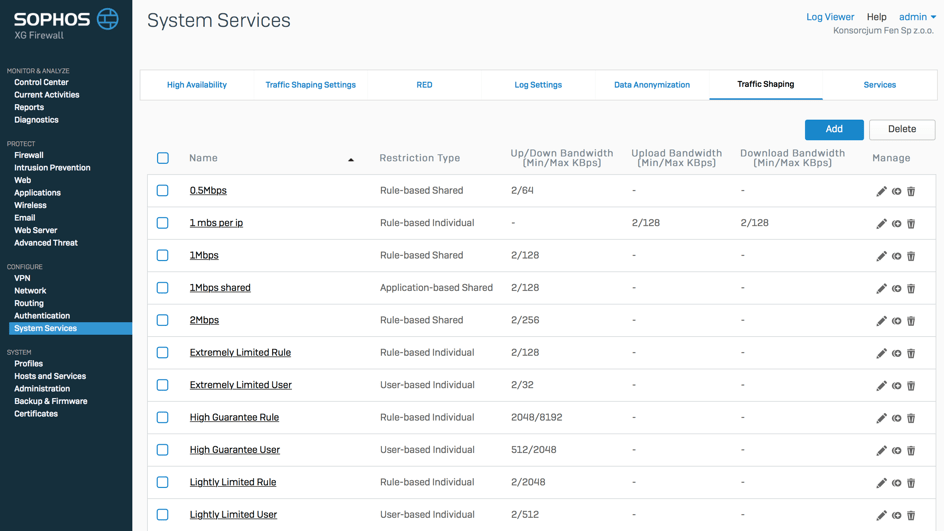

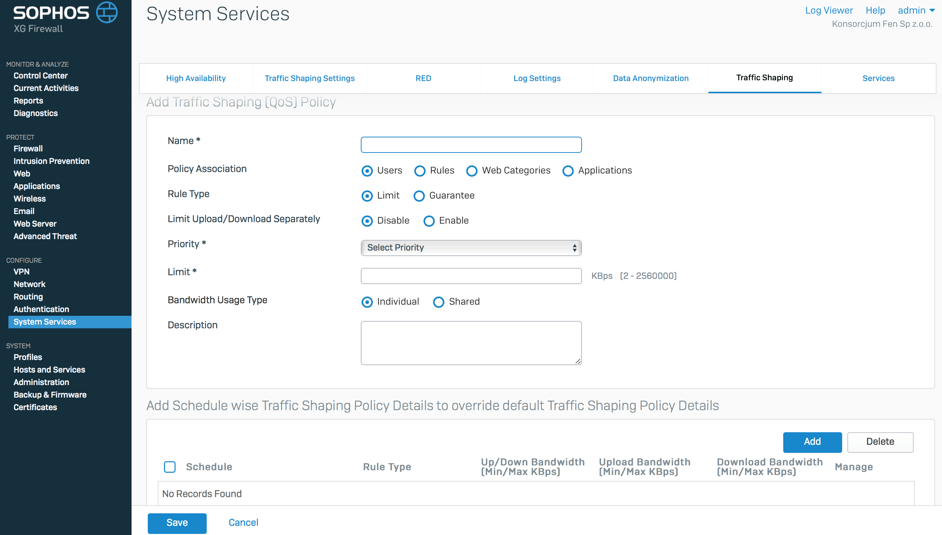

Bardzo ważna jest możliwość powstrzymania ataku jak najszybciej i jak najdalej od potencjalnego celu, stąd duża popularność uniwersalnych systemów ochrony na poziomie bramy sieciowej, typu UTM (ang. Unified Threat Management). Systemy takie oprócz podstawowej ochrony z wykorzystaniem firewalla SPI (ang. Stateful Packet Inspection), ochrony ruchu www (web proxy), ochrony poczty (antyspam czy antymalware), mechanimzów IPS (ang. Intrusion Prevention Systems) odpowiedzialnych za wykrywanie anomalii w ruchu sieciowym pod kątem znanych podatności i ataków typu Denial of Service, wykorzystują bardziej zaawansowane techniki włączając w to mechanizmy Sandboxingu (czyli możliwości „zdetonowania” potencjalnego pliku w bezpiecznym środowisku) czy chroniące przed szkodliwym ruchem wychodzącym i botami techniki ATP (ang. Advanced Threat Protection).

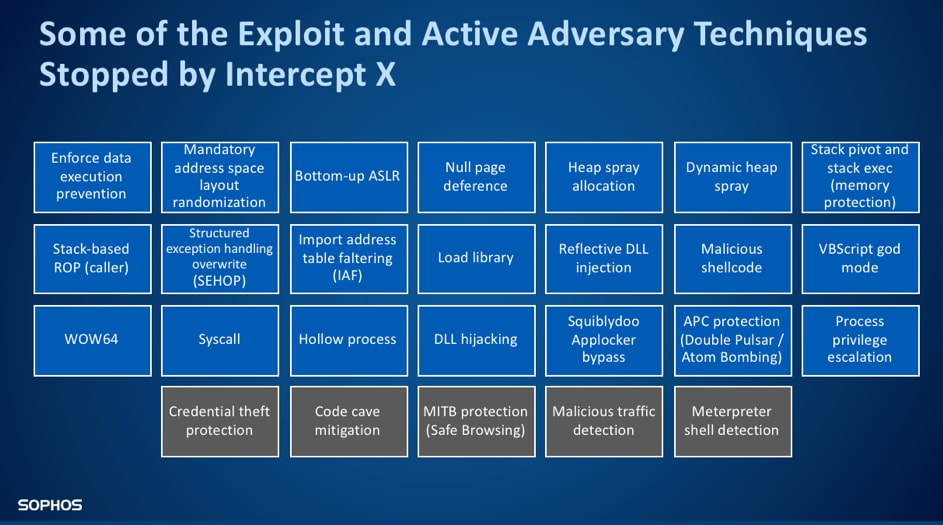

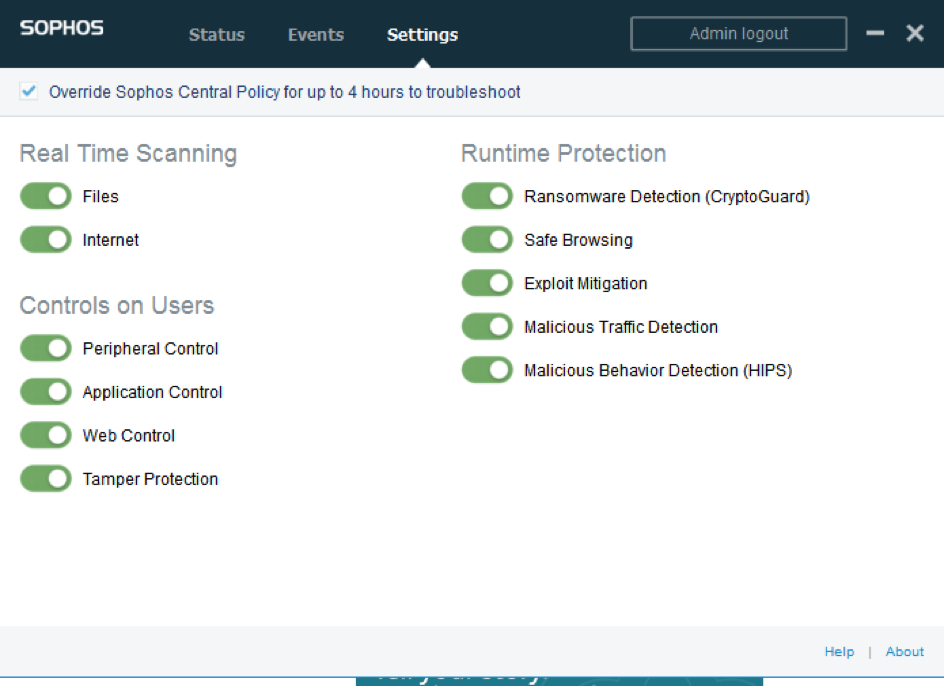

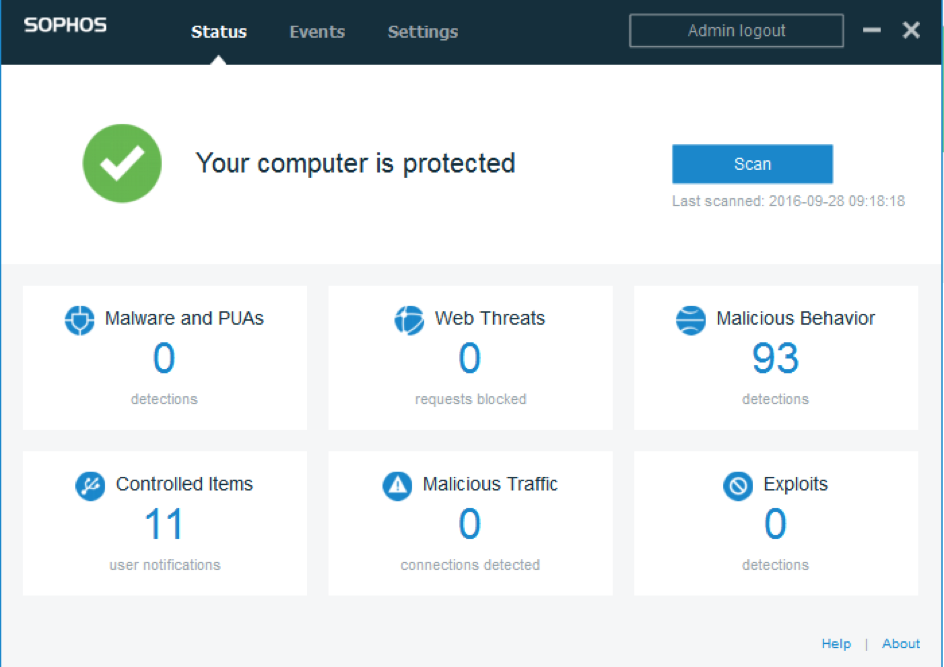

Oczywiście w bardziej złożonych środowiskach poszczególne mechanizmy ochrony często zapewniane są przez odrębne, dedykowane do danego zakresu urządzenia, jak email appliance czy web appliance. Nie można też zapomnieć o bezpieczeństwie samych końcówek czyli stacji roboczych lub serwerów, gdzie minimum to antywirus sygnaturowy, coraz częściej doposażony w mechanizmy wykorzystujące analizę malware’u przez silniki uczenia maszynowego, wykrywanie technik exploitujących potencjalne luki w systemach operacyjnych czy aplikacjach, kończąc na rozwiązaniach wykrywających aktywnie działający malware i zapobiegających szyfrowaniu danych.

Nawet jeżeli zastosujemy wszystkie wymienione mechanizmy bezpieczeństwa nie będziemy chronieni w 100 %, jednak z dużym prawdopodobieństwem zatrzymamy większość ataków. Niektórych podatności nie jesteśmy w stanie wyeliminować, a jedną z największych i najgroźniejszych z nich są działania użytkowników.

Statystyki pokazują, że najczęściej do infekcji dochodzi na kilka sposobów.

1. Luki w systemach operacyjnych, komponentach sieciowych i aplikacjach.

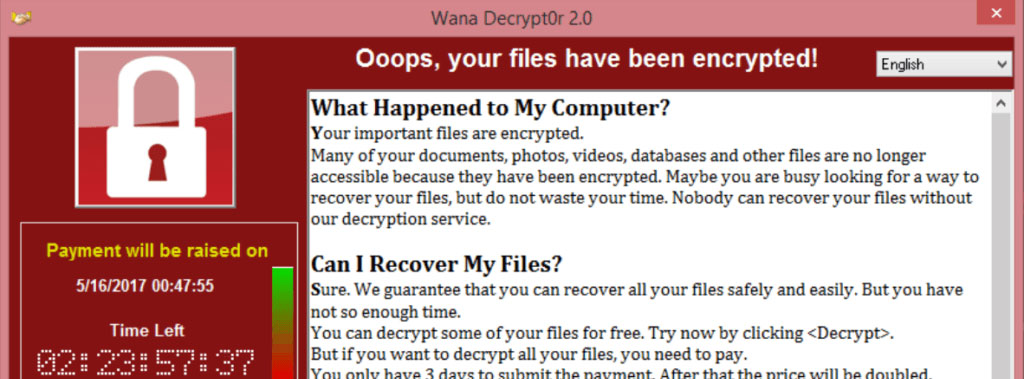

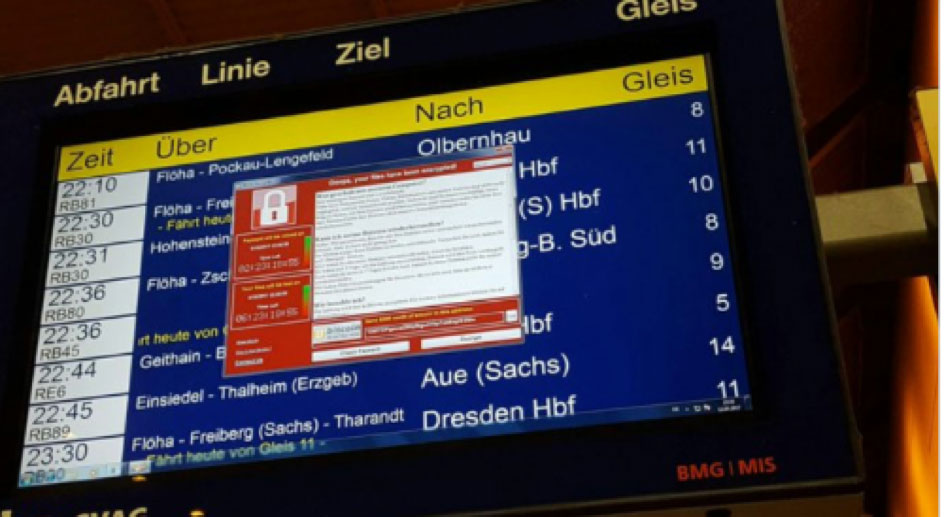

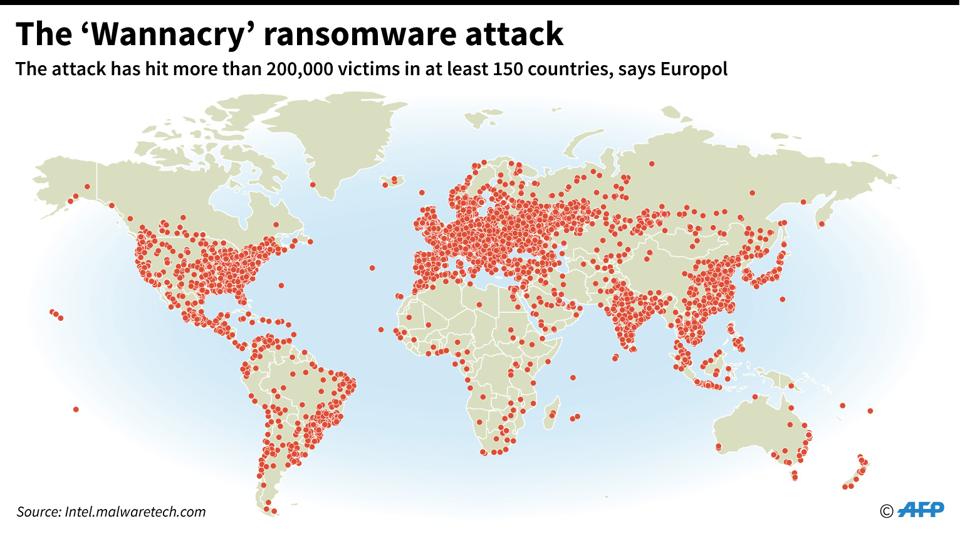

Pierwszy wariant to infekcje poprzez exploitowanie luk w systemach operacyjnych, komponentach sieciowych lub aplikacjach, należą one do jednych z najgroźniejszych ataków, ponieważ mogą zainfekować naszą sieć i stacje bez interakcji użytkownika. Gdy już luka zostanie znaleziona i wykorzystana na komputery lub serwery pobrane zostaje właściwe szkodliwe oprogramowanie, którym może być ransomware, robaki przekształcające nasze komputery w boty wykorzystywane do późniejszych ataków i inne formy malware’u (o części z nich Marek Dalke pisał w tym artykule: https://makeittogether.pl/5-zagrozen-dla-bezpieczenstwa-sieciowego-przedsiebiorstw-wg-sophos/ ).

Najpewniejszym zabezpieczeniem w tym wypadku są regularne aktualizacje systemów operacyjnych i aplikacji, które „łatają” zauważone luki i nie pozwalają na ich wykorzystanie przez potencjalnego atakującego. Patchowanie nie zabezpieczy nas przed lukami, które jeszcze nie zostały ujawnione lub na które nie ma jeszcze rozwiązania, ale im również możemy przeciwdziałać wykorzystując wspomniane wcześniej systemy IPS na poziomie bramy sieciowej, systemy analizy behawioralnej Host IPS na poziomie stacji czy serwera, czy mechanizmy ochrony dedykowane do wykrywania technik exploitujących bez wykorzystania sygnatur.

Minimum, które możemy zrobić bez ponoszenia kosztów to włączyć automatyczne aktualizacje, a użytkowników przestrzec, aby ich nie wyłączali i nie przerywali. Jeżeli dysponujemy urządzeniami lub softem z mechanizmami IPS, to trzeba się upewnić, że są włączone.

2. Urządzenia przenośne

Większość potencjalnych źródeł infekcji związanych jest z siecią, z której korzystają użytkownicy, nie zawsze jednak sieć jest potrzebna, aby infekcja dostała się na nasze stacje robocze. Wiele organizacji nie ogranicza pracownikom możliwości podłączania do komputerów firmowych zewnętrznych nośników danych jak pendrive, dyski przenośne czy telefony. Z jednej strony ponosimy konkretne wydatki na zabezpieczenie naszej sieci i stacji przed zagrożeniami, a z drugiej nie ograniczamy potencjalnego punktu wejścia infekcji do firmy jakim są przynoszone (często wcześniej podłączane do komputerów domowych) nośniki usb czy inne peryferia.

Przecież nikt nie wie co użytkownik robi po godzinach pracy, nikt też nie weryfikuje czy ten użytkownik na swoim domowym komputerze korzysta chociażby z najprostszego a tym bardziej aktualnego antywirusa. To wszystko może skutkować przyniesieniem przez nieświadomego użytkownika szkodliwego oprogramowania na zwykłym pendrive. Mniejszy problem jeżeli wykryje je antywirus na firmowym komputerze, większy jeżeli trafiło się zagrożenie nie spotykane wcześniej lub takie które normalnie w naszej organizacji zatrzymywane jest przez inną warstwę ochrony w systemie bezpieczeństwa.

Problem nie jest wyimaginowany, tylko rzeczywisty, zdarzały się przypadki celowego rozrzucenia na parkingu pod biurowcem markowych pendrive zawierających szkodliwe oprogramowanie, mogę zapewnić, że pierwsze co zrobi większość użytkowników z takim znaleziskiem to wpięcie go do komputera, do którego ma dostęp, żeby sprawdzić zawartość. Stąd tak ważna jest edukacja użytkowników, przecież można wypracować procedury zabraniające użytkownikom podłączanie przypadkowych czy przyniesionych z domu urządzeń.

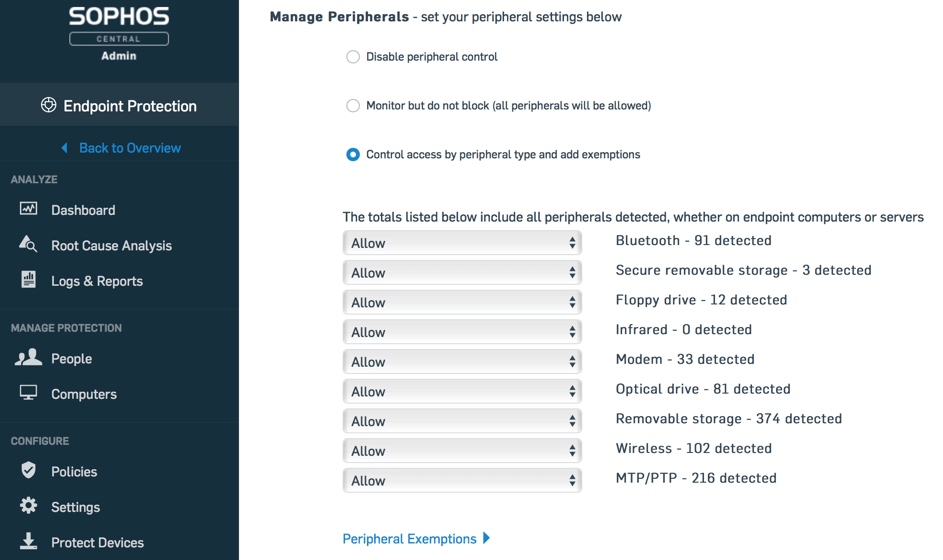

Można też zadziałać systemowo wiele rozwiązań typu Endpoint Protection posiada w zakresie swoich funkcjonalności moduły określane jako Device Control czy Peripherial Control kontrolujące podłączane urządzenia peryferyjne z akcjami dopuść, blokuj, tylko do odczytu albo monitoruj, dzięki czemu ograniczymy ryzyko bez pozostawiania decyzji o tym czy podłączyć dane urządzenie użytkownikowi.

Przykładem takiej kontroli może być funkcjonalność wchodząca w zakres licencji Sophos Central Endpoint Protection Advanced. Zarządzany centralnie agent, umożliwia kontrolę wielu rodzajów urządzeń wraz z opcją tworzenia wyjątków, tak aby dopuścić np. tylko jedno urządzenie usb na którym przenoszone będą dane w ramach organizacji lub danej grupy użytkowników.

3. Strony www.

Wspomniałem już o użytkownikach odwiedzających w prywatnym czasie potencjalnie niebezpieczne strony, od strony systemowej jesteśmy w stanie zrobić dużo, aby takiego użytkownika zabezpieczyć, ale w parze powinna iść edukacja. Zaczynając od edukacji, możemy uczulić użytkowników, aby ograniczyli odwiedzanie stron znanych jako potencjalnie niebezpieczne, zawierających treści np. związane z pornografią czy narzędziami do obchodzenia systemów bezpieczeństwa.

Należy zwrócić uwagę na sprawdzanie certyfikatów w połączeniach SSL, najczęściej wystarczy sprawdzenie czy w pasku przeglądarki pokazuje się ikona kłódki czasami oznaczona na zielono oraz czy certyfikat strony, którą odwiedzamy został rzeczywiście wystawiony dla danego adresu domenowego oraz organizacji np. banku, z którego usług korzystamy. Warto wytłumaczyć użytkownikom, że każda różnica występująca szczególnie na stronach na której podają jakiekolwiek dane logowania powinna zwrócić ich uwagę i zwiększyć czujność ze względu na możliwość próby wyłudzenia informacji logowania na sfałszowanych stronach www.

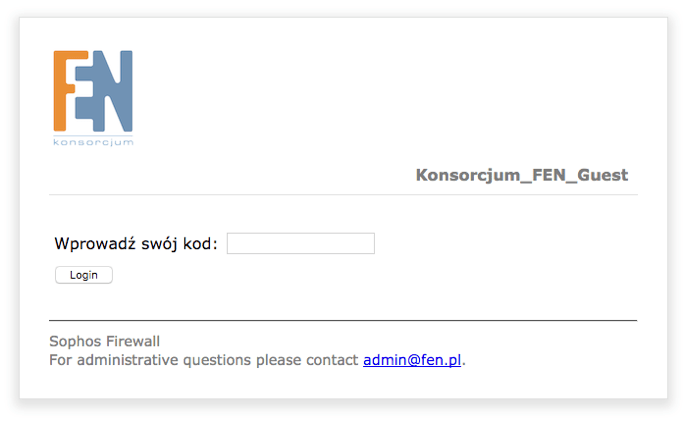

Logując się na stronie najlepiej korzystać z wcześniej zapisanego adresu lub zakładki w przeglądarce, aby przypadkiem nie pomylić się wpisując adres url ręcznie. Oczywiście strony o potencjalnie niebezpiecznej zawartości ciężko będzie sklasyfikować użytkownikowi więc wraz z edukacją w parze powinien iść system klasyfikacji i kontroli stron potencjalnie niebezpiecznych. Możemy go zapewnić korzystając ze wspomnianych już systemów klasy UTM, dedykowanych web appliance lub rozwiązań Endpoint Protection na stacjach roboczych czy serwerach.

Najczęściej do dyspozycji są przynajmniej dwa moduły ochrony dla ruchu www, moduł chroniący przed dostępem do stron sklasyfikowanych jako niebezpieczne na bazie reputacji adresu IP lub url oraz moduł kontrolujący dostęp do stron www na bazie treści które zawierają. Bardziej zaawansowane rozwiązania pozwalają jednocześnie na skanowanie pobieranych ze stron plików z wykorzystaniem silników antywirusowych czy detonowaniem w środowiskach typu Sandbox.

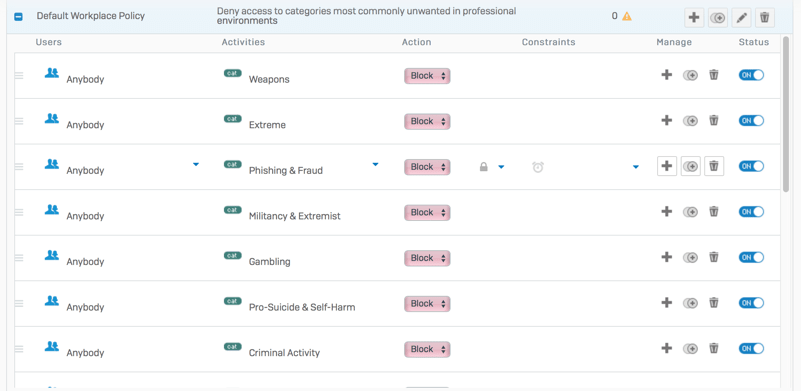

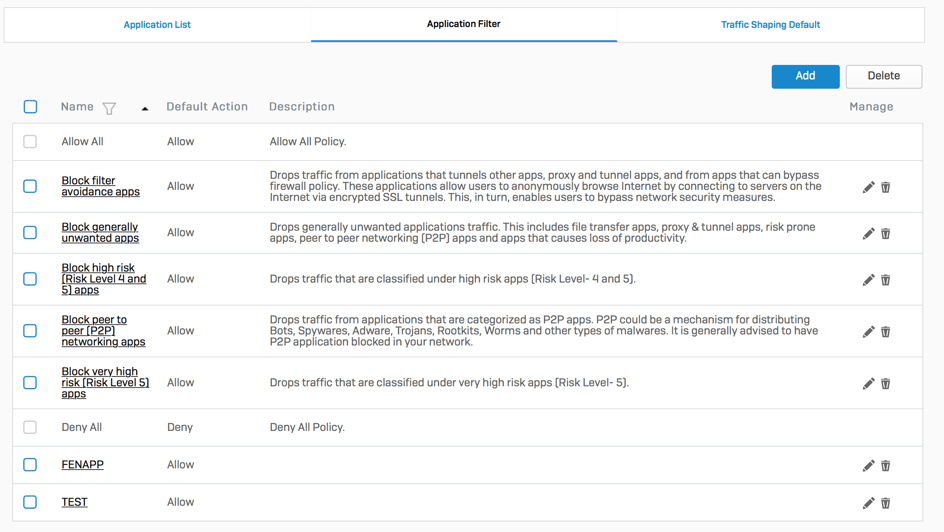

Przykładem takiego systemu w którym ochrona www jest wieloetapowa jest Sophos XG Firewall, który dodatkowo zapewnia możliwość rozszywania ruchu szyfrowanego SSL i weryfikacji treści na stronach zabezpieczonych protokołem HTTPS.

4. Poczta elektroniczna.

Kolejnym sposób zarażenia stacji roboczych to infekcje z wykorzystaniem poczty elektronicznej, atakujący umieszcza złośliwy kod bezpośrednio w załączniku maila lub w odnośniku, do którego otwarcia zachęca użytkownika. Poczta ze szkodliwą zawartością jest rozsyłana jako spam lub coraz częściej jako tzw. Phishing.

Phishing polega na takim spreparowaniu wiadomości, aby wydawała się ona autentyczna dla użytkownika, nie wzbudzała w nim podejrzeń i jednocześnie zachęcała do otwarcia załącznika lub odnośnika w treści wiadomości. Często można spotkać maile zawierające załączniki udające faktury za usługi telekomunikacyjne czy listy przewozowe z firm kurierskich.

Atakujący sięgają coraz głębiej do informacji, które mogą posłużyć do oszukania konkretnego użytkownika w tym danych z portali branżowych czy mediów społecznościowych jak Facebook czy LinkedIn mamy wtedy do czynienia z tzw. Spear Phishingiem czyli atakiem kierowanym na konkretnego użytkownika lub organizacje. Nieocenione w tym wypadku okazują się dwa elementy, system filtrujący wiadomości pod kątem oznak spamu czy malware’u oraz edukacja użytkowników.

Nawet najlepszy filtr antyspamowy nie zatrzyma wszystkich potencjalnie niebezpiecznych wiadomości, w szczególności tych które zostały spreparowane specjalnie pod kątem danej organizacji i nie były rozsyłane w formie spamu nigdzie indziej. Okazuje się, że znacznie lepszy rezultat w tym wypadku możemy osiągnąć ucząc użytkowników i uczulając ich na to, aby nie otwierali załączników lub odnośników w mailach niekierowanych do nich.

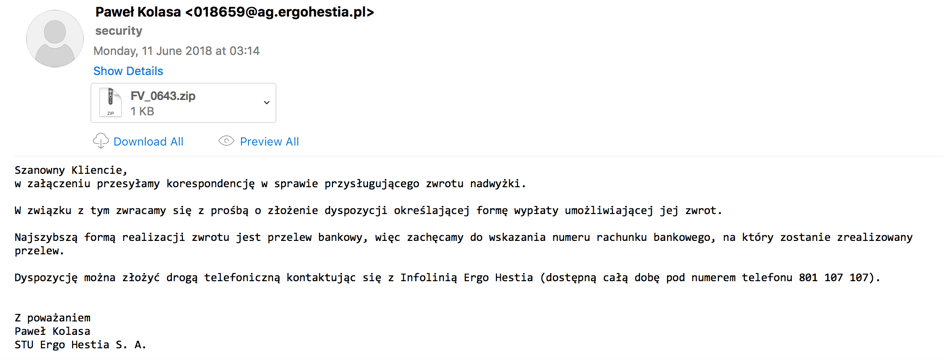

Przykładem takiego ataku może być rozsyłany ostatnio email podszywający się pod towarzystwo ubezpieczeniowe:

Mail wygląda na autentyczny, wysłany z serwera nie sklasyfikowanego jako spamujący (nie wychwycony przez bramkę pocztową, brak dodanych znaczników w temacie maila), poprawna interpunkcja (częsta oznaka spamu to niepoprawna gramatyka czy interpunkcja), poprawny język polski (źle przetłumaczone wyrazy, często przez silniki do automatycznego tłumaczenia to kolejny wskaźnik spamu), numer telefonu, który teoretycznie umożliwia weryfikację nadawcy, podpis wskazujący konkretną osobę.

To co jednak rzuca się w oczy to brak skierowania maila do konkretnej osoby „Szanowny Kliencie”, załącznik w formie .zip co może wskazywać na ukrywanie rzeczywistej zawartości przed silnikami antymalware. Użytkowników trzeba jednak nauczyć analizy wiadomości pod kątem takich oznak i przestrzec przed bezmyślnym otwieraniem załączników czy odnośników które ich nie dotyczą. Oczywiście można to zrobić wyciągając z kwarantanny maile sklasyfikowane jako spam, stworzyć prezentację w Power Poincie i pokazując użytkownikom rzeczywiste przykłady, jest to tylko jedna z metod, na pewno nie najefektywniejsza i nie wygodna dla administratora.

Alternatywą jest zastosowanie narzędzi do nauczenia użytkowników takiej ostrożności i jednocześnie identyfikacja czy w naszej organizacji ten problem istnieje. Odpowiednim narzędziem, jest Sophos Phish Threat, bazujący na zarządzaniu wyniesionym symulator ataków email, który można wykorzystać, aby cyklicznie testować podatność swoich użytkowników na potencjalnie niebezpieczne wiadomości oraz uczyć z wykorzystaniem szkoleń online.

W poniższym nagraniu można zobaczyć jak Sophos Phish Threat działa w praktyce i jak łatwo się go konfiguruje:

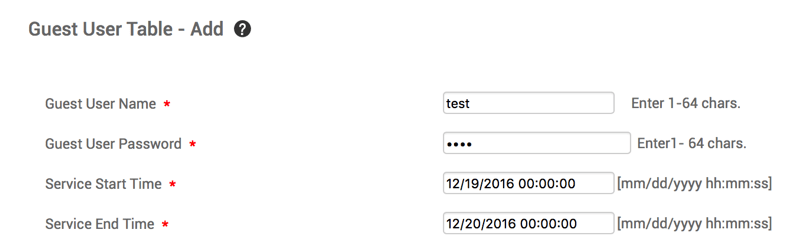

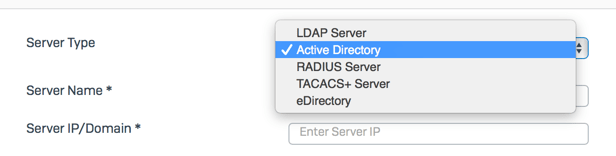

Sophos Phish Threat bazuje na konsoli wyniesionej Sophos Central, co oznacza, że nie ma konieczności instalacji komponentów po stronie infrastruktury klienta. Pierwszym krokiem jest dodanie użytkowników, możemy to zrobić ręcznie podając nazwę użytkownika i adres email lub synchronizując użytkowników z bazy Active Directory. Następnie tworzymy kampanie email, do wyboru mamy kampanię typu Phishing (testujemy użytkownika pod kątem otwierania odnośników w sfałszowanych wiadomościach), Credential Harvesting (testujemy, czy użytkownik jest podatny na podawanie swoich danych logowania na sfałszowanych stronach) oraz Training (edukujemy użytkownika na tematy związane z bezpieczeństwem).

Gdy już wybierzemy rodzaj kampanii i nadamy jej nazwę mamy możliwość wyboru rodzaj ataku jaki ma być zasymulowany. Ataki są podzielone na trzy poziomy trudności, łatwe, średnie i trudne, w zależności od tego jak bardzo chcemy sprawdzić użytkowników możemy wybrać dowolny z wymienionych trybów. Wśród szablonów ataków znajdziemy różne warianty z wiadomościami często podszywającymi się pod dobrze znane organizacje jak Google, Amazon czy Microsoft.

Po wybraniu ataku możemy zdecydować czy użytkownikom podatnym na niego od razu przesłać zaproszenie do szkolenia online w formie wideo lub pliku html. Następnie mamy możliwość dokładnego spersonalizowania wiadomości wykorzystywanej w ataku określając nazwę nadawcy, domenę, z której zostanie wysłana wiadomość, a także temat i treść wiadomości. Kampanię możemy wysłać do wszystkich lub do wybranych użytkowników, wskazując grupę użytkowników, możemy dodatkowo określić, czy kampanie wysyłamy do wszystkich jednocześnie czy inkrementalnie po 5%, 10 % itd. aby uzyskać pseudo losowość w dostarczaniu wiadomości do różnych użytkowników. Kampanie można uruchomić natychmiast lub wybranym czasie.

W rezultacie wysłania kampanii otrzymujemy szczegółowy raport dotyczący użytkowników, którzy zostali przetestowani zawierający informacje o podatnych użytkownikach oraz zaliczonych w związku z kampanią szkoleniach. Dane statystyczne mogą nam posłużyć do przeprowadzenia kolejnych kampanii na wybranych grupach użytkowników lub wskazać osoby wymagające dodatkowej edukacji w tym zakresie.

Dobrze wyedukowany użytkownik może stanowić kolejną, solidną i ważną warstwę ochrony systemów IT w Twojej organizacji. Świadomy użytkownik to taki który wie, że:

- Aktualizacje systemu operacyjnego i aplikacji oraz oprogramowanie antywirusowe to nie zło konieczne, ale oręż w walce z przestępcami którzy chcą zaszkodzić użytkownikowi i firmie.

- Oprogramowanie antywirusowe, najlepiej połączone z filtrem www na bramie nie są dedykowane dla przedsiębiorstw i warto z nich skorzystać również w domu, żeby chronić swoje dane takie jak zdjęcia, pliki biurowe i pozostałych domowników. Bezpłatnie można skorzystać z narzędzi Sophos Home: https://www.sophos.com/en-us/products/free-tools.aspx

- Wchodząc na strony o nieodpowiedniej treści naraża się na dodatkowe niebezpieczeństwo i należy zachować szczególną ostrożność, w tym nie pobierać żadnych wtyczek czy plików.

- Nie powinien podłączać prywatnych nośników danych do komputerów firmowych, o ile nie musi wykorzystać ich w trakcie pracy. Nie powinien podłączać nośników nieznanego pochodzenia zarówno w domu jak i w pracy.

- Wiadomości email nie zawsze są autentyczne, w związku z czym nie otwiera załączników i odnośników w wiadomościach, które są podejrzane lub nie są dedykowane dla niego, nie stosuje się do instrukcji odbiegających od przyjętych w organizacji procedur lub potwierdza takie przypadki z nadawcą.

- Upewnia się, że strona www na której ma podać dane logowania jest właściwe zabezpieczona, przez sprawdzenie certyfikatów SSL i przedrostka w pasku przeglądarki https.

- Nie wykorzystuje do codziennej pracy konta o podwyższonych uprawnieniach (jeżeli w ogóle musi mieć do niego dostęp).

- Wie, że urządzenia mobilne są również podatne na oprogramowanie szkodliwe, w szczególności oparte na platformie Android, ale dla nich również są odpowiednie zabezpieczenia w postaci aplikacji ze skanowaniem AV takiej jak Sophos Mobile Security (bezpłatna do użytku domowego, lub do użytku komercyjnego zarządzana centralnie z wykorzystaniem licencji Central Mobile Security lub Central Mobile Advanced).

W trakcie pisania artykułu odwoływałem się do kilku przykładów w jaki sposób możemy ochronić swoją organizację, użytkowników i zwiększyć ich poziom świadomości. Poniżej zebrałem produkty na przykładzie firmy Sophos które mogą w tym pomóc:

- XG Firewall: https://www.sophos.com/en-us/products/next-gen-firewall.aspx

- Sophos Central Endpoint Advanced: https://www.sophos.com/en-us/products/endpoint-antivirus.aspx

- Sophos InterceptX: https://www.sophos.com/en-us/products/intercept-x.aspx

- Sophos Phish Threat: https://www.sophos.com/en-us/products/phish-threat.aspx

Ochrona danych wrażliwych dzięki szyfrowaniu plików – wymogi RODO i metody zabezpieczania

Transkrypcja nagrania:

Szyfrowanie fundamentem bezpieczeństwa danych osobowych

Łukasz Naumowicz, Sophos Certified Architect & Trainer

Witam Państwa serdecznie, nazywam się Łukasz Naumowicz i witam na dzisiejszym webinarze. Pracuję w FEN i zajmuję się wsparciem technicznym między innymi dla produktów Security.

Na początek powiemy sobie ogólnie o metodach ochrony danych. Podamy statystyki, które pokazują w jaki sposób dane najczęściej są tracone. Powiemy również o szyfrowaniu danych w kontekście Rozporządzenia o Ochronie Danych Osobowych – RODO.

Mamy coraz mniej czasu. Rozporządzenie w życie wchodzi 25 maja 2018, czyli za trochę ponad dwa miesiące. Widzimy, że coraz więcej organizacji zaczyna się zastanawiać nad problemami i komplikacjami wynikającymi z nowych regulacji.

Opowiemy sobie również jak działa szyfrowanie, porównamy dwa mechanizmy szyfrowania; szyfrowanie pełnodyskowe oraz szyfrowanie plikowe. Omówimy jakie problemy jeden i drugi mechanizm jest nam w stanie zaadresować, w jaki sposób może zabezpieczyć dane.

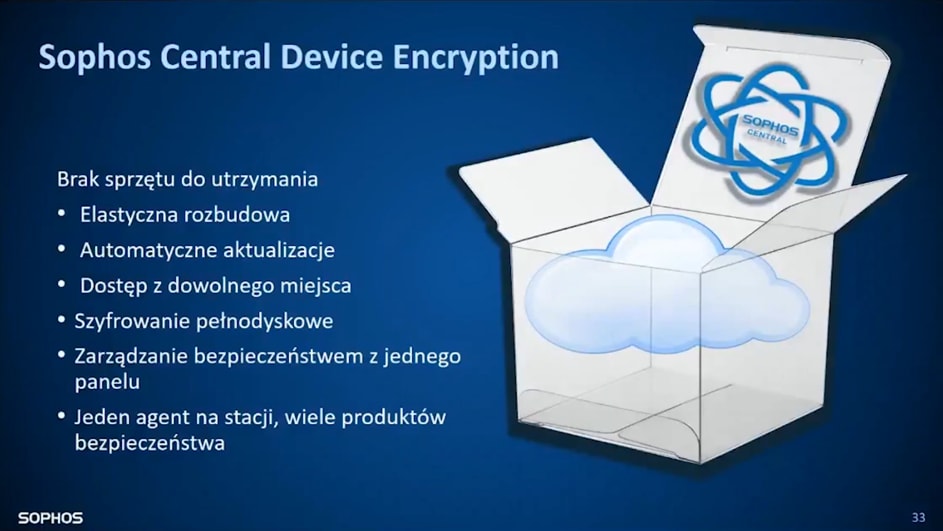

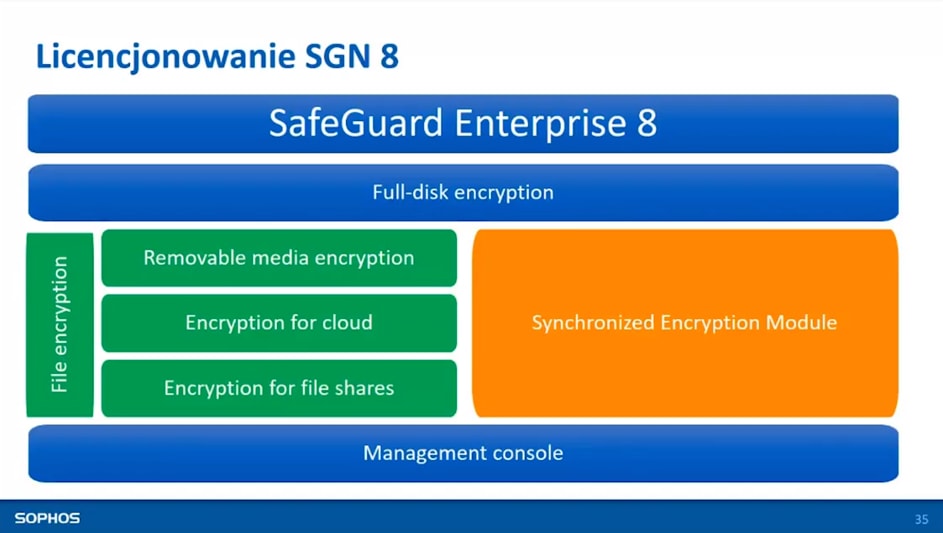

W kolejnej części opowiem stricte o produktach do szyfrowania, które mamy w portfolio Sophos. Pierwszy nazywa się Central Device Encryption i jest dedykowany do szyfrowania pełnodyskowego, zarządzany z platformy wyniesionej. Drugi nazywa się Sophos SafeGuard, który już wymaga architektury lokalnej, serwerów zainstalowanych w naszej sesji i adresuje nam mechanizmy szyfrowania pełnodyskowego, jak i szyfrowania plikowego.

Na koniec jako dodatek, ze względu na to że coraz częściej dane przechowujemy nie tylko na urządzeniach takich jak serwery czy stacje robocze, opowiemy sobie o szyfrowaniu urządzeń mobilnych.

Na początek kilka słów po co nam szyfrowanie. Po co chronimy dane? Dane chronimy po to, żeby w momencie ich utraty nie zastanawiać się tak naprawdę co tam było, czy muszę się martwić, że gdy te dane wyciekną, mogą stanowić jakiś problem, mogą wyrządzić komuś krzywdę, jeśli to były dane kogoś, dane wrażliwe.

Tych sposobów, na które możemy stracić dane jest wiele. Podajemy tutaj tylko kilka przykładów, ze względu że te dane przechowujemy coraz częściej na urządzeniach mobilnych: smartfony i laptopy.

Przyczyny mogą być bardzo prozaiczne, takie jak zagubienie, utrata tego urządzenia w sposób nieumyślny. To może być telefon zostawiony na ławce w parku, który wypadł nam w trakcie biegania. To może być laptop, który zostawiliśmy przypadkowo na dworcu. Dane możemy też stracić w wyniku działania osób trzecich.

Załóżmy, że zostawiamy na chwilę komputer na siedzeniu w samochodzie, idziemy na chwilę zrobić zakupy. Wracając, widzimy, że szyba została wybita i nie ma komputera. W pierwszej kolejności zastanawiamy się co na komputerze było, czy utrata tych danych może nam skomplikować życie, jeśli trzymaliśmy tam dane innych osób, a następnie zastanawiamy się czy mamy skąd te dane odtworzyć.

Coraz częściej obawiamy się ataków i przyczyny, która jest dużo bardziej niebezpieczna, czyli albo kierowanych ataków hakerskich, albo złośliwego oprogramowania, które może przyczynić się do wykradania właśnie takich danych.

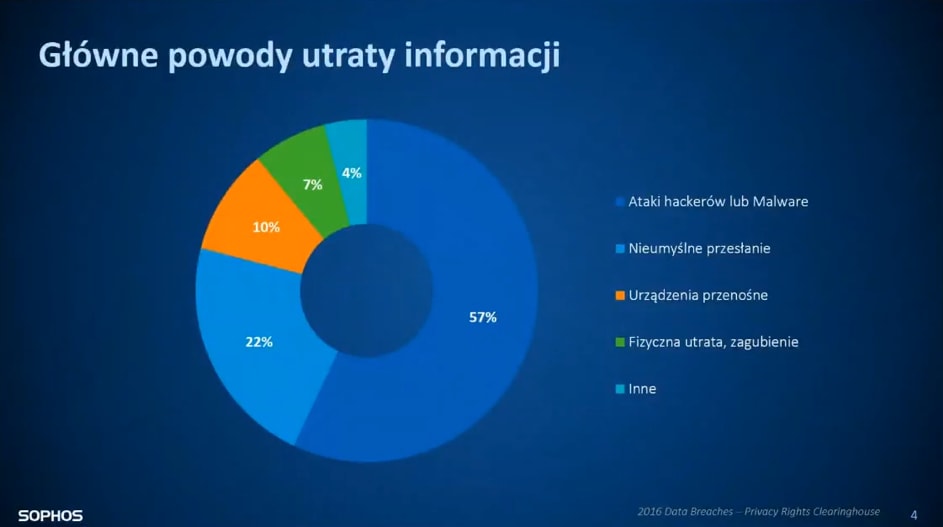

Jak pokazują statystyki, 57% utraconych informacji związana jest właśnie z działaniem kierowanych ataków hakerskich na konkretne organizacje lub z oprogramowaniem szkodliwym.

22% to nieumyślne przesłanie i pewnie większość miała doświadczyć takiej sytuacji w której widzimy maila z jakąś informacją handlową czy marketingową i na polu „DW” znajduje się nasz adres włącznie z setkami czy tysiącami innych adresów osób, do których ta informacja miała zostać przesłana. Oczywiście w polu ukrytym.

Takie nieumyślne przesłanie informacji poufnych również się niestety zdarza jak pokazuje statystyka naprawdę często.

Inne przyczyny to może być kradzież urządzenia, utrata urządzenia przenośnego.

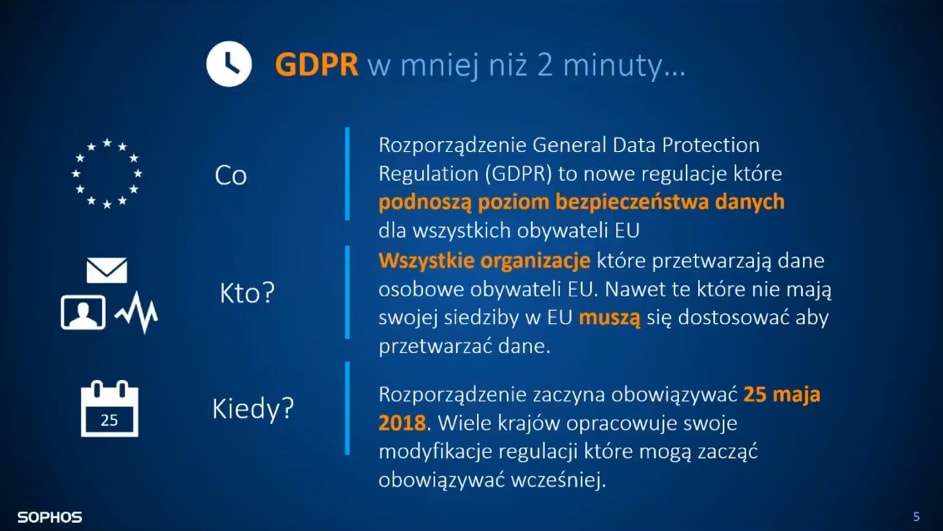

Pod kątem ochrony danych osobowych 25 maja 2018 roku wchodzi w życie Rozporządzenie Unii Europejskiej „General Data Protection Regulation”, znane u nas częściej pod nazwą RODO, czyli rozporządzenie o ochronie danych osobowych.

Jako, że ta regulacja ma charakter rozporządzenia a nie dyrektywy, zawarte w niej przepisy możemy stosować bezpośrednio u siebie. Oczywiście te przepisy mogą być doprecyzowane przez nasze prawo i zapewne będą, ponieważ ustawa, która ma je doprecyzować, która ma opisać to w naszych realiach i zawierać szczegółowe wytyczne jest opracowywana przez Ministerstwo Cyfryzacji.

To już trochę czasu trwa, na tę ustawę wszyscy czekają i trudno powiedzieć czy ta ustawa zostanie uchwalona przed wejściem w życie samego GDPR, czyli przed 25 maja 2018.

Ustawa, czy rozporządzenia ma za zadanie ponieść poziom bezpieczeństwa danych. Wskażemy sobie jeszcze w jaki sposób, na co rozporządzenie zwraca szczególną uwagę.

RODO będzie dotyczyć wszystkich organizacji, które przetwarzają dane osobowe obywateli UE. Nawet takich organizacji, które nie mają swojej siedziby w Unii Europejskiej. Ich działania również powinny być zgodne z RODO. To rozporządzenie staje się istotne dla organizacji z całego świata, które w jakiś sposób przetwarzają dane obywatelii Unii Europejskiej.

Wiele krajów pracuje nad swoimi regulacjami. U nas pracuje nad tymi regulacjami Ministerstwo Cyfryzacji. Jest już projekt ustawy, który zakłada, że rolę Generalnego Inspektora Danych Osobowych zastąpi Urząd Ochrony Danych Osobowych – UODO, wraz z rolą prezesa UODO.

Pojawi się również stanowisko Inspektora Ochrony Danych Osobowych, który w organizacjach przejmie rolę Administratora Bezpieczeństwa Informacji. Jeśli masz w swojej organizacji powołanego ABI, 25 maja, w momencie gdy RODO wejdzie w życie, ten ABI zostanie Inspektorem Ochrony Danych Osobowy i tę funkcję będzie pełnił do września 2018 roku kiedy to musimy podjąć decyzję czy nadal pozostaje IODO, czy tę rolę powierzamy komuś innemu.

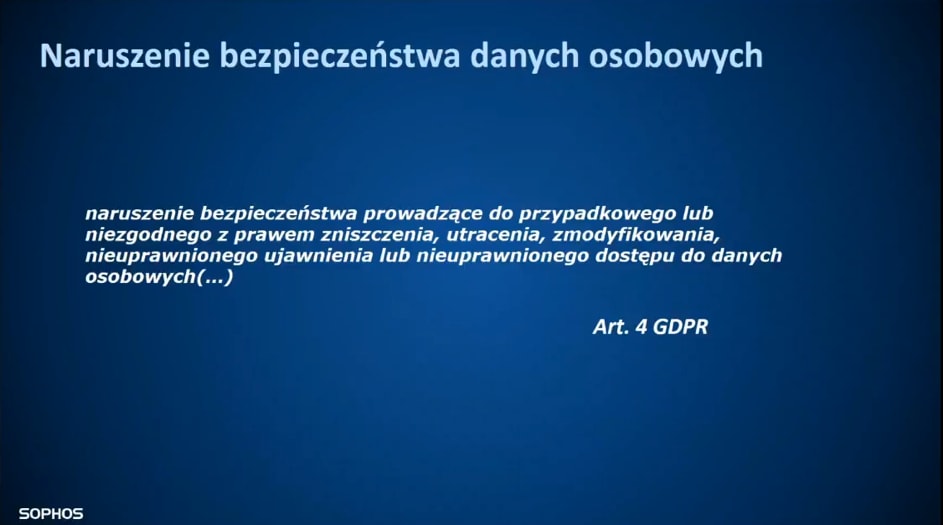

W artykule 4 GDPR możemy znaleźć taki zapis, że naruszenie bezpieczeństwa danych osobowych jest to sytuacja prowadząca do przypadkowego, lub niezgodnego z prawem zniszczenia, utracenia, zmodyfikowania, nieuprawnionego ujawnienia lub dostępu do danych osobowych.

Wspominam o tym dlatego, że często myśląc o utracie danych osobowych rozważamy tylko sytuacje gdy ktoś wykradł te dane i gdzieś później albo udostępnił, albo sprzedał je w sieci.

RODO zwraca uwagę na to w art. 4, że to nie jest tak. Jeżeli przetwarzamy jakieś dane osobowe to musimy się upewnić że te dane są w odpowiedni sposób zabezpieczone, ale nie tylko przed ich wykradzeniem i użyciem, ale również przed zniszczeniem, czyli wszelkiego rodzaju oprogramowanie złośliwe, które mogłoby nam te dane zaszyfrować również trzeba rozważać pod kątem zabezpieczenia się przed RODO.

Jedną z metod, która pomaga nam zabezpieczyć takie dane, jest szyfrowanie.

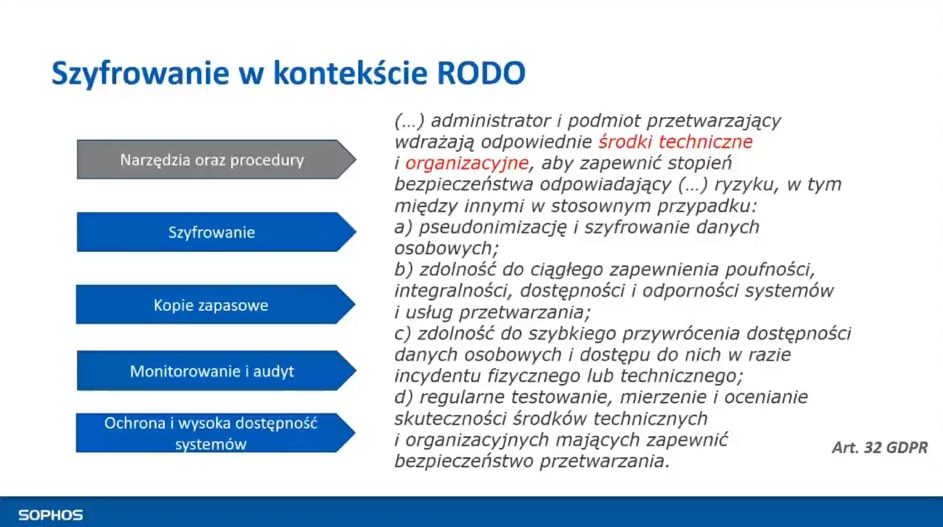

To szyfrowanie jest bezpośrednio wskazywane w jednym z artykułów rozporządzenia. W artykule 32 mamy informację, że administrator i podmiot przetwarzający powinny wdrożyć odpowiednie środki techniczne i środki organizacyjne.

Środki organizacyjne to oczywiście procedury, które mogą nam pomóc usprawnić proces przetwarzania danych osobowych w taki sposób, żeby on był bezpieczniejszy. Jeżeli stosujemy uwierzytelnianie do systemu informatycznego, to upewnijmy się, że użytkownicy, który się do tego systemu logują nie mają na żółtej karteczce pod klawiaturą zapisanych danych logowania.

To oczywiście banalny przykład takiej procedury czy narzędzia organizacyjnego, które można wykorzystać, aby zapewnić większe bezpieczeństwo dla danych osobowych.

Druga grupa to są środki techniczne. Wśród tych środków technicznych zaleca się stosowanie w odpowiednim przypadku. Ponieważ RODO nie wskazuje konkretnym organizacjom, czy organizacjom z różnych obszarów rynku że powinien być w nich wdrożony backup czy szyfrowanie. My musimy sami przeanalizować w jaki sposób w naszej organizacji przetwarzamy dany osobowe i dopiero do tych metod w jaki sposób przetwarzamy dane osobowe oraz do systemów w których przetwarzamy dane osobowe dobrać odpowiednie środki bezpieczeństwa.

RODO wskazuje nam, że wśród środków, które możemy zastosować jest pseudonimizacja lub szyfrowanie danych osobowych. To jest powiedziane wprost, ale nie tylko to. Dotyczy to również ciągłości zapewniania poufności, integralności, dostępności i odporności systemów i usług przetwarzania. Dotyczy to zapewnienia pracy serwerów, klastrowania, zapewnienia dostępu do danych cały czas.

Dotyczy to również zapewniania możliwości szybkiego przywrócenia dostępności danych osobowych. Łatwo to sobie przetłumaczyć. Chodzi o systemy kopii zapasowych. W razie gdyby doszło do sytuacji utracenia danych osobowych, będziemy mieli możliwość przywrócenia dostępu do danych osobowych.

Nie ma o tym mowy na slajdach, ale RODO wnosi również, wraz ze swoimi regulacjami takie prawo, które my nazywamy prawem do bycia zapomnianym. To znaczy, że każda osoba, której dane osobowe przetwarzamy, będzie mogła się zgłosić do administratora przetwarzającego dane osobowe z prośbą o usunięcie danych osobowych.

Rolą administratora w tym momencie jest upewnienie się, że wszystkie dane osobowe takiej osoby zostaną usunięte. Te dane musą zostać usunięte zarówno z systemów tego administratora, jak i podległych mu podmiotów przetwarzających je. Jeżeli on, na podstawie klauzuli, w której zgodził się na udostępnienie danych osobowych dla kogoś innego, czyli dla podmiotu przetwarzającego, on musi się upewnić, że z systemu podmiotu przetwarzającego również te dane zostaną usunięte.

Uwaga, to dotyczy nie tylko sytuacji usunięcia bieżących danych, ale również usunięcia danych z backupów. To jest rzecz, która będzie stanowiła pewne wyzwanie.

Wracając do ogólnych wymagań, inne środki techniczne, które mamy wdrażać to mechanizmy pozwalające nam na monitorowanie i audyt wdrożonych mechanizmów zabezpieczeń oraz zapewnienie ochrony przed złośliwym czy szkodliwym oprogramowaniem z zewnątrz.

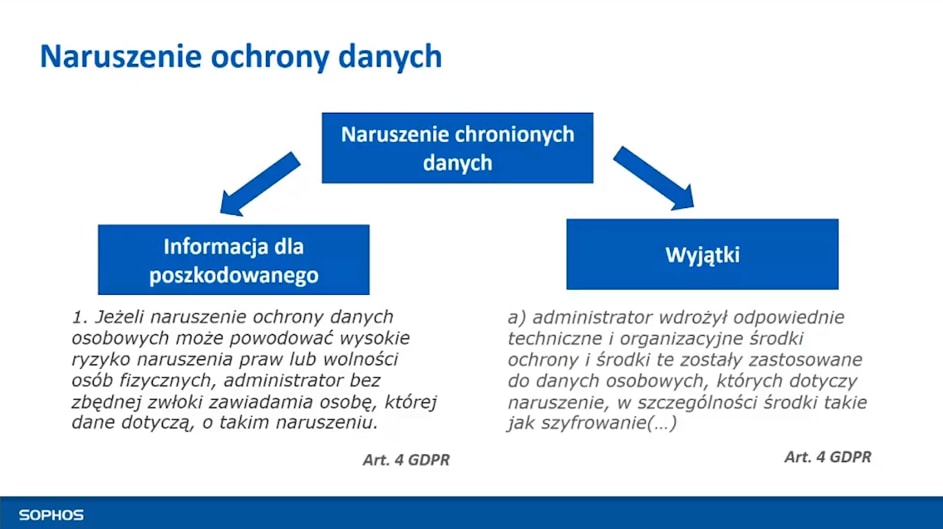

W momencie, gdyby doszło już do naruszenia ochrony danych osobowych, administrator zobowiązany jest do poinformowania organ nadzorczy, czyli w tym przypadku UODO w czasie 72 godzin od stwierdzenia naruszenia. Jeżeli dziś stwierdziliśmy, że doszło do naruszenia naszej bazy danych, czy doszło do naruszenia konkretnego rekordu i dane osobowe jakiejś osoby z naszej bazy wyciekły, wtedy zgłaszamy do UODO taki fakt i prawdopodobnie zostanie podjęta procedura administracyjna, żeby wyjaśnić tę sprawę.

To nie jedyna komplikacja. Jeżeli dochodzi do naruszenia chronionych danych jesteśmy zobowiązani również do tego, aby o tym poinformować poszkodowanego. W przypadku, gdy to naruszenie ma charakter niewielki, czyli tych rekordów było niedużo, to nie jest poważny problem. Jeśli to naruszenie ma charakter duży i będziemy musieli poinformować 1000 osób o tym że dane wyciekły, to firma może stracić na wizerunku i narazić się na pozwy cywilno-prawne z żądaniem zadośćuczynienia.

Pod tym kątem szyfrowanie danych osobowych może nam pomóc. Art. 4 wskazuje bezpośrednio wyjątek. Jeżeli administrator wdrożył odpowiednie środki techniczne i organizacyjne do tych danych, w szczególności środki takie jak szyfrowanie, nie musi informować poszkodowanego o takim fakcie naruszenia.

Organ nadzorczy nadal musi zostać poinformowany. Zaszyfrowanie tych danych może sprawić, że zostaniemy potraktowani łagodnie. Dodatkowo zabezpieczamy się przed obowiązkiem informowania poszkodowanych, że ich dane nam wyciekły.

RODO, jeżeli już dojdzie do takiego naruszenia, wspomina o karach, które mogą zostać nałożone w przypadku wycieku. Kary, o których mowa, wynoszą, w zależności od skali naruszenia, od 10 do 20 mln Euro. Może to być również kara w postaci 2% rocznego obrotu przedsiębiorstwa. To w sytuacjach, gdy mamy do czynienia z gigantami, na których kara podstawowa może nie wywrzeć wrażenia.

Nikt nie sądzi, że kary w takich wysokościach będą stosowane bezpośrednio w przypadku zaistnienia incydentów, aczkolwiek pewni być nie możemy nigdy. My zwracamy uwagę na to, że RODO nie jest tak naprawdę rewolucją. Jeżeli ktoś z Państwa już teraz stosuje się do obowiązujących przepisów, to dla niego nie będzie problemem dopasować się do RODO.

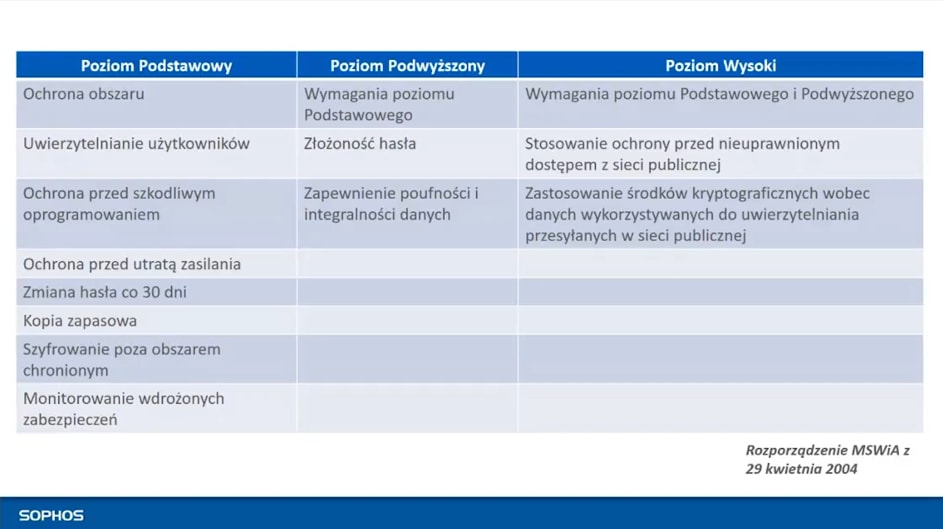

Dlaczego? To w jaki sposób chronić dane osobowe w Polsce reguluje kilka dokumentów. Jednym z nich jest ustawa dotycząca ochrony danych osobowych jeszcze z lat 90-tych, z późniejszymi nowelizacjami oraz z rozporządzeniem MSWiA z 29 kwietnia 2004 roku.

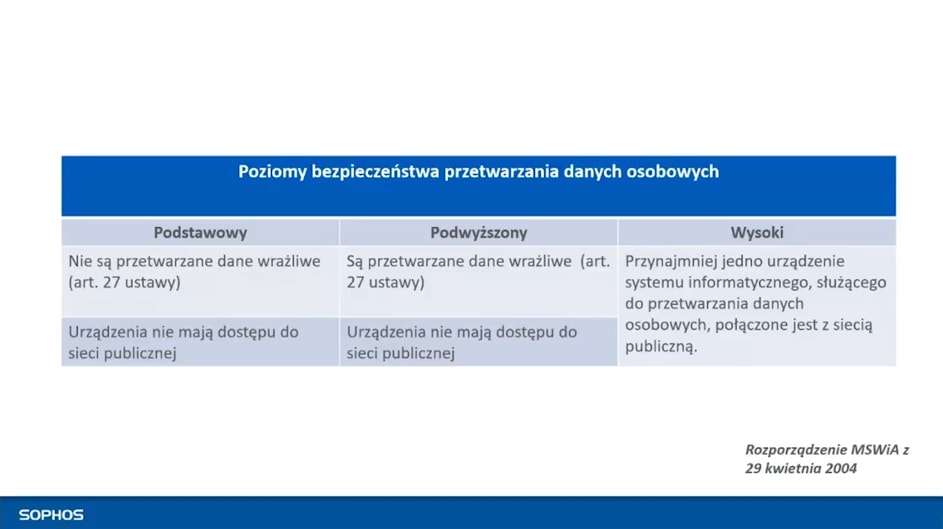

Wspominam o tym rozporządzeniu, ponieważ ono wprowadza podział ochrony danych na 3 poziomy. W momencie, gdy przetwarzamy dane osobowe, jesteśmy zobowiązani do zapewnienia bezpieczeństwa dla tych danych w jednym z tych poziomów.

- Poziom podstawowy. W ramach tego poziomu musimy zapewnić ochronę obszarów, w których przechowywane są dane osobowe. Np. ochrona dostępu do systemu gdzie mamy dane, w którym mamy komputery, gdzie przetwarzane są dane. Do systemów w których dane są przetwarzane musimy zapewnić mechanizm uwierzytelniania. Każdy użytkownik powinien mieć swój login i hasło, z którego będzie korzystał, żeby do takiego systemu się zalogować.Musimy stosować ochronę przed oprogramowaniem złośliwym, czyli np. odpowiedni antywirus. Musimy ochronić przed utratą zasilania, żeby dane nie zostały uszkodzone w momencie awarii zasilania. Zmieniamy hasło co 30 dni. Nie jest wymagana jednak złożoność hasła. Musimy stosować kopię zapasową dla takich danych.W momencie, kiedy korzystamy z tych danych poza obszarem chronionym, dane powinny być szyfrowane. Powinniśmy prowadzić monitoring zabezpieczeń.

- Poziom podwyższony. Wymaga tego co poziom podstawowy, plus złożoność hasła i zapewnienie poufności i integralności danych.

- Poziom Wysoki. Obejmuje dwa poprzednie poziomy oraz ochronę przed nieuprawnionym dostępem z sieci publicznej. Można to potraktować jako zaporę ogniową lub web-aplication firewall, czyli takie rozwiązanie, które jest w stanie wystawić nasz system do sieci publicznej niebezpośrednio, ale z pośrednikiem.W przypadku ataku odfiltruje on szkodliwy ruch i dopiero wówczas dopuści ruch sieciowy do naszego systemu informatycznego.Zastosowanie środków kryptograficznych wobec danych wykorzystywanych do uwierzytelniania przesłanych w sieci publicznej. Chodzi o wysyłanie danych przy wykorzystaniu poczty e-mail albo innego środka komunikacji elektronicznej. Jeśli stosujemy te metody, to należy dane zaszyfrować. Alternatywnie można wysłać w takiej wiadomości link do strony w naszym systemie, na której to użytkownik już w sposób zabezpieczony za pomocą HTTPS będzie mógł takie hasło sam ustalić i wówczas tego hasła nie wysyłamy.

Znamy już wymagania dla poszczególnych poziomów, ale kiedy je stosujemy?

Poziom podstawowy stosujemy wtedy, kiedy w swoim systemie nie przetwarzamy danych wrażliwych, takich jak dane medyczne, dotyczące orientacji seksualnej, preferencji politycznych i podobne, oraz gdy urządzenia nie mają dostępu do sieci publicznej. Czyli urządzenia w ramach systemu informatycznego w którym przetwarzamy dane nie mają dostępu do sieci publicznej.

Poziom podwyższony stosujemy wtedy, gdy przetwarzane są dane wrażliwe i urządzenia nadal nie mają dostępu do sieci publicznej.

Poziom wysoki stosujemy w przypadku, gdy przynajmniej jedno urządzenie służące do przetwarzania danych osobowych połączone jest z siecią publiczną.

Najczęściej się okazuje, że jak już przetwarzamy dane osobowe, to nasz system informatyczny jest połączony z siecią publiczną i powinniśmy stosować poziom wysoki. Jego wymagania już Państwo widzieli i jest to naprawdę sporo. Już w ramach poziomu podstawowego jesteśmy zobowiązani do szyfrowania danych, jeżeli tylko wychodzą one poza obszar chroniony.

Jeżeli ktoś jest obecnie zgodny z aktualnymi wytycznymi ochrony danych osobowych to RODO nie będzie dla niego rewolucją, a jedynie ewolucją ochrony danych osobowych.

De facto na końcu chodzi o to, żeby nasze dane były bezpieczne. Każdy jakieś swoje dane osobowe jako osoba fizyczna posiada i w momencie, gdy je udostępnia, chciałby, żeby organizacja, dla której te dane są udostępniane dbała o to, żeby te dane były bezpieczne.

W kolejnej części opowiemy sobie w jaki sposób to bezpieczeństwo możemy sobie zapewnić i trochę opowiemy o środkach technicznych.

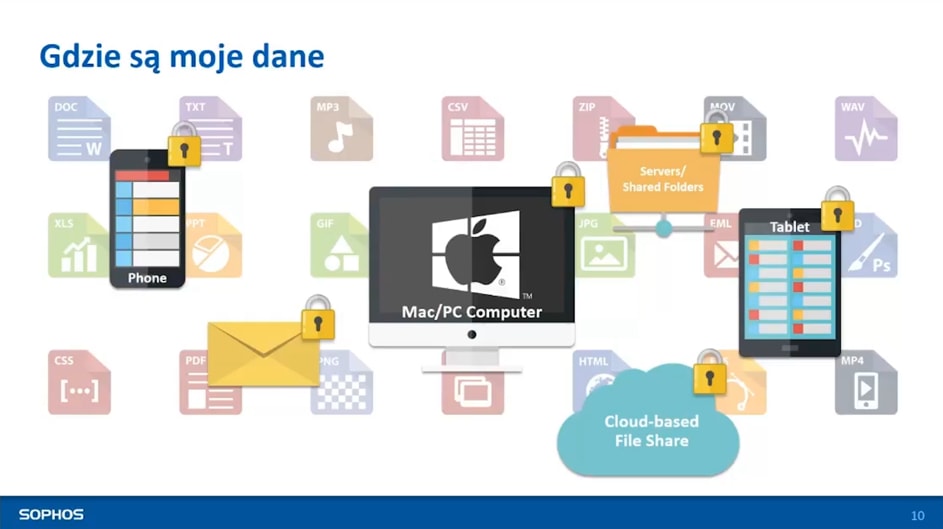

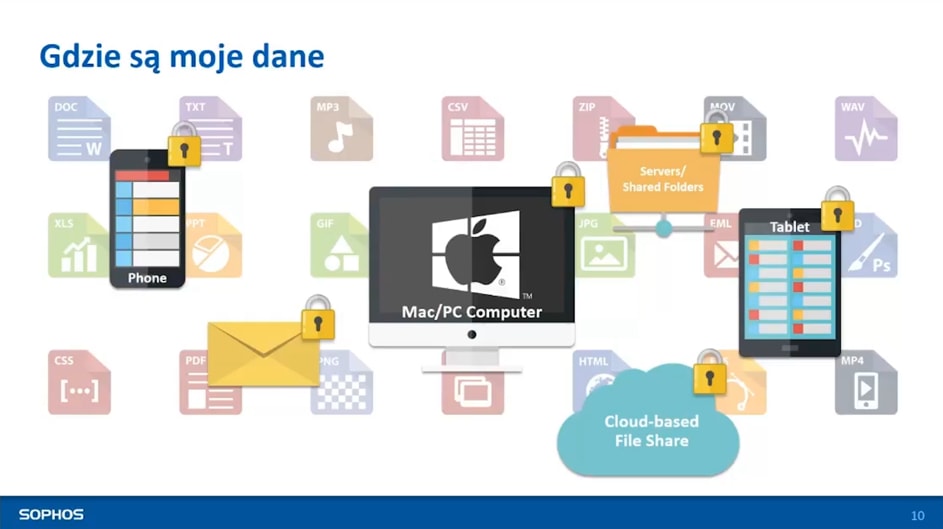

Zanim przejdziemy do omawiania samego szyfrowania, gdy myślimy o RODO i analizujemy o tym w jaki sposób analizujemy dane osobowe, przychodzi nam się spotkać z sytuacją, w której musimy się zastanowić na jakich urządzeniach ja przetwarzam te dane osobowe.

Coraz częściej ze względu na ewolucję urządzeń, okazuje się, że dane osobowe nie są przetwarzane już tylko na serwerach, na stacjach roboczych w organizacji, ale coraz częściej trafiają na udziały sieciowe czy urządzenia mobilne czy na udziały chmurowe; Dropbox, OneDrive, czy inne podobne rozwiązania. Przesyłamy te dane również za pomocą środków komunikacji elektronicznej.

W tym momencie problem zabezpieczenia danych osobowych robi się coraz bardziej dotkliwy. Musimy się upewnić, że dane osobowe są zabezpieczone nie tylko w naszej organizacji, nie tylko na konkretnej stacji roboczej, ale również na wszystkich urządzeniach, które do tych danych dostęp mają.

Jednym z mechanizmów, który pomaga nam zabezpieczyć dane w ogólnym ujęciu, nie tylko dane osobowe, jest szyfrowanie.

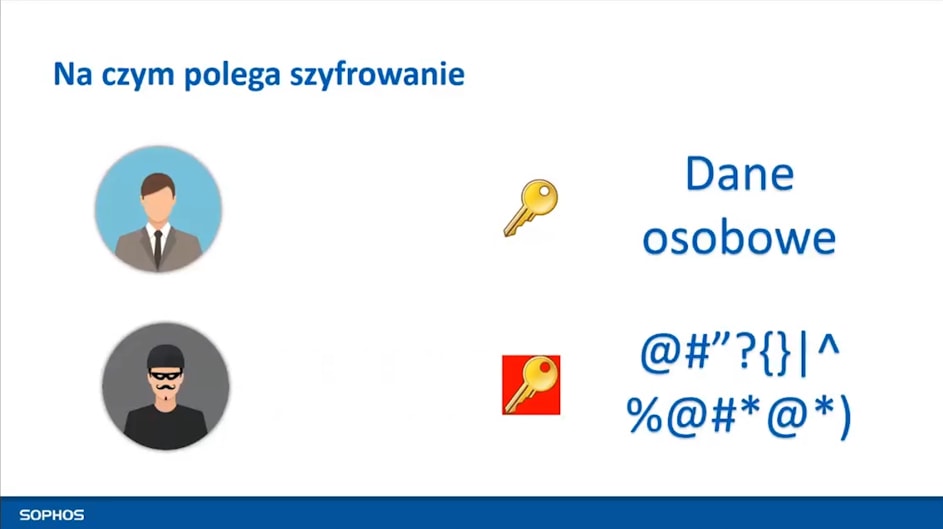

Szyfrowanie polega na tym, że bierzemy rekord danych, stosujemy do tego rekordu danych algorytm szyfrujący i klucz szyfrujący. Połączenie algorytmu z kluczem powoduje, że rekord danych nagle staje się nieczytelny dla potencjalnego atakującego lub osoby, która mogłaby mieć dostęp do tych danych, gdybyśmy nieumyślnie ją przesłali, zgubili pendrive z danymi, na którym takie dane się znalazły.

Bierzemy taki algorytm, który zaimplementowany jest w oprogramowaniu szyfrującym na stacji czy też urządzeniu mobilnym. Następnie musimy się upewnić, że klucz, który posłuży do odczytania danych trafi jedynie do autoryzowanych użytkowników.

Odpowiednio upoważniamy takiego użytkownika i przekazujemy mu klucz służący do zaszyfrowania i odszyfrowania danych i umożliwiamy mu dostęp do rzeczywistych informacji.

W momencie, gdyby do tego samego rekordu danych chciała uzyskać dostęp osoba postronna, osoba nieupoważniona bez odpowiedniego klucza deszyfrującego, nawet dysponując oprogramowaniem do szyfrowania, nie jest w stanie do tych danych się dostać.

W takim, najprostszym ujęciu, polega szyfrowanie. By dane zabezpieczyć w taki sposób, że w momencie, kiedy zostaną utracone, miały do nich dostęp tylko i wyłącznie osoby, które są z naszej perspektywy autoryzowane.

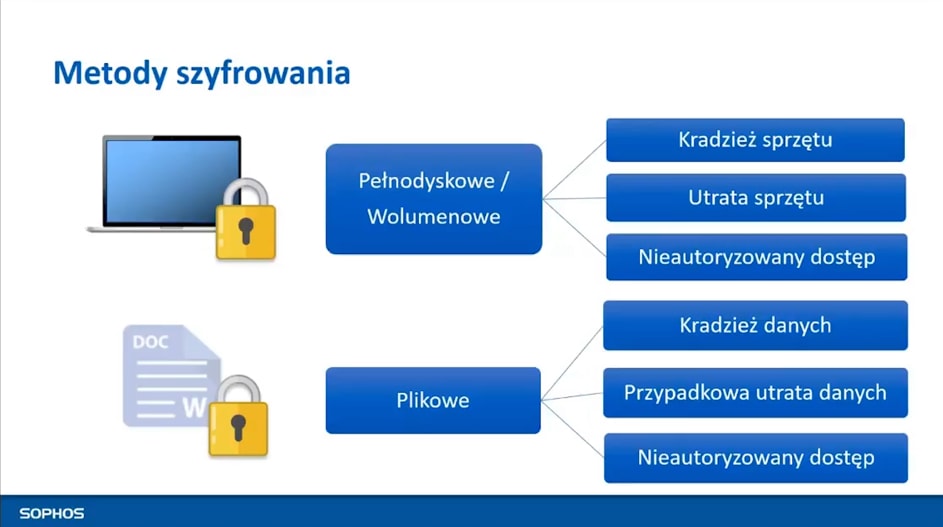

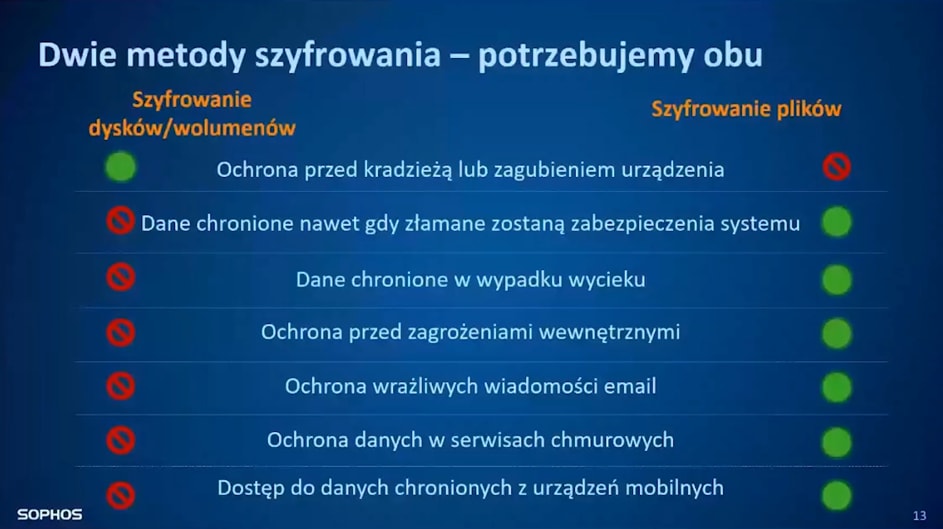

Wykorzystujemy dwa mechanizmy służące nam do szyfrowania danych.

Pierwsza metoda jest to szyfrowanie pełnodyskowe, nazywane też często szyfrowaniem wolumenowym. Przy wykorzystaniu tej metody szyfrujemy cały dysk twardy w naszym urządzeniu. To może być komputer, ale również zaszyfrowane całe urządzenie mobilne.

Szyfrujemy dane na dysku sektor po sektorze, upewniamy się, że dostęp do takiego komputera dajemy tylko osobie upoważnionej. W momencie, gdy taka osoba uruchamia komputer, powiada jej się dodatkowy ekran do logowania. Przykładowe ekrany zaraz przedstawimy na kolejnych slajdach.

Na tym ekranie wymagamy, by ta osoba się uwierzytelniła, czyli wprowadziła swoją nazwę użytkownika i hasło lub same hasło. W momencie, kiedy to hasło zostanie wprowadzone, uruchamia się system operacyjny. Klucz szyfrujący zostaje zwolniony, oprogramowanie do szyfrowania zajmuje się tym, żeby odszyfrować dane, uruchomić system operacyjny.

Szyfrowanie pełnodyskowe zabezpiecza nas przed sytuacjami, w których doszłoby do kradzieży takiego komputera, gdyby taki komputer został zagubiony lub gdyby do takiego komputera chciała uzyskać dostęp nieautoryzowana osoba.

Gdy system operacyjny już wystartuje i użytkownik zaloguje się do swojego pulpitu to przy szyfrowaniu pełnodyskowym te dane już nie są chronione.

Jeżeli nastąpi usunięcie dysku twardego z tego komputera, to dane będą zaszyfrowane, ale wysyłanie ich przez autoryzowanego użytkownika, przenoszenie ich na dyski zewnętrzne, serwisy chmurowe czy e-mail powoduje, że te dane już nie są zaszyfrowane, już w momencie transportu, przekazywania nie są zabezpieczone.

Aby zabezpieczyć dane w trakcie transportu, przenoszenia, należy wykorzystać drugi mechanizm szyfrowania i bardzo częste jest korzystanie z połączenia tych dwóch mechanizmów. Jako minimum stosujemy szyfrowanie pełnodyskowe plus dla danych, które są dla nas szczególnie ważne, takich danych jak dane osobowe, stosujemy szyfrowanie plikowe.

Szyfrowanie plikowe polega na tym, że algorytm i klucz szyfrujący nie jest stosowany do konkretnego dysku, a do konkretnego pliku. Taki plik zostaje zabezpieczony nie tyko w sytuacji, gdy znajduje się na komputerze na którym został zaszyfrowany, ale również w trakcie transportu.

Jeżeli przeniesiemy go na pendrive, do Dropboxa czy inne go serwisu chmurowego, wyślemy mailem, to ten plik nadal zostanie zabezpieczony. Jeżeli na taki komputer dostałoby się oprogramowanie szkodliwe, które zajmuje się ekstrakcją danych, czyli wysyłaniem tych danych na zewnątrz, to przy szyfrowaniu plikowym nasze dane są bezpieczne.

Przewidujemy, że po atakach ransomware, które obserwowaliśmy, kolejnym elementem, rodzajem ataku, który się pojawi, będzie sytuacji w której ktoś nie będzie szyfrował naszych danych, ale będzie je wyciągał z naszego komputera, pokazywał próbkę wyciągniętych danych i proponował okup za usunięcie danych z ich serwerów.

Po opłaceniu przestępców oczywiście nie będzie żadnej gwarancji, że te dane będą bezpieczne.

Szyfrowanie plikowe zabezpiecza nasz przed sytuacjami, gdzie nie grozi nam nie tylko utracenie całego urządzenia, ale również utraceniem konkretnych danych. Zabezpiecza nasz również przed nieautoryzowanym dostępem. Do kluczy deszyfrujących dajemy dostęp wyłącznie odpowiednim użytkownikom.

W zależności od tego w jaki sposób przetwarzamy te dane, często okazuje się, że potrzebujemy obu metod szyfrowania. Jeżeli ktoś państwu przedstawia rozwiązanie do szyfrowania i wspominał, że szyfrowanie pełnodyskowe jest w zupełności wystarczające, być może tak. Ale proszę mieć na uwadze, że kiedy jesteśmy już zalogowani, system działa i dane w jakikolwiek sposób przenosimy, dane nie są zabezpieczone.

Warto wówczas przemyśleć rozszerzenie ochrony o szyfrowanie pełnodyskowe. To jest sprawa bardzo indywidualna, w jakiej organizacji będziemy potrzebować szyfrowania pełnodyskowego, a w jakiej plikowego.

Jeżeli już myślimy o szyfrowaniu to stosujemy szyfrowanie pełnodyskowe do wszystkich urządzeń, a szyfrowanie plikowe do określonych zasobów, które chcemy dodatkowo zabezpieczyć, chociażby przed ich wysłaniem.

Trochę więcej o szyfrowaniu pełnodyskowym.

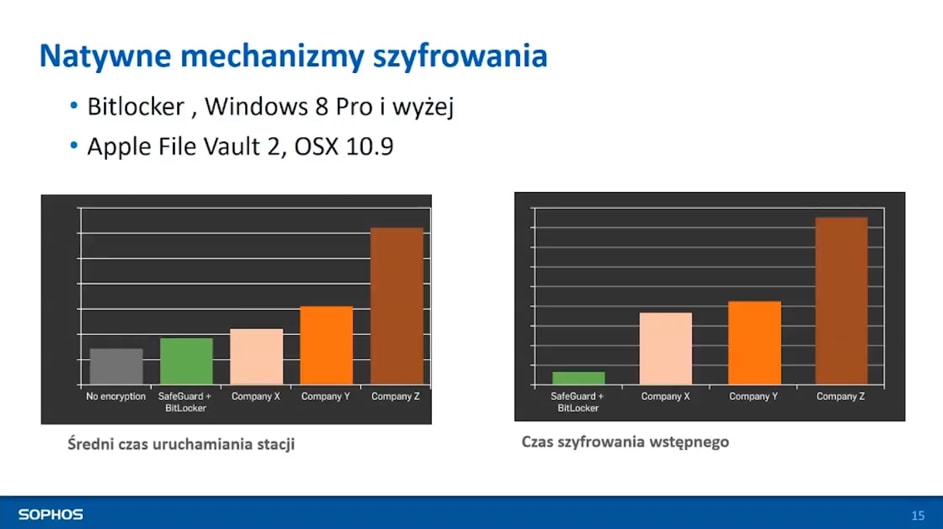

W Sophosie za szyfrowanie pełnodyskowe odpowiadają dwa mechanizmy. To, który z nich zastosujemy zależy od systemu operacyjnego, który mamy na stacji roboczej, którą chcemy szyfrować.

W momencie gdy mamy do czynienia z platformami Windows powyżej Windows 8 Pro, wykorzystujemy natywny mechanizm szyfrowania i bardzo podobnie wygląda to przy Mac OS, gdzie od systemu OSX 10.9 wykorzystujemy mechanizm Apple File Vault 2.

Dlaczego tak? Microsoft od Windowsa 8 oraz Apple już trochę wcześniej zaprezentował w swoich systemach operacyjnych natywny mechanizm szyfrowania, który jest zintegrowany z systemem operacyjnym.

Przekłada się to na fakt, że taki mechanizm szyfrowania jest lepiej zintegrowany z systemem operacyjnym i jak się okazuje po prostu szybszy niż jakikolwiek inny mechanizm szyfrowania, który doinstalujemy już na systemie operacyjnym. Jak sobie spojrzymy na te dwa wykresy, one pokazują średni czas uruchomienia stacji oraz czas szyfrowania wstępnego, czyli czas szyfrowania, który jest nam potrzebny na zaszyfrowanie całego dysku.

W polach Firma X Y Z moglibyśmy podstawić dowolnego producenta rozwiązań do szyfrowania o ile nie wykorzystuje on natywnych mechanizmów szyfrowania. Taki mechanizm doinstalowany na OS zawsze będzie wolniejszy, ponieważ nie jest w stanie tak dobrze współgrać z systemem operacyjnym. Nigdy nie będzie miał tak małego wpływu na wydajność samego urządzenia.

Sophos, gdy te systemy zostały zaprezentowane, podjął decyzję, że skoro jest mechanizm, który pozwala nam w szybszy sposób zaszyfrować dane pełnodyskowo, jednocześnie jest zapewniona jego pełna kompatybilność z systemem operacyjnym, to należy z niego skorzystać.

Korzystanie z natywnych mechanizmów szyfrowania ma też jeszcze jedną, ważną konsekwencję jeżeli się na nie zdecydujemy. W momencie, kiedy Microsoft zdecyduje się na aktualizację systemu, możemy być pewni, że kolejna aktualizacja Windowsa 10 nie zepsuje samego BitLockera, ponieważ jest to ich własny mechanizm. Nie spowoduje, że nasza aplikacja przestanie funkcjonować, czego nie możemy zagwarantować w sytuacji, gdzie doinstalowujemy jakiś mechanizm szyfrowania pełnodyskowego firmy trzeciej. Nie mamy żadnej gwarancji, że Microsoft przetestuje taką aktualizację współgrającą z naszym oprogramowaniem. Ze swoim mechanizmem szyfrowania mamy tę pewność.

Podobnie jest w przypadku Mac OS. Natywny mechanizm nazywa się Apple File Vault w wersji drugiej. Jest lepiej zintegrowany i szybszy niż ewentualne mechanizmy szyfrowania pełnodyskowego, które moglibyśmy zastosować.

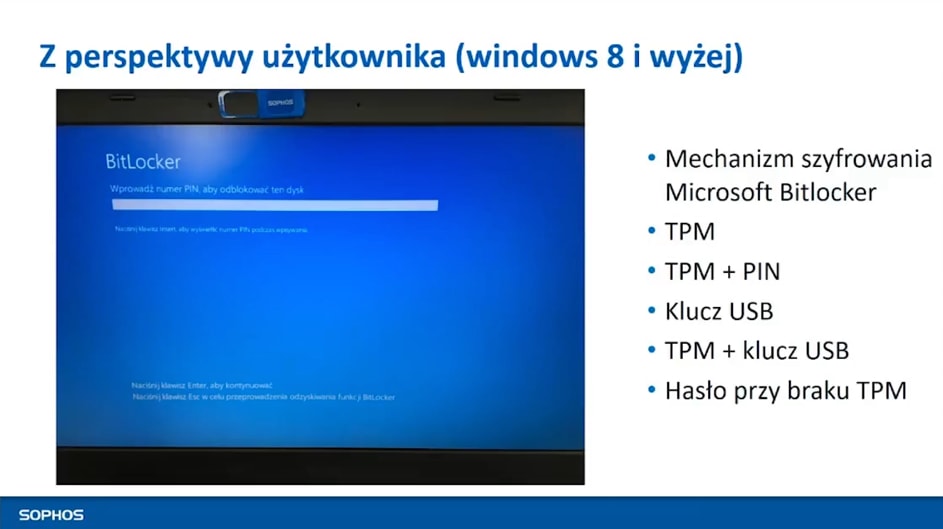

Jak to wygląda z perspektywy użytkownika? Póki co przyjrzyjmy się sytuacji, gdy mamy Windows 8 i wyżej, czyli gdzie pojawił się BitLocker.

Mac OS nie pokazujemy, ponieważ jest to platforma rzadziej spotykana, więc jeśli ktoś jest zainteresowany to poproszę o kontakt na adres security@fen.pl

Na Windows 8, od wersji Pro i wyżej, mamy do dyspozycji BitLockera. W momencie, gdy uruchomimy BitLockera, standardowo jeżeli wykorzystujemy nasz mechanizm szyfrowania, wtedy doinstalowujemy na systemie operacyjnym jedynie agenta, do zarządzania BitLockerem.

Zadaniem agenta jest na podstawie polityk definiowanych centralnie przez administratora, włączyć mechanizm szyfrowania BitLockera, wymusić na użytkowniku, by ustawił sobie hasło uwierzytelniania, do logowania na etapie pre-boot, tak, żeby administrator nie musiał do tej maszyny chodzić i szyfrować jej ręcznie.

Po włączeniu naszym agentem i uruchomieniu szyfrowania BitLocker, na etapie pre-boot pokaże się taki ekran. Oczywiście ten ekran może się pokazać lub nie, w zależności od mechanizmu uwierzytelniania na etapie pre-boot jaki wybierzemy. BitLocker daje nam kilka opcji.

Wśród opcji uwierzytelniania mamy takie elementy jak: uwierzytelnianie z wykorzystaniem TPM – Trusted Platform Module, taki sprzętowy chip, który można często spotkać zintegrowany z płytami głównymi, szczególnie w laptopach serii biznesowych. Często zapominamy o jego istnieniu, wystarczy go uruchomić.

Odpowiada on za to, żeby w bezpiecznej przestrzeni przechowywać klucze szyfrujące, właśnie na tym chipie. Zastosowanie TPM jako metody uwierzytelniania nie jest najlepszym rozwiązaniem, ze względu na to, że sam TPM nie wymaga uwierzytelnienia użytkownika, zwalnia klucz szyfrujący na maszynie, w której jest umieszczony. Uruchomienie systemu operacyjnego będąc na laptopie, na którym szyfrowanie było uruchomione, nie wymagam od użytkownika wprowadzania żadnych danych.

TPM można wykorzystać z PINem, czyli hasłem alfanumerycznym. Od użytkownika wymagamy wówczas, by przed uruchomieniem systemu operacyjnego podał hasło przed zwolnieniem klucza szyfrującego.

W przypadku braku modułu TPM, mamy alternatywny mechanizm. Może to być klucz szyfrujący na pendrive. Nie zachęcamy do tej metody ze względu na leniwość użytkowników. Jeżeli użytkownik ma możliwość zostawienia takiej pamięci USB w stacji to najczęściej ją zostawi również w sytuacji, gdy ten laptop zostanie utracony. Laptop zostawiony w samochodzie prawdopodobnie będzie miał włożony klucz. Nie polecamy, ale możliwość istnieje.

Jeżeli nie chcemy pendrive i nie mamy TPM, możemy wykorzystać samo hasło jako metodę uwierzytelniania alternatywnego. Wówczas klucze szyfrujące przechowywane są w specjalnej partycji tworzonej przez BitLockera.

Tak to wygląda w przypadku, kiedy mamy BitLockera. Po zwolnieniu klucza szyfrującego stacja się uruchamia, użytkownikowi pojawia się ekran logowania do systemu Windows i nic dla niego się nie zmienia. Z perspektywy użytkownika wdrożenie tego mechanizmu, szczególnie w przypadku mechanizmu natywnego, który nie ma dużego wpływu na wydajność stacji nie będzie problematyczne. Musi się jedynie nauczyć na etapie pre-boot wprowadzania dodatkowych danych, a my mamy pewność, że cały komputer jest zabezpieczony.

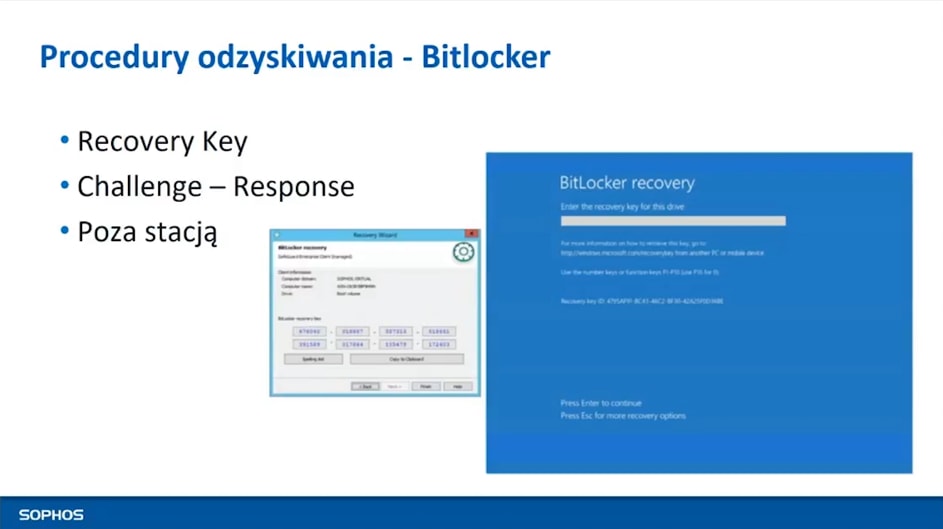

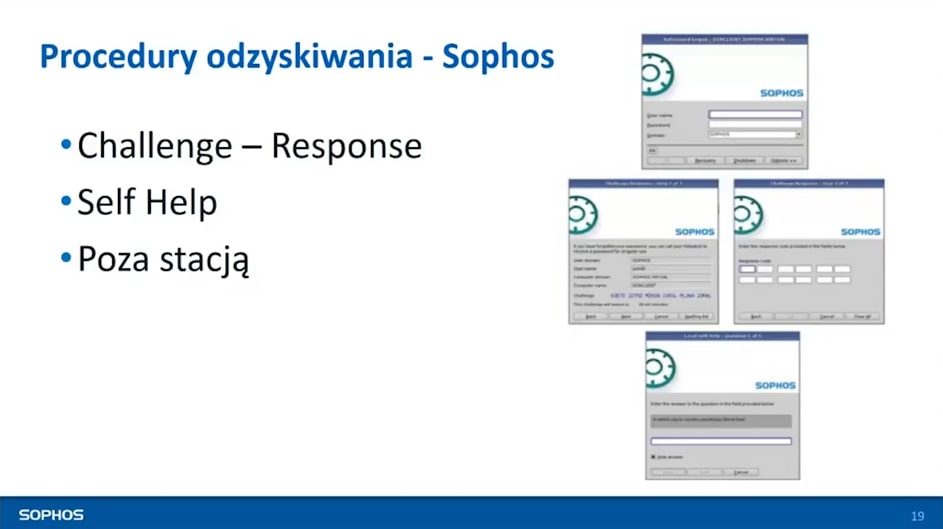

Co w sytuacji, gdyby użytkownik zapomniał swojego hasła uwierzytelniania na poziomie pre-boot. BitLocker przewiduje kilka procedur recovery, odzyskiwania.

Podstawową metodą recovery jest tzw. Recovery Key. Jeżeli chcemy skorzystać z BitLocker w trybie niezarządzalnym. Jeżeli chcemy uruchomić na swoim komputerze BitLocker bez korzystania z agenta Sophos, możemy to zrobić, ale musimy Recovery Key zapisać albo na kartce, albo lokalizacji sieciowej, tak, żeby w razie ten użytkownik zapomniał tego hasła (to się zdarza) można było z tego repozytorium ten klucz wyciągnąć.

Wówczas zaczyna się albo szukanie po kartkach, albo po innych lokalizacjach, gdzie ten klucz się znajduje.

Zadaniem agenta jest nie tylko uruchomienie BitLockera, ale również zarządzanie procedurą recovery. W momencie, kiedy użytkownik zapomina hasła, klucz recovery już dawno został przez agenta wyeksportowany. Mogło to być do naszej platformy zarządzania w chmurze, jeżeli decydujemy się na Sophos Central Device Encription, albo do serwera lokalnego, jeżeli jest to Sophos Safeguard.

O obu rozwiązaniach będziemy jeszcze mówić, łącznie z porównaniem jednego z drugim. Możemy zaadresować problemy szyfrowania zarówno rozwiązaniem wyniesionym – nie musimy instalować u siebie ani klienta żadnego serwera, albo zarządzaniem lokalnym, gdzie baza danych, całe oprogramowanie do zarządzania stoi u nas na serwerze.

Mamy Recovery Key wyeksportowany do naszej bazy danych. Jeżeli użytkownik zapomniał danych uwierzytelniania, wciska escape w ekranie logowania, podaje klucz recovery, który otrzymał od administratora, system się uruchamia.

Alternatywny mechanizm przewiduje procedurę Challenge – Response. Potrzebujemy komputera z systemem minimum 64-bit, a zamiast BIOS musi być UEFI. Jesteśmy wtedy w stanie skorzystać z mechanizmu Challenge – Response. Użytkownikowi pojawia się kod Challenge, który po podaniu administratorowi umożliwia wygenerowanie kodu odpowiedzi.

Po wprowadzeniu kodu odpowiedzi zwolniony jest dla użytkownika dostęp do takiej maszyny.

Gdyby się okazało, że cały komputer się uszkodził, ale dysk twardy jest w porządku, możemy dysk wyciągnąć, podłączyć do innego komputera z BitLockerem i przy użyciu Recovery Key odzyskać dostęp do danych, które zostały tam zaszyfrowane.

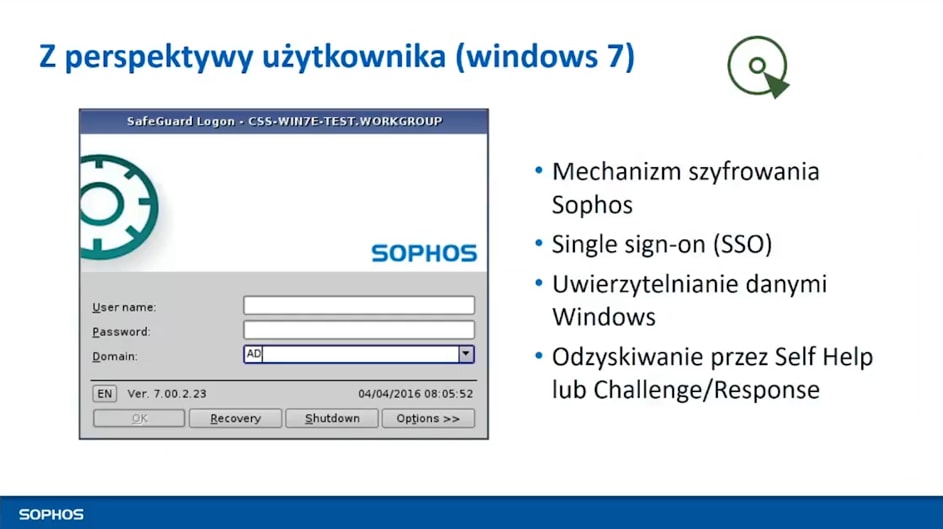

Co w sytuacji, gdy mamy Windows 7. Ze względu na to że Microsoft nie przewidział dla Windowsa 7 mechanizmu szyfrowani BitLocker, musimy tam problem zaadresować nieco inaczej.

My problem szyfrowania na Windowsie 7 adresujemy za pomocą swojego mechanizmu szyfrowania firmy Sophos, który wykorzystywaliśmy również wcześniej na XP, innych platformach z tego względu, że mechanizm szyfrowania i produkt, który za to odpowiadał, jest dostępny już od lat.

Ten mechanizm szyfrowania na etapie pre-boot wygląda nieco inaczej. Tutaj użytkownik może wykorzystać swoje dane logowania, które ma normalnie do stacji roboczej. Może podać swoją nazwę użytkownika i hasło jakie ma normalnie do systemu Windows i przy użyciu mechanizmu single sign-on, nasz agent uwierzytelniający przechwyci dane, przekaże do agenta systemu Windows (użytkownik jest proszony tylko raz o podanie danych), zwalniany jest klucz szyfrujący, uruchamia się system i nie pojawia się żadne dodatkowe okno do logowania. Agent uruchamia jego pulpit oraz dostęp do jego plików.

Gdyby doszło do sytuacji, że użytkownik na tym etapie znowu zapomniał swoich danych logowania, mechanizm szyfrowania Sophos przewiduje również procedury recovery i podstawową procedurą w tym wypadku jest mechanizm Challenge – Response, czyli generowanie kodu żądania, po przekazaniu go do administratora, generowany jest w naszym panelu zarządzania kod response. Po wprowadzeniu response na stacji zwolniony zostaje dostęp do danych dla tego użytkownika.

Możemy jako alternatywę skorzystać z mechanizmu Self Help. Użytkownik, kiedy szyfrowanie jest uruchamiane, proszony jest o ustalenie pytań na które będzie musiał udzielić odpowiedzi w momencie zapomnienia hasła. Mamy możliwość wyłączenia tego wymogu. W przypadku uszkodzenia stacji, a dysk twardy jest porządku, możemy takie dane otworzyć na innej stacji z wykorzystaniem procedur już dedykowanych do tego mechanizmu szyfrowania Sophosa.

Jako, że mechanizm szyfrowania Sophos jest produktem, który instalujemy na systemie Windows, należy się spodziewać, że jego wydajność będzie nieco niższa od BitLockera, chociaż sam algorytm szyfrujący jest optymalizowany pod kątem wykorzystania wsparcia sprzętu. Mając komputer z procesorem i5 czy i7 to mechanizm korzysta z ich możliwości by szyfrowanie przyspieszyć.

Pokażemy jak wygląda zarządzanie szyfrowaniem pełnodyskowym w wypadku gdy mamy do czynienia z konsolą wyniesioną, z zarządzaniem chmurowym.

Poniżej nagranie szkolenia z odpowiednim oznaczeniem demo w czasie.

Podobne demo jesteśmy w stanie uruchomić u siebie w kilka chwil, dlatego że Sophos oferuje wersje TRIAL swoich produktów. -> Link do trial

Darmowe wersja oprogramowania Sophos dla użytkowników końcowych: -> Link do darmowego softu

W momencie uruchomienia Sophos Central mamy możliwość wyboru centrum danych w którym te dane będą przechowywane. W przypadku Sophos Central, by być zgodnym z regulacjami europejskimi możemy wybrać jedno z dwóch centrów danych, zlokalizowanych w Unii Europejskiej: jedno we Frankfurcie, drugie w Dublinie. Dane pozostają wówczas w europejskim obszarze gospodarczym. Nigdy nie są przenoszone między jednym centrum a drugim

Rozwiązanie zarządzaniem wyniesionym ma również tę przewagę, że w każdym takim centrum danych, w momencie gdy korzystamy z instancji zarządzania, mamy zapewnioną pełną redundancję.

Każde centrum danych trzyma przynajmniej dwie instancje zarządzania naszymi produktami, plus w każdym centrum danych są trzy miejsca, w których jesteśmy te instancje zarządzające replikować w razie, gdyby miało dojść do awarii.

Trudno zapewnić lokalnie taki poziom bezpieczeństwa.

Sophos Central jest narzędziem, które jest orientowane na wiele produktów bezpieczeństwa. To może być ochrona dla stacji roboczych, czyli oprogramowanie antywirusowe, a tak naprawdę cały endpoint protection, czyli zarówno kontrola aplikacji, WWW, antywirus, DLP i kilka innych funkcji, które pomagają nam zabezpieczyć stacje robocze: ochrona serwerów, ochrona urządzeń mobilnych, szyfrowanie, zarządzanie siecią bezprzewodową, zarządzanie pocztą i ochrony poczty, czyli antywirus i antyspam dla poczty, oraz phish threat – nowe zarządzanie, które pojawiło się niedawno i pozwala nam uświadamiać użytkowników poprzez tworzenie tzw. kampanii mailowych, które mają udawać potencjalny spam lub maile phishingujące, tak, aby użytkowników uczulić na to, że klikając w maile podejrzane, nie przeznaczone dla nich, może być szkodliwe.

W wyniku takiej kampanii uzyskujemy raport kto co kliknął no i kogo należy dodatkowo wyedukować.

Sophos Central jest zorientowany na zarządzanie per użytkownik, czyli w pewnym momencie gdy mamy taką platformę Sophos Central uruchomioną, musimy dodać sobie użytkowników.

Możemy ich dodać ręcznie lub synchronizować z Active Directory, jeżeli mamy wdrożoną u siebie domenę.

Tak jak większość produktów Sophos, licencjonujemy Sophos Central per użytkownika. Jeżeli użytkownik ma kilka urządzeń, to obejmujemy je za pomocą jednej licencji. W Sophos Central instalujemy na stacji roboczej jednego agenta. Standardowo, użytkownik stacji roboczej nie ma możliwości zarządzania tym oprogramowaniem bezpośrednio, z tego względu, że często nie dajemy takiej opcji użytkownikom.

W ramach agenta wchodzi Device Encryption, który jest dedykowany dla Windowsa 8 i wyżej, jeśli chodzi o platformę wyniesioną. Jeśli potrzebujemy Win 7, korzystamy z innego produktu, SafeGuard.

Instalując takiego agenta, z przynajmniej jedną funkcją, w prosty sposób możemy zarządzać na jakich stacjach ma się znaleźć wybrane oprogramowanie. Wybieramy urządzenia, które mają zainstalowanego agenta, wyświetlamy jedno z urządzeń i widzimy jakie komponenty są zainstalowane. Możemy je również, z poziomu panelu chmurowego, bezpośrednio zmienić.

Do komputera z agentem można przypisać polityki, związane albo z oprogramowaniem antywirusowym, albo z szyfrowaniem. Ustawienia polityki szyfrowania sprowadzają się do kilku elementów.

Tworząc politykę, musimy najpierw przypisać komputery do niej przypisać. Zaznaczamy wybrane urządzenia w panelu i przenosimy do zbiorów polityk. Same ustawienia polityki składają się z trzech elementów. Decydujemy czy chcemy skorzystać z szyfrowania, czy chcemy wymusić uwierzytelnianie i czy chcemy szyfrować tylko aktualne używaną przestrzeń.

Jeśli chodzi o aktywację uwierzytelniania, w zależności od tego co się znajduje na stacji roboczej, agent zdecyduje co będzie najlepsze i z czego korzystać.

Ostatnia opcja sprowadza się do wyboru między szyfrowaniem pełnodyskowym a szybkim. Szybkie szyfrowanie ogranicza się tylko do przestrzeni oznaczonej jako „zajęta” w systemie operacyjnym.

W momencie, kiedy usuwamy w systemie jakiś plik, system oznacza ją sobie jako wolną, co nie oznacza, że fizycznie, z sektorów na dysku usuwa te dane. Korzystanie z szyfrowania szybkiego zalecamy jedynie w sytuacjach, gdy mamy do czynienia z komputerami nowymi, na których nie było usuwania danych poufnych.

Jeżeli szyfrowaniem szybkim zabezpieczymy komputer, który już był używany i w którym przestrzeń mogła zostać zaznaczona jako pusta a w rzeczywistości pusta nie jest, mogłoby się okazać, że część danych na tym dysku nie zostaje zaszyfrowana i w razie kradzieży takie urządzenia część tych danych nie byłaby zabezpieczona.

Jeśli agent jest zainstalowany i mamy stworzoną politykę, to zarządzamy szyfrowaniem za pomocą tych trzech elementów.

W momencie, gdy agent szyfrujący pojawił się na urządzeniu i zaszyfrował dyski z wykorzystaniem mechanizmu BitLocker, automatycznie raportuje do systemu, co jest ważne pod kątem regulacji RODO – w razie, gdyby doszło do naruszenia ochrony danych, można było udowodnić, że urządzenie jest zaszyfrowane. Korzystając z BitLockera, bez dodatkowego oprogramowania sprawdzającego stan zaszyfrowania, to trudno jest komuś udowodnić, że takie urządzenie w rzeczywistości było zaszyfrowane.

Agent szyfrujący raportuje nam zwrotnie stan stacji, widzimy, kiedy łączyła się ostatnio z naszym systemem i czy dyski na tej stacji były zaszyfrowane. W razie, gdyby użytkownik zapomniał danych uwierzytelniania, administrator może jednym kliknięciem wyświetlić sobie recovery key tej stacji i odzyskać dla użytkownika dostęp do logowania na poziomie preboot.

W sytuacji, gdy korzystamy z zarządzania Sophos Central, jesteśmy w stanie dać użytkownikowi dostęp panelu, który nazywa się Panel Self-service. Nawet pomimo zapomnianego hasła do logowania pre-boot, może mieć on dostęp do swoich urządzeń, kwarantanny i skrzynki pocztowej. Może on również odzyskać stąd Recovery Key bez angażowania administratora.

Jeżeli korzystamy z zarządzania urządzeniami mobilnymi, w Self-service Portal użytkownik widzi swoje urządzenia mobilne i może wywołać część akcji dostępnych tylko dla administratora, na przykład zablokować urządzenie, zresetować hasło czy zrestartować urządzenie i skasować wszystkie dane.

Szyfrowanie plikowe

Omówimy sobie teraz szyfrowanie plikowe, ponieważ jeśli chodzi o Safeguard, czyli drugie narzędzie oparte o serwer zarządzania on-premise, to reguły są bardzo podobne. Trochę inaczej wygląda interfejs, inaczej tworzy się polityki, ale ze względu na to, że mamy kontrolę nad większą liczbą funkcjonalności związanych z tym szyfrowaniem pełnodyskowym.

To jaki tryb wybrać, czy zarządzanie chmurowe, czy on-premise, zależy od kilku czynników.

Pierwszy jest oczywiście taki, jaka jest polityka organizacji. Czy zgadzamy się by jakieś produkty znajdujące się na stacjach roboczych były zarządzane z wyniesionych serwerów. Jeżeli tak, to wybór warunkuje nam najczęściej system operacyjny. Jeśli to Win 7 to musimy skorzystać z Safeguard, ze względu na tryb zarządzania lokalnego oraz fakt, że tylko tam jest wsparcie dla Win 7. Jeżeli nie potrzebujemy takiego wsparcia, to możemy skorzystać z platformy wyniesionej.

Jeżeli potrzebujemy szyfrowania plikowego, oprócz pełnodyskowego, to na ten moment wspieramy je jedynie w produkcie zarządzanym lokalnie, więc wtedy również wybieramy Safeguard.

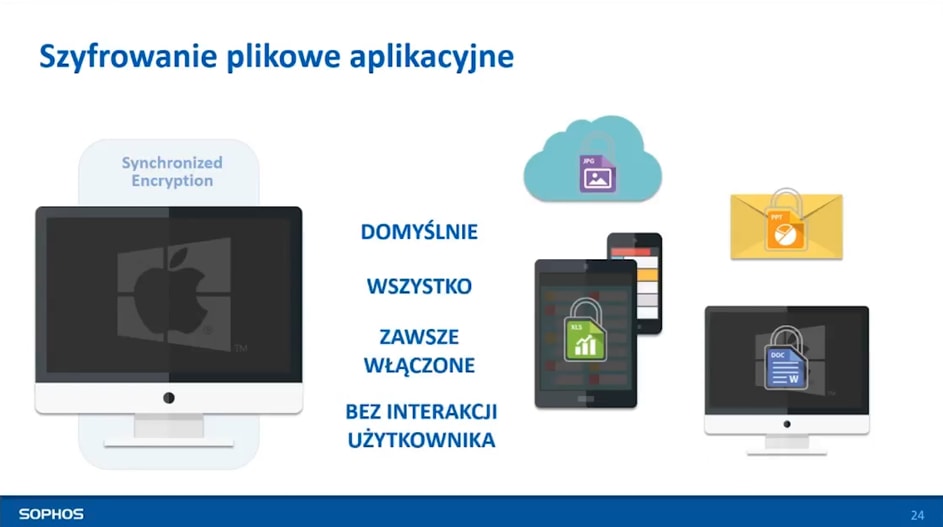

W szyfrowaniu plikowym w Sophos mamy do wyboru dwa tryby szyfrowania plikowego.

Tryb, który nazywamy szyfrowaniem aplikacyjnym. Można go znaleźć pod nazwą „Synchronized Encryption” lub „Next Generation Data Protection” w dokumentacji Sophos. Użytkownik nie musi się zastanawiać, gdy pracuje na danych, kiedy jego dane zostają zaszyfrowane. Nie musiał nic klikać, zastanawiać w którym folderze te dane będą zaszyfrowane.

W trybie szyfrowania plikowego aplikacyjnego, administrator w polityce wskazuje aplikacje, które są zaufane dla agenta szyfrującego. Te aplikacje to nic innego jak procesy, które uzyskują dostęp do plików na zasadzie zapis-odczyt. Gdy wskażemy taką aplikację jako zaufaną, przykładowo Word, oznacza to, że agent szyfrujący pozwala procesowi Word na odczyt i zapis pliku i daje dostęp do silnika szyfrującego i do pęku kluczy szyfrujących.

W momencie, gdy w zaufanej aplikacji jest tworzona jakaś treść, jego dane zostaną transparentnie zaszyfrowane. Nie musi nic robić tylko zapisać plik. Otwierając je w zaufanej aplikacji, dane zostają automatycznie odszyfrowane.

Próba otworzenia pliku za pomocą innego procesu, np. notatnika, skończy się niepowodzeniem.

Dzięki temu, jeżeli na komputerze znajdzie się oprogramowanie szkodliwe, które ma za zadanie wyciągnąć dane wrażliwe, może je skopiować, ale nie będzie miało dostępu do kluczy szyfrujących i nie będzie w stanie tych danych odszyfrować i będą one bezpieczne.

Pliki zaszyfrowane w ten sposób są zaszyfrowane również w trakcie transportu, czyli jeżeli bierzemy ten plik i wysyłamy mailem, wrzucamy go na udział sieciowy lub jakiegoś pendrive’a, plik ten jest nadal zabezpieczony.

W ramach organizacji, wymiana takich plików jest automatyczna i transparentna, co znaczy, że każdy użytkownik z naszym agentem i dostęp w pęku kluczy do klucza szyfrowania aplikacyjnego, będzie w stanie dane stworzone przez dowolnego użytkownika w ramach organizacji odczytać.

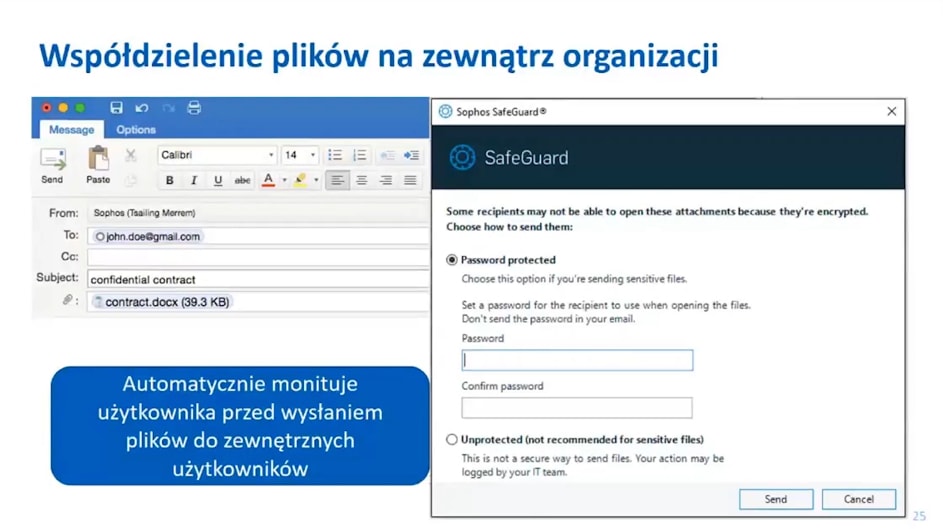

By udostępnić dane na zewnątrz organizacji, mamy dwie opcje. Pierwsza opcja to sytuacja w której korzystamy z Outlooka i chcemy wysłać zaszyfrowany załącznik. Wówczas mamy do dyspozycji plugin Outlooka, instalowany automatycznie.

Kiedy użytkownik tworzy maila i kopiuje plik do maila, plugin automatycznie wykrywa, że mamy do czynienia z plikiem zaszyfrowanym i proponuje odpowiednie opcje: albo zabezpieczenie hasłem, albo odszyfrowanie.

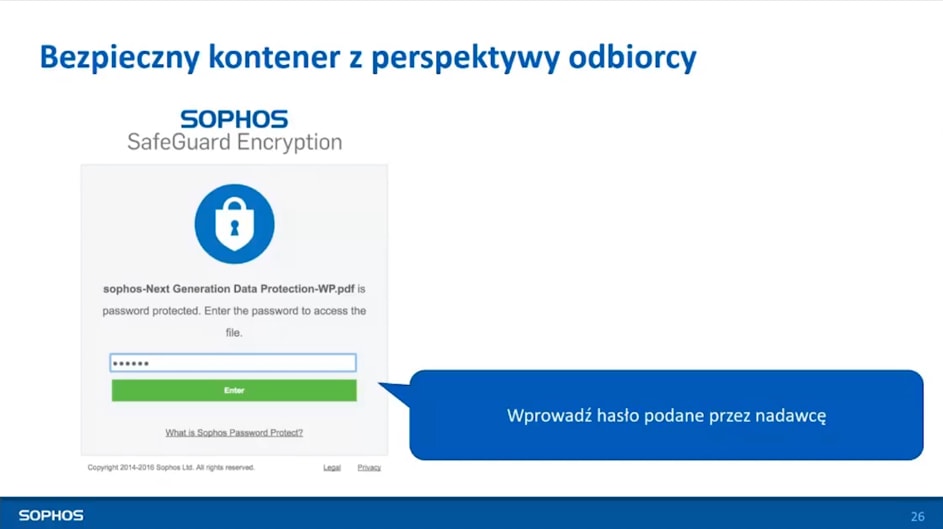

Decydując się na zabezpieczenie takiego pliku hasłem, proszony jest o wprowadzenie dwa razy hasła, którego złożoność możemy wymusić za pomocą polityki. Po wprowadzeniu hasła, oryginalny plik w załączniku jest konwertowany do kontenera HTML 5, w którym plik jest wysyłany jako załącznik pocztowy.

Kontener HTML 5 oznacza, że po drugiej stronie, po stronie odbiorcy można otworzyć plik w prawie dowolnej przeglądarce internetowej. Safari akurat nie lubi plików szyfrowanych w kontenerze HTML 5 i go nie otworzy, ale mamy do dyspozycji również Firefox i Chrome, gdzie ten problem już nie istnieje.

Użytkownik, który otwiera to na zewnętrznej stacji, pobiera lokalnie plik i otwiera w przeglądarce internetowej. Proszony jest o podanie hasła.

Nadawca pliku musi to hasło jakoś przekazać do odbiorcy. Gdyby wpadł na pomysł, żeby tym samym mailem przesłać hasło, to plugin ma jeszcze jedno zadanie: sprawdzić, czy użytkownik w temacie albo w treści maila nie wkleił tego hasła. Wszystko, by dane były rzeczywiście zabezpieczone a nie pozornie. Jeżeli tego nie zrobił, to mail może zostać wysłany bez przeszkód i musi podać hasło jakąś inną drogą komunikacji; komunikatorem, telefonicznie lub przez SMS.

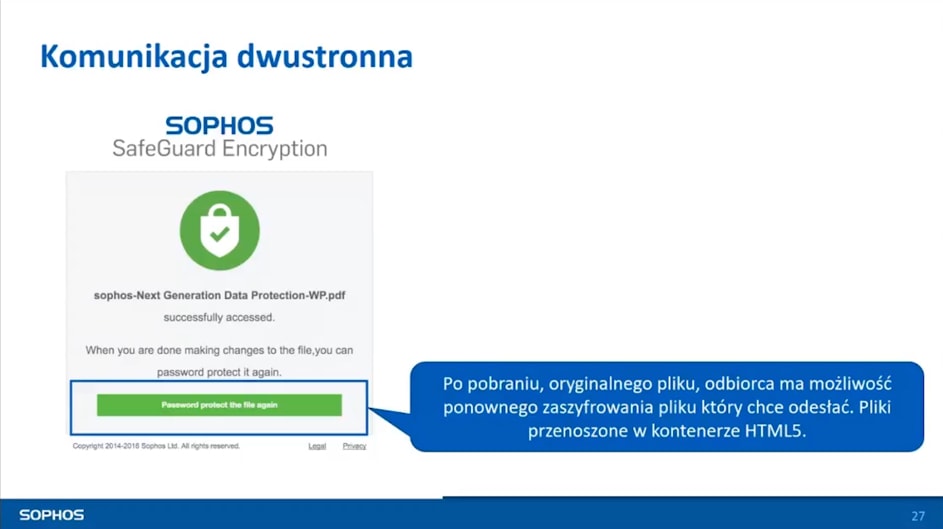

Po wprowadzeniu hasła plik jest automatycznie pobierany i jest już w formie oryginalnej, odszyfrowany. Gdyby chciał odpowiedzieć nadawcy, nie potrzebuje agenta szyfrującego Sophos. Wystarczy, że w tym samym oknie, gdzie plik odszyfrowywał, kliknie jeden przycisk i wybierze opcję by zapisać ten plik znowu do kontenera zaszyfrowanego.

Ma możliwość zaszyfrować to tym samym hasłem albo ustawić je samodzielnie. Oczywiście, plugin do Outlooka to nie jest jedyna metoda współdzielenia informacji, bo jeśli chcielibyśmy jakiś konkretny plik z tej stacji wrzucić na pendrive i udostępnić go osobie trzeciej, która nie ma naszego programu do szyfrowania i jest spoza naszej organizacji, użytkownik ma możliwość kliknięcia na danym pliku i wybrania opcji zaszyfrowania hasłem.

Taki plik wówczas można przenieść nie tylko mailem, ale za pomocą innego medium transmisyjnego, jako że dalej ten plik będzie wędrował w kontenerze, będzie on bezpieczny.

Ograniczenie kontenera HTML 5 to 50 Mb.

W Sophos portfolio produktów nie zamyka się w produktach do szyfrowania. Dzięki temu jesteśmy w stanie łączyć funkcje produktów ze sobą, tak, żeby ze sobą współpracowały.

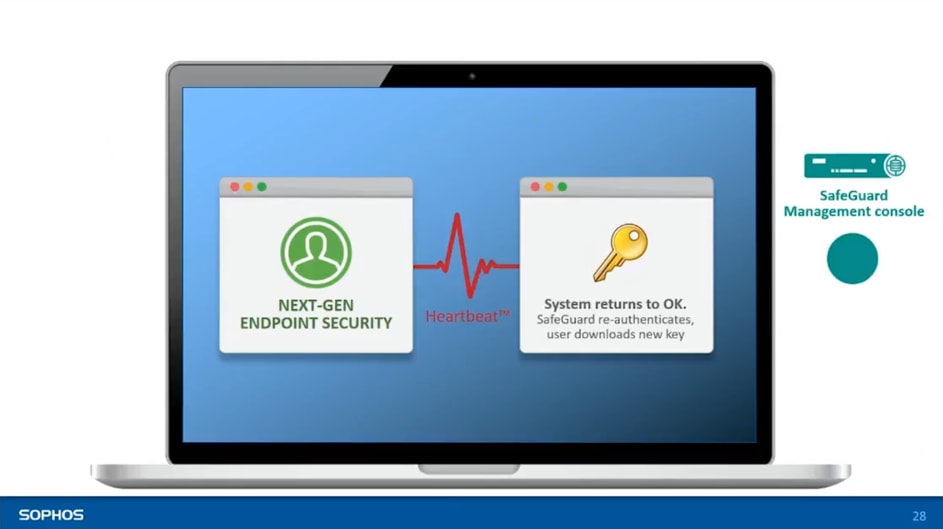

Przykładem jest rozwiązanie do szyfrowania, czyi Safeguard, oraz nasz agent antywirusowy zarządzany z platformy wyniesionej, czyli Central Endpoint. W momencie, gdy dwa takie narzędzia znajdą się na jednej stacji roboczej, potrafią wymieniać się informacjami. Endpoint potrafi poinformować agenta szyfrującego o stanie tej stacji.

Jeżeli dochodzi do jakiejś infekcji, to agent antywirusowy przekazuje informację o zawirusowaniu stacji do agenta szyfrującego. Za pomocą polityk bezpieczeństwa, można wymusić na agencie szyfrującym, aby ten w razie stwierdzenia infekcji stacji przez oprogramowanie antywirusowe wycofał tymczasowo klucze szyfrujące z tej stacji, żeby ktoś nie mógł podjąć próbę przejęcia kluczy szyfrujących z pęku kluczy.

Gdy agent antywirusowy poradzi sobie z zagrożeniem, system powraca do zielonego statusu, czyli mamy rozwiązane zagrożenie. Wtedy agent szyfrujący automatycznie łączy się z serwerem Safeguard i pobiera te klucze szyfrujące, żeby można było dane odszyfrować i z nich skorzystać.

Jak to wygląda w praktyce?

To jest pierwszy tryb szyfrowania plików w Sophos, drugi tryb szyfrowania plikowego nazywamy szyfrowaniem tradycyjnym i opiera się on na lokalizacji.

Szyfrowanie plikowe na bazie lokalizacji

Wskazujemy w polityce, w których miejscach dane mają być zaszyfrowane. Czy to ma być określony udział sieciowy, folder na komputerze, provider chmurowy np. Dropbox albo Onedrive. Wówczas użytkownik zapisuje dokumenty niezależnie od procesu jakim zapisuje.

W danej lokalizacji plik zostaje zaszyfrowany. Dla użytkownika proces jest transparentny i niezauważalny, dlatego że ma zapisać to w lokalizacji, która dla nas ma być zaufana, ale nieważne jakim procesem, jaką aplikacją będzie to zapisywał.

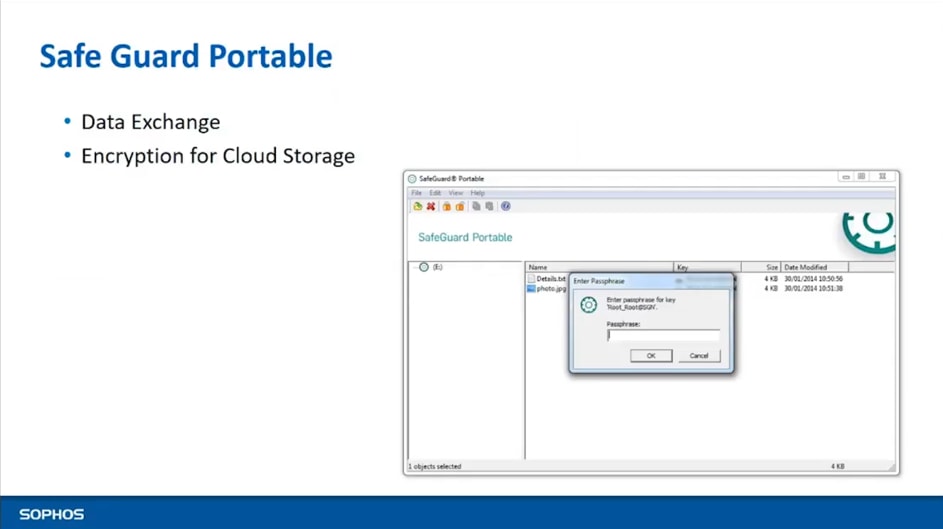

W drugim trybie szyfrowania plikowego, ponieważ decydując się na szyfrowanie plikowe trzeba wybrać plikowe albo lokalizacyjne (nie można mieszać na jednej stacji) do współdzielenia informacji na zewnątrz mamy oprogramowanie Safeguard Portable.

Jest to mały program, który automatycznie kopiuje się na pendrive lub serwisy chmurowe. Jeżeli mamy na stacji do czynienia z szyfrowaniem plikowym lokalizacyjnym to zachodzi to w tle i użytkownik ma możliwość zabezpieczenia pliku hasłem. Odbiorca może plik otworzyć za pomocą aplikacji Safeguard Portable.

Architektura

Jak wygląda architektura samego rozwiązania. W zależności na jaką opcję się zdecydujemy: jest kilka czynników.

Jeśli szyfrowanie tylko pełnodyskowe to może być zarządzanie wyniesione, o ile jest to Win 8 i wyżej. Szyfrowanie pełnodyskowe dla Win 7 to musi być architektura on-premise.

Szyfrowanie plikowe również wymaga architektury on-premise, co może się wkrótce zmienić i będzie również szyfrowanie plikowe w architekturze chmurowej.

W wypadku Sophos Central zaletą jest fakt, że po stronie lokalnej infrastruktury nie musimy instalować żadnego, dodatkowego sprzętu. Jeśli chcemy rozbudować rozwiązanie, wystarczy dokupić kolejne licencje. Na stację trafia jeden agent, który może zarządzać antywirusem, również szyfrowaniem pełnodyskowym.

Nie musimy się przejmować serwerami do aktualizacji, ponieważ aktualizacje są brane bezpośrednio z repozytoriów Sophos. Jeżeli mamy agentów, czy urządzenia często jeżdżące poza firmy, nie musimy udostępniać serwerów lokalnych do zarządzania czy do pobierania lokalizacji, bo te urządzenia łączą się z serwerem, który już jest wyniesiony, dostępny z Internetu. Komunikacja nie wymaga dodatkowego zabezpieczenia.

Samo zarządzanie dla administratora jest proste, bo wymaga jedynie przeglądarki. Może zarządzać z komputera, jak i urządzenia mobilnego. Interfejs jest zoptymalizowany zarówno pod kątem desktopów, jak i tabletów czy telefonów.

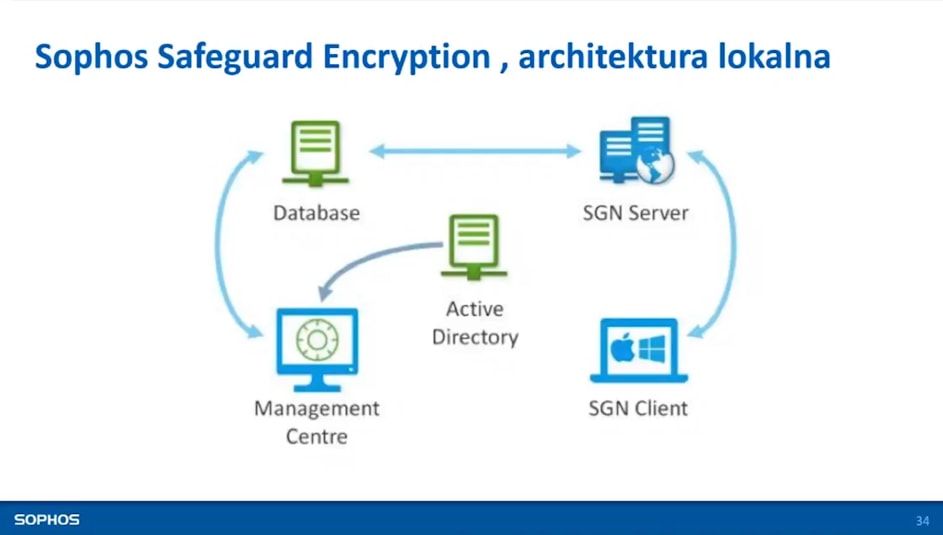

Gdyby jednak się okazało, że potrzebujemy szyfrowania pełnodyskowego dla Win 7, lub szyfrowania plikowego, albo z powodów polityki bezpieczeństwa firmy, nie możemy korzystać z zarządzania wyniesionego, wtedy do wyboru pozostaje Sophos Safeguard Encryption i jest to zarządzanie, które więcej wymaga pod kątem architektury i infrastruktury po stronie lokalnej.

Management Center jest aplikacją, która komunikuje się z bazą danych. Przez tą aplikację, administrator ma możliwość zarządzania politykami, synchronizacji obiektów z Active Directory do naszych baz danych, ma dostęp do wszelkiego rodzaju informacji o audycie, monitorowania rozwiązania do szyfrowania.

W przypadku korzystania z Safeguard i szyfrowania pełnodyskowego przez Management Center oczywiście odzyskamy informacje, kiedy ostatnio nasz agent szyfrujący komunikował się z naszą infrastrukturą i czy dane na nim, dyski, były zaszyfrowane.

Jeżeli zdecydujemy się na szyfrowanie plikowe, to każda akcja związana z szyfrowaniem i odszyfrowaniem pliku może być audytowana i może trafić zwrotnie do naszej bazy danych. Widzimy dzięki temu wszelkie akcje użytkownika związane z celowym deszyfrowaniem plików.

Takiemu użytkownikowi, który docelowo też chce coś odszyfrować i wysłać, pojawia się monit o tym że jego działanie jest audytowane, więc jest to też forma zabezpieczenia się przed użytkownikami, którzy mogliby próbować celowo takie dane naszej organizacji wysyłać.

Ostatni komponent, SGN Client to jest nasz agent szyfrujący, którego instalujemy w postaci paczek MSI. Można to zrobić za pomocą Group Policies z Active Directory, albo za pomocą jakiegoś oprogramowania do instalacji paczek na stacje robocze.

Standardowo SGN Client komunikuje się z serwerem. To nie serwer komunikuje się z serwerem, ale klient co określony czas, definiowany w polityce (standardowo jest to 90 min) odzywa się do serwera aby poinformować go o wszelkich raportach, które ma zebrane, o bieżącym stanie zaszyfrowania dysków twardych, ale też aby sprawdzić czy serwer czasem nie ma dla niego oczekujących polityk, nowych ustawień, które należałoby zastosować.

Decydując się na architekturę lokalną, w momencie gdy mamy wielu klientów, którzy podróżują, trzebaby upewnić się że mają dostęp do tego serwera zdalnie, więc albo VPN lub udostępnienie serwera przez Web Application Firewall.

Licencja Enterprise zawiera w sobie wszystkie funkcje i licencjonowanie może się odbywać per użytkownik, albo per urządzenie. Mamy do czynienia z subskrypcją (kupowanie oprogramowania na określony czas) lub możemy kupić tzw. licencję wieczystą, która nie ma ograniczenia czasowego.

Do licencji wieczystej możemy dokupić support oraz możliwość aktualizacji oprogramowania, wtedy już na określoną liczbę lat. Nie ma tutaj złotego środka, która licencja jest dla wszystkich. Zależy to od tego w jaki sposób chcemy zabezpieczyć dane, czy interesuje nas tylko szyfrowanie pełnodyskowe.

Wiemy już przed czym chroni szyfrowanie pełnodyskowe, a przed czym chroni szyfrowanie plikowe. W zależności od tego jakie mamy potrzeby jesteśmy na tyle elastyczni, że możemy licencję dobrać do potrzeb danej organizacji.

Całością zarządzamy za pomocą konsoli zarządzania. Praktycznie każda licencja Safeguard zawiera w sobie licencję na konsolę zarządzania. Nie jest ona ograniczona ilościowo, możemy mieć kilka konsol i kilku administratorów jeżeli jest taka potrzeba.

Szyfrowanie urządzeń mobilnych

Coraz częściej dane wrażliwe wędrują z nami na urządzeniach mobilnych: telefonach, tabletach czy innych platformach. Pojawiają się również potrzeby zaszyfrowania danych na urządzeniach mobilnych.

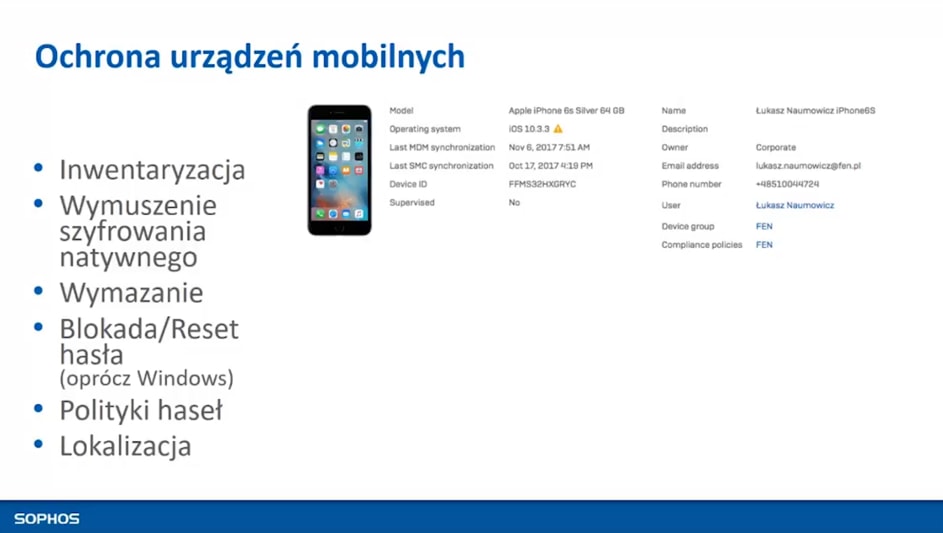

Do szyfrowania urządzeń mobilnych wykorzystujemy Sophos Mobile Control. Jest to rodzaj systemu MDM, czyli Mobile Device Management, który zarządza urządzeniami mobilnymi. System ten może być w albo w wersji zarządzanej chmurowo, albo z wersji zarządzanej on-premise.

Jeżeli jest w wersji zarządzanej on-premis to może być zintegrowany z rozwiązaniem Safeguard tak, żeby można było pliki zapisane na stacjach roboczych otwierać na urządzeniach mobilnych również.

Jeżeli decydujemy się na system klasy MDM to co uzyskujemy od razu, po zainstalowaniu agenta na urządzeniu mobilnym, to inwentaryzacja urządzenia oraz wprowadzenia ograniczeń na systemie operacyjnym.

Ograniczeń może być bardzo dużo. Zależą one od platformy. MDM na co dzień jest potrzebny do kilku rzeczy.

Wymuszenie szyfrowania jawnego.

Często platforma mobilna przez system operacyjny ma już jakiś mechanizm szyfrowania. Jest tak w przypadku iOS i Android. W iOS, jeżeli mamy założoną blokadę klawiatury za pomocą swojego kodu PIN, to dane na urządzeniu są już zaszyfrowane. Automatycznie iOS szyfruje natywnie urządzenie i jeżeli tylko mamy stworzoną blokadę ekranu ze swoim kodem PIN. W przypadku Androida jest to bardziej złożone, bo oprócz swojego PIN musimy mieć włączoną opcję szyfrowania natywnego. Opcję tą może wymusić nasz agent MDM.

Odpowiada to szyfrowaniu pełnodyskowemu na stacjach roboczych. Absolutne minimum.

Agent MDM może wymusić również na użytkowniku, że by zabezpieczył on urządzenie i ustawił kod PIN. Gdyby się zdarzyło, że użytkownik stracił to urządzenie, to z platformy MDM systemu zarządzania możemy takie urządzenie wymazać, przywrócić urządzenia fabryczne. Jest to jednoznaczne z wyczyszczeniem danych na takim urządzeniu.

Możemy od użytkownika wymagać polityki haseł, czyli by PIN był odpowiedniej złożoności. Jeżeli urządzenie ma możliwość lokalizacji, możemy je zlokalizować na mapach i oczywiście trudno mówić o lokalizacji co do centymetra, ale kilka metrów jest absolutnie możliwe.

Lokalizacja pomaga w przybliżeniu określić, gdzie urządzenie się znajduje. Jeśli podczas dnia byliśmy w wielu miejscach i zostawiliśmy telefon w jednym z nich, opcja ta pomoże w przybliżeniu stwierdzić w którym miejscu urządzenie zostało.

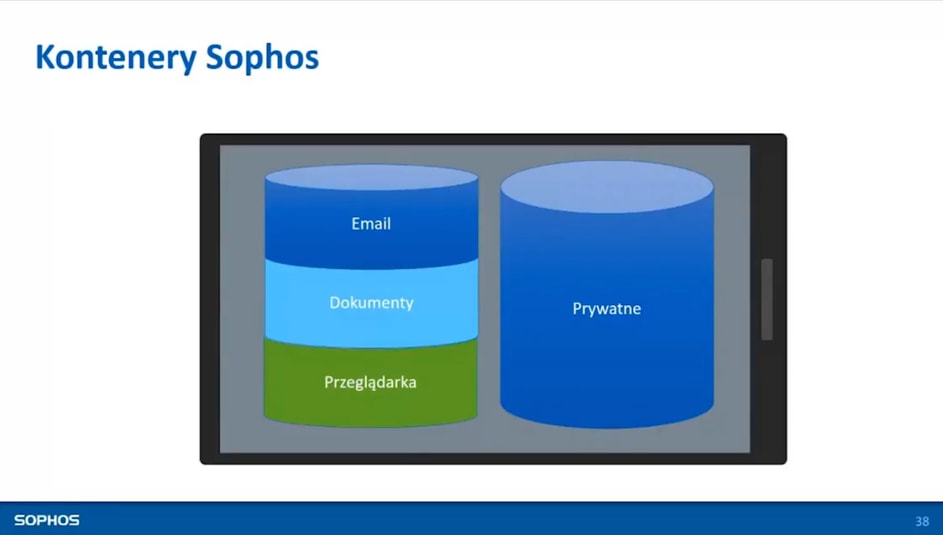

Druga funkcja systemu MDM, bardziej zaawansowana pod kątem szyfrowania, to szyfrowanie z wykorzystaniem kontenerów, które potrzebujemy do dzielenia się plikami z osobami spoza organizacji przy wykorzystaniu urządzeń mobilnych.

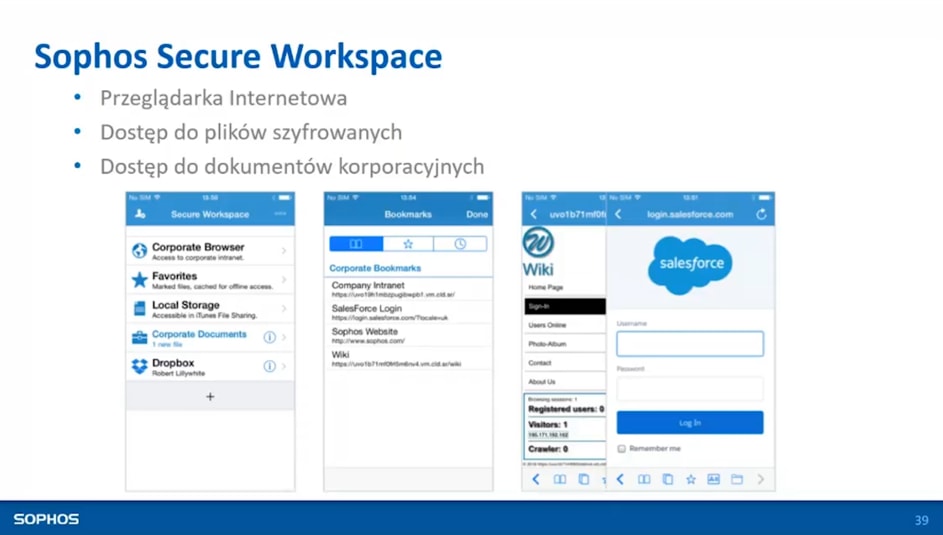

W Sophos mamy dedykowaną aplikację, która nazywa się Sophos Secure Workspace.

Jeżeli mamy do czynienia z MDM lokalnym oraz z Safeguard lokalnym, oba produkty współpracują wówczas ze sobą. W aplikacji Secure Workspace instalowanej na iOS lub Androidzie, mamy możliwość odszyfrowywania plików szyfrowanych do platform chmurowych przez użytkownika, bezpośrednio na urządzeniu mobilnym.

Daje nam również dostęp do bezpiecznej przeglądarki internetowej. Wymaga dodatkowego uwierzytelnienia użytkownika. Nawet jeśli mam telefon, który dajemy dziecku do zabawy, możemy być pewni że nie uzyska ono dostępu do danych, które są firmowe, które są zabezpieczone.

Jest również dedykowany kontener, służący do ochrony poczty podczas korzystania z serwerów Exchange oraz dedykowany kontener do ochrony antywirusowej. Ten antywirus na Androida, którego możemy mieć prywatnie, bezpłatnie od Sophos, jest antywirusem firmowym i można z niego korzystać jako antywirusa firmowego, zarządzanego centralnie.

Wymagane jest wówczas odpowiednia licencja, ale nie trzeba na każdym telefonie takiego antywirusa konfigurować oddzielnie. Można z niego skorzystać w organizacji.

W ten sposób dobrnęliśmy do końca prezentacji.

Sesja pytań i odpowiedzi

Jak licencjonowany jest produkt Sophos Safeguard?

W zależności od tego, czy jest to Central Device Encryption czy Device. Central Device Encryption per użytkownik, typowo szyfrowanie pełnodyskowe. Jeżeli chodzi o Safeguard to mamy do wyboru typu subskrypcja albo typu wieczystego + support. Przy licencji typu subskrypcja trzeba pamiętać, że ta licencja zobowiązuje nas do korzystania z produktu przez określoną ilość czasu.

Jeżeli kupujemy produkt na rok i nie chcę go przedłużać, to jestem zobowiązany do odszyfrowania danych do 30 dni od zakończenia subskrypcji i odinstalowania tego produktu.

Jak to rozwiązania szyfrowania pełnodyskowego ma się do konkurencji?

W Sophos jest tak, że jeżeli korzystamy z szyfrowania pełnodyskowego i mamy od czynienia z platformą przynajmniej Win 8 lub wyżej, korzystamy z BitLockera, więc zawsze będziemy mieli rozwiązanie, które oferuje większą wydajność, tzn. szybsze szyfrowanie pełnego dysku oraz szybsze uruchamianie samej stacji w stosunku do jakiegokolwiek produktu firmy trzeciej, który z tego BitLockera nie korzysta.

Zachęcam, żeby zwrócić na to szczególną uwagę, ponieważ BitLocker jest lepiej zintegrowany z systemem operacyjnym. Przy kolejnej aktualizacji do Win 10, możemy być pewni że ta aktualizacja dalej będzie kompatybilna z BitLockerem i będziemy mogli z niego korzystać.

Jeżeli chodzi o funkcje szyfrowania plikowego, to tutaj już zależy w jaki sposób chcemy z tego korzystać. W Sophos dążymy do tego, by szyfrowanie plikowe było jak najbardziej transparentne i automatyczne dla użytkownika, żeby od niego nie wymagać uczenia się od nowa obsługi komputera. Przy niektórych produktach do szyfrowania, proces zaszyfrowania pliku może być złożony.

Jakie platformy są wspierane jako platformy kompatybilne?

To zależy od wersji. Aktualnie wspieramy od Win 7 w górę, nie wspieramy Win XP. W zależności od tego czy szyfrowanie pełnodyskowe czy plikowe. Przy szyfrowaniu pełnodyskowym na Win 7 mechanizm szyfrowania Sophos, powyżej Win 7 mechanizm szyfrowania BitLocker. Przy szyfrowaniu plikowym to nie ma znaczenia, mamy te same mechanizmy: albo aplikacyjne, albo lokalizacyjne.

W wypadku innych platform wspieramy przy szyfrowaniu Safeguard również Mac OS. Aktualnie od wersji 10.9, tam gdzie jest Apple File Vault 2, tam gdzie możemy szyfrowaniem zarządzać.

W bazie wiedzy Sophos są materiały, które opisują platformy i wymagania pod kątem poszczególnych systemów operacyjnych; co jest wspierane i kompatybilne.

Serdecznie dziękuję za udział.

W przypadku pytań o produkt zapraszamy do kontaktu na adres security@fen.pl

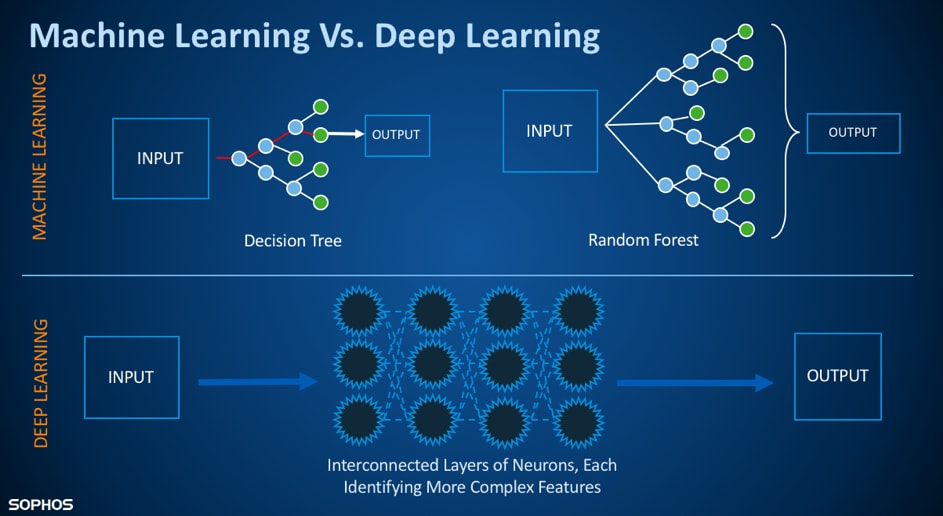

Pies czy bajgiel? Malware czy nieszkodliwy plik? InterceptX z doładowaniem, czyli Deep Machine Learning od Sophos

Stało się, długo zapowiadana przez Sophos modyfikacja flagowego produktu do ochrony przed exploitami i oprogramowaniem ransomware czyli InterceptX właśnie stała się ogólnie dostępna. Nowa wersja została wyposażona w jeszcze potężniejszy arsenał pozwalający walczyć z oprogramowaniem szkodliwym wśród którego znajdziemy Deep Machine Learning i nie tylko. Przybliżę Wam jego możliwości i to w jaki sposób pomaga chronić stacje robocze przed zagrożeniami z którymi nie poradzi sobie skaner sygnaturowy.

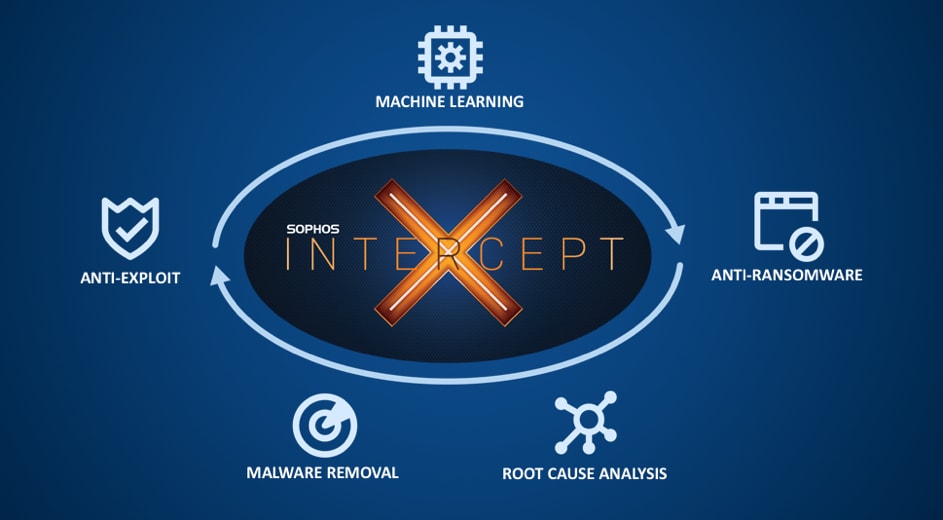

InterceptX

Na początek kilka słów o samym InterceptX, szerzej pisaliśmy o nim i o historii ransomware w tym artykule. Produkt ten może być wykorzystany jako dodatek do istniejącego rozwiązania Endpoint Protection Sophos zarządzanego z konsoli wyniesionej Sophos Central lub jako dodatek do rozwiązania antywirusowego innego producenta.