Większości Polaków „MDM” kojarzy się z rządowym programem, ułatwiającym kupno mieszkania. Tym, którzy interesują się bezpieczeństwem urządzeń mobilnych, skrót ten powinien przywołać na myśl coś zgoła innego. Jeśli do tej pory nie słyszeliście o zagrożeniach jakie mogą spotkać urządzenia mobilne w sieci, koniecznie zapoznajcie się z poprzednią publikacją. Tym razem przyjrzymy się bliżej systemom MDM czyli zarządzaniu i jego wpływie na mobile security w firmach.

Czym w IT nazywamy MDM?

Mobile Device Management (w skrócie MDM) czyli Zarządzanie Urządzeniami Mobilnymi odnosi się do zapewnienia szczególnego bezpieczeństwa przenośnym urządzeniom wykorzystywanym służbowo. Czyli laptopom, tabletom i smartfonom, ze szczgólnym uwzględnieniem tych ostatnich. Na początku 2017 w publikacji Forecasts Flat Worldwide Device Shipment Units Gartner przewidywał, że w roku 2018 użytkowanych będzie milion 920 tysięcy telefonów stanowiących ponad 81 % wszystkich urządzeń mobilnych na świecie.

To zdecydowana większość, stąd zdarza się utożsamiać zarządzanie urządzeniami mobilnymi z zarządzaniem po prostu samymi smartfonami. Z resztą o koncepcji MDM zaczęto myśleć w niedługim czasie po tym, jak na rynku pojawiły się pierwsze smartfony, zwłaszcza te z Androidem. Co ciekawe, zdecydowana mniej popularna w Polsce platforma Blackberry przyczyniła się w znacznym stopniu do rozwoju koncepcji MDM i w roku 2010 miała 43% udziałów na amerykańskim rynku mobilności .

Jaka jest różnica między MDM a EMM?

W ostatnich latach można zauważyć trend związany z globalnym podejściem do zarządzania mobilnością. O systemach do zarządzania urządzeniami mobilnymi (MDM) mówi się coraz częściej w kontekście Enterprise Mobility Management (w skrócie EMM). Terminy te są sobie bliskie, jednak w praktyce oznaczają różne rzeczy – każde rozwiązanie MDM należy do rodziny EMM natomiast nie każdy producent EMM musi oferować rozwiązanie typu MDM. Na czym polega różnica?

Rozwój mobilności i powszechnej dostępności informacji przyczynia się do tego, że coraz mniej koncentrujemy się na fizycznym urządzeniu a coraz więcej na zabezpieczaniu samych informacji. Coraz częściej dane przechowujemy nie tylko w pamięci komputera czy smartfona ale na zdalnie dostępnym serwerze lub udziale chmurowym. Większość rozwiązań EMM oprócz MDM oferuje zarządzanie aplikacjami mobilnymi, zarządzanie treścią mobilną, wrapping (modyfikację) aplikacji, konteneryzację i inne funkcje. To oznacza wszechstronne rozwiązanie, które obejmie wszystkie aspekty związane z mobilnością danych.

Ma to szczególne znaczenie gdy zaczynamy rozważać wirtualną infrastrukturę mobilną – VMI (Virtual Mobile Infrastructure) i innych koncepcje oparte na dostępie zdalnym i hostowaniu w chmurze. Zarówno rozwiązania MDM i EMM dają możliwość elastycznego zwiększania skali dla nowego sprzętu, ale funkcje, które większość dostawców EMM zawiera w swoim rozwiązaniu, pozwalają na bardziej szczegółowe obszary kontroli poza urządzeniem samym w sobie, za co odpowiadają systemy MDM.

Źródło obrazka: http://www.firewallshop.com/images/sophos/mobile-control.png

Czemu służy zarządzanie mobilnością w przedsiębiorstwie?

Podstawowym założeniem będzie tutaj ochrona danych firmy (organizacji), które znajdują się w przestrzeni mobilnej – czyli m.in. na smartfonach, tabletach czy laptopach. Obecnie sformułowanie „ochrona danych” przywołuje bezpośrednie skojarzenia z RODO – natomiast dobrze jest wiedzieć, że pierwotna koncepcja systemów Mobile Device Management powstała dużo wcześniej niż projekt zabezpieczenia danych osobowych. Oczywiście, wejście w życie unijnej regulacji jest pomocne w kontekście proponowania mechanizmów ochrony danych (a już zwłaszcza danych osobowych) – RODO podniosło świadomość ryzyka związanego z naruszeniami danych osobowych co przekłada się na popularyzację tematu bezpieczeństwa informatycznego w różnych kręgach. Jednakże u podwalin rozwiązań MDM/EMM znajduje się nie ochrona danych regulowana przez GDPR a DLP – z angielskiego Data Leak Protection/Prevention – czyli ochrona przed wyciekiem danych.

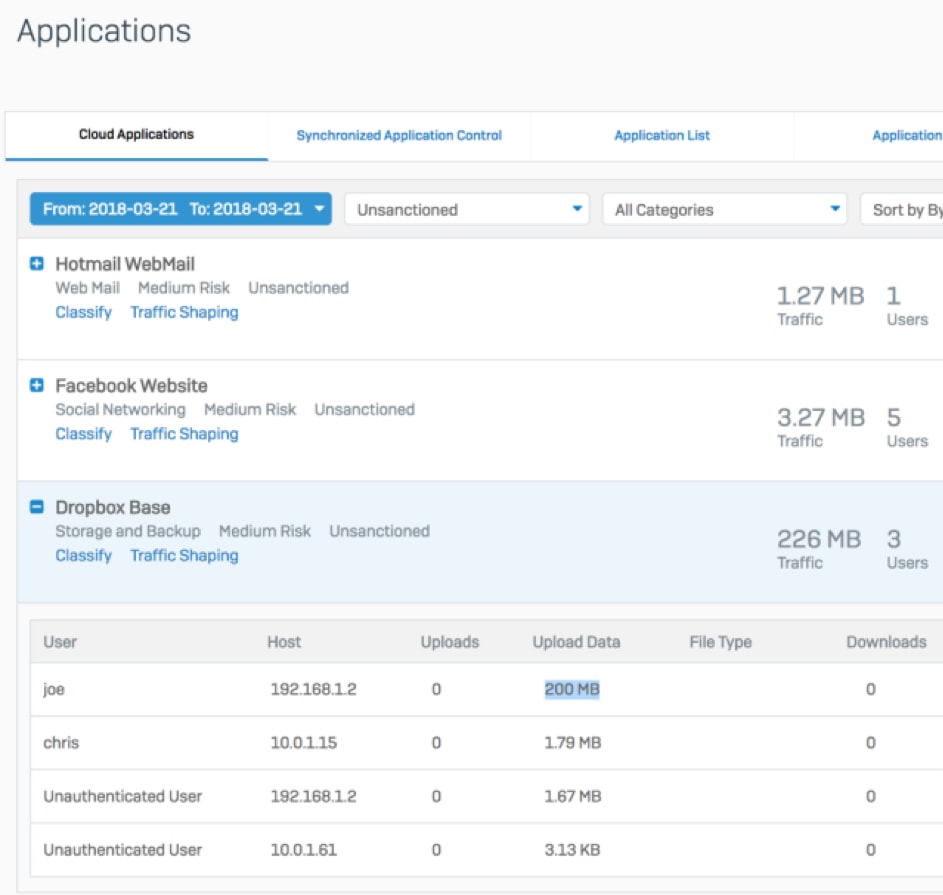

Rozwiązania Enterprise Mobile Management wdraża się w organizacjach głównie po to, aby znajdujące się m.in. na urządzeniach mobilnych pliki z wrażliwymi danymi nie dostały się w niepowołane ręce. Może się tak zdarzyć, kiedy sprzęt zostanie skradziony, zgubiony albo sami użytkownicy przyczynią się do utraty kontroli nad danymi poprzez niewłaściwe korzystanie z aplikacji bądź sprzętu w ogóle. EMM to też dobre narzędzie do wymuszenia na użytkowniku przestrzegania korporacyjnych przepisów. Przykłady to zablokowanie nieproduktywnych aplikacji (w pracy można obyć się bez Facebooka i gier) albo nawet całego sklepu aplikacji (wszystko, czego pracownik potrzebuje, zainstalował mu już dział IT) czy dostępu do prywatnej poczty (żeby przypadkiem ktoś nadgorliwy nie przesyłał sobie ściśle tajnych raportów na prywatną skrzynkę w celu dokończenia pracy w domu). Agent MDM zainstalowany na Twoim telefonie będzie mógł zlokalizować go po sygnale GPS i pokazywać historię jego przemieszczania się z dokładnością co do ulicy. Niektóre rozwiązania MDM mogą monitorować przychodzące i wychodzące połączenia, rejestrować czas rozmowy i liczbę smsów wysyłaną pod konkretny numer. To dla niektórych brzmi groźnie, ale bądźmy spokojni – w odróżnieniu od niektórych wirusów nie dają możliwości przechwytywania smsów i nie nagrywają rozmów.

Systemy MDM/EMM mogą zbierać bardzo szczegółowe informacje o użytkowniku i urządzeniu, ale nie muszą. Wszystko zależy od tego jaki poziom bezpieczeństwa chcemy zapewnić. Platformy zarządzania urządzeniami mobilnymi można dostosować do wymagań organizacji tak, aby gromadziły tylko te dane, które są niezbędne do zachowania polityk zgodności i nie naruszały prywatności pracowników.

Systemy MDM mają za zadanie zareagować na wypadek zgubienia urządzenia czy jego kradzieży – w trosce o bezpieczeństwo zasobów korporacyjnych lepiej jest wówczas zniszczyć zawartość telefonu niż narazić firmę na kompromitację, jeśli dane trafią w niepowołane ręce. Dzięki geolokalizacji łatwo jest namierzyć urządzenie bezpośrednio z panelu zarządzania MDM. Jeśli pracownik przestanie zjawiać się w pracy bez podania przyczyny – urządzenie poprzez MDM poda nam lokalizację jego służbowego smartfona. Ponadto agent MDM na urządzeniu odpowiedzialny jest za aktywację korporacyjnych restrykcji (np. blokada aparatu). Te polecenia zwane są przez niektóre systemy MDM profilami. Istnieje wiele scenariuszy, według których organizacje mogą projektować swoje polityki bezpieczeństwa w oparciu o rozwiązanie Mobile Device Management. Środowisko Enterprise Mobility Management rozszerza te możliwości o dodatkowe obszary.

Jakie korzyści daje organizacjom wdrożenie samego rozwiązania Mobile Device Management?

Są organizacje, które mają narzucony wybór kompleksowego rozwiązania, obejmującego całe środowisko mobilne. Warto mimo wszystko wiedzieć, za jakie obszary odpowiada część zadeklarowana jako MDM:

- Inwentaryzacja

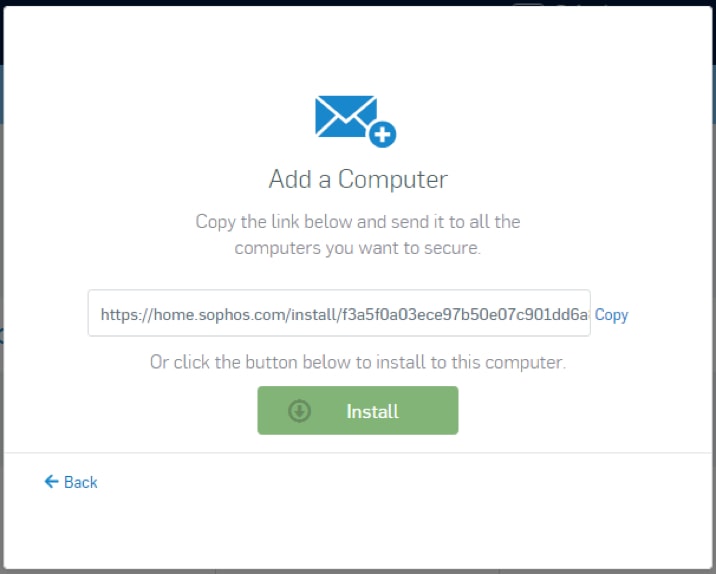

Każde urządzenie mobilne musi być zidentyfikowane i przypisane konkretnemu użytkownikowi. Administrator środowiska MDM musi mieć możliwość dodawania do niego urządzeń a następnie wglądu w ich status za pomocą konsoli do zarządzania czyli interaktywnemu interfejsowi, dostępnemu zazwyczaj z poziomu przeglądarki internetowej. Można tę funkcjonalność rozbudować o możliwość tzw. auto-enrollmentu czyli samodzielnej rejestracji w systemie przez użytkownika. Dodatkowo coraz więcej jest teraz urządzeń przystosowanych do tego, by były zarządzane przez systemy typu MDM/EMM (przykładem są urządzenia Apple, pracujące z systemem operacyjnym iOS 7.1 i wyżej)

- Właściwe Zarządzanie Kryzysowe

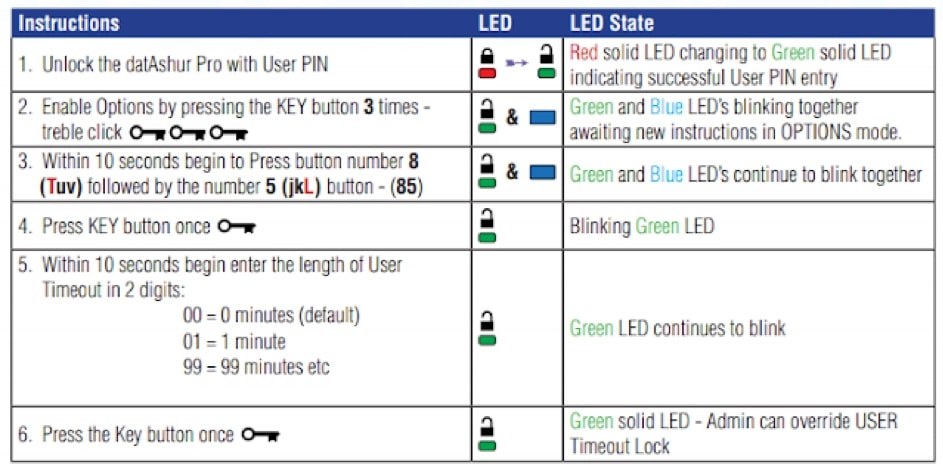

To umowne sformułowanie określa wszelkie działania mające na celu powstrzymać nieautoryzowany dostęp do danych i ryzyko skompromitowania organizacji. W systemach MDM sprowadza się to do wydawania zdalnych poleceń z konsoli urządzeniom. Polecenia te to wspomniany reset zawartości, zdalną blokadę urządzenia (jeśli użytkownik wcześniej jej nie ustawiał), zmianę typu blokady ekranu (zwłaszcza jeśli ustawiony był prosty PIN np. 1111 – co niestety zdarza się bardzo często) W zależności od systemu operacyjnego (Android, iOS, Windows itd.), można skorzystać z całkiem przydatnych funkcji jak np. wymuszanie synchronizacji czy wysyłanie krótkich powiadomień push do użytkownika. Systemy MDM nierzadko oferują również Self Service Portal dla użytkowników – dzięki temu mogą oni samodzielnie zarządzać swoim urządzeniem, oczywiście w określonym przez Administratora całej sieci zakresie.

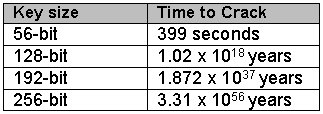

- Profile i polisy zgodności

Oba te pojęcia stanowią esencję systemów MDM. Są to konfiguracje, określające możliwości korzystania z urządzenia przez użytkownika. Profile mogą mieć różnorodne zadania – od nawiązywania połączenia z zadeklarowaną siecią wifi po blokadę poszczególnych funkcji urządzenia, najczęściej aparatu. Mogą stanowić też wymuszenia np. wymuszenie posiadania hasła dostępowego do urządzenia. Częstym wymaganiem klientów, również związanym z RODO, jest wymuszenie szyfrowania dla urządzenia, zwłaszcza z systemem Android.

Polityki zgodności, w przeciwieństwie to profili, są reaktywne czyli nie wymuszają bądź pozbawiają czegoś a maja charakter weryfikacyjny. Polityki natomiast są sprawdzane okresowo, cyklicznie, nawet kilka razy dziennie. Jeśli z jakichś powodów u użytkownika nie został zainstalowany dany profil np. szyfrujący – polityka zgodności może wysłać mu powiadomienie push o treści „Włącz szyfrowanie”. Ten mechanizm można eskalować. Np. przy pierwszej „wpadce” nasz pracownik dostaje wspomniane „łagodne” powiadomienie, że ma coś skorygować, bo łamie przepisy. Przy kolejnym sprawdzaniu, system MDM może wysłać wiadomość już bezpośrednio do Administratora. Inne formy działania polityki, oprócz informowania , to np. odcinanie dostępu do funkcji urządzenia (np. łączenia się z korporacyjną siecią) czy – ostatecznie – reset do ustawień fabrycznych.

Co zyskujemy decydując się od razu na rozwiązanie Enterprise Mobile Management?

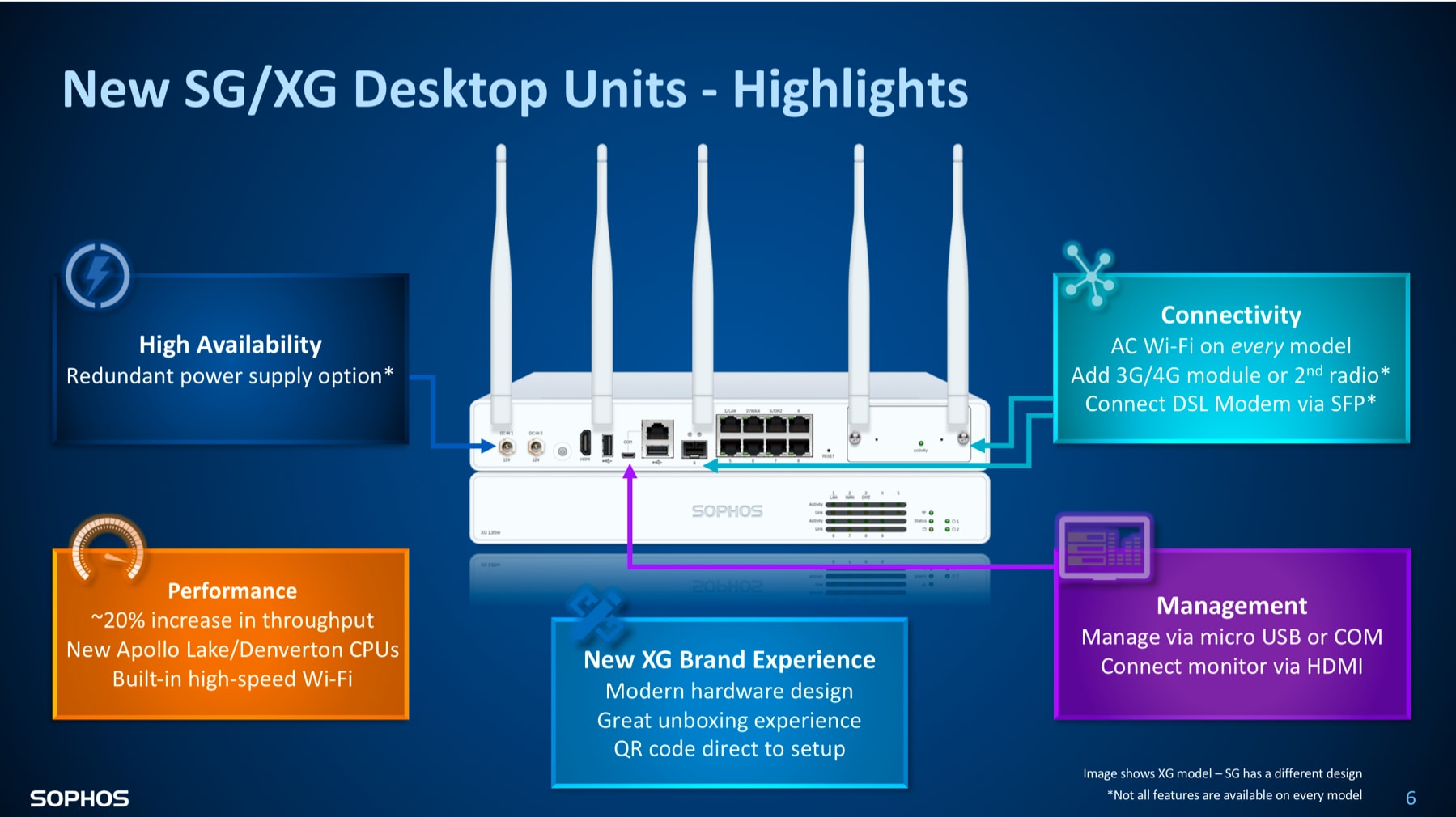

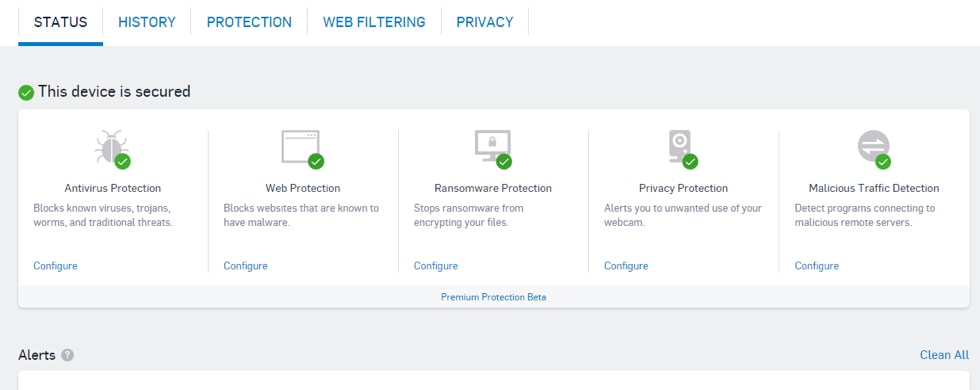

Funkcje oferowane przez systemy MDM mogą zwiększyć bezpieczeństwo organizacji, ale nie wyczerpują tematu ponieważ nie dają możliwości ochrony aplikacji czy plików przechowywanych na urządzeniu. Dopiero posiadanie rozwiązania klasy Enterprise Mobile Management pozwala na pełne zarządzanie mobilnością. To, co zyskujemy dzięki wdrożeniu takiego rozwiązania możemy zobaczyć na podstawie produktu Sophos Mobile. To rozwiązanie pozwala na implementację w lokalnej infrastrukturze klienta ale umożliwia zarządzanie za pomocą platformy chmurowej Sophos Central. To duże ułatwienie, zwłaszcza dla mobilnych pracowników albo wykonujących zdalną pracę, gdyż mogą oni z każdego miejsca zalogować się do swojego Self Service Portalu. Podobnie Administratorzy środowiska, mogą wówczas uzyskać dostęp bez konieczności łączenia się z siecią korporacyjną.

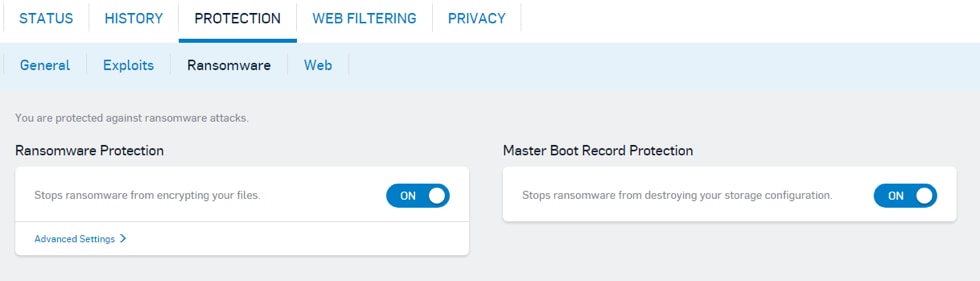

Sophos Mobile oferuje funkcjonalności zawarte w module MDM takie jak zdalne konfigurowanie urządzeń, zarządzanie zasobami i raportowanie na temat statusu i zgodności urządzeń. Ale poszerza jest o moduły zaawansowane, takie jak:

- Zarządzanie Aplikacjami Mobilnymi

Mobilne aplikacje, z których korzystamy na co dzień, opierają się o usługi chmurowe. Przykłady to poczta email, hosting plików, pakiet Office365. W środowisku biznesowym aplikacje mające do czynienia z zasobami korporacyjnymi wymagają szczególnej ochrony. Administratorzy środowiska Enterprise Mobile Management są w stanie przeprowadzić zdalną instalację aplikacji bądź usunąć aplikację niepożądaną. Ponadto mogą skonfigurować dla użytkowników systemu korporacyjny sklep z aplikacjami. Połączenie MDM i MAM pozwala na granularną kontrolę aplikacji i zarządzanie nimi oparciu o polisy i profile. Dzięki temu możliwe jest wdrożenie różnych zasad bezpieczeństwa jak np. blokady instalowania przez użytkownika aplikacji z niezaufanego źródła. MAM umożliwia też zwiększenie produktywności poprzez eliminację aplikacji typu gry czy serwisy społecznościowe ze służbowego smartfona.

- Zarządzanie Zawartością Mobilną

Slogan Data is the new gold zaczyna coraz częściej pojawiać się w mainstreamie. Nic dziwnego, że twórcy zabezpieczeń dla urządzeń mobilnych dostrzegają rolę jaką odgrywa content mobilny. W szczególności zabezpieczenie wrażliwych firmowych dokumentów i wiadomości e-mail stanowi wyzwanie w świecie nieustannego dostępu do sieci. Odpowiedzią na nie jest konteneryzacja, która gwarantuje bezpieczne publikowanie korporacyjnej zawartości w odizolowanej, zabezpieczonej części urządzenia. Sophos Mobile oferuje kontener na pocztę e-mail i dokumenty, który można zainstalować wraz z MDM lub bez niego. Dzięki temu administrator EMM ma możliwość kontrolowania treści służbowych bez naruszania prywatności użytkowników, co pozwala na funkcjonowanie modelu BYOD.

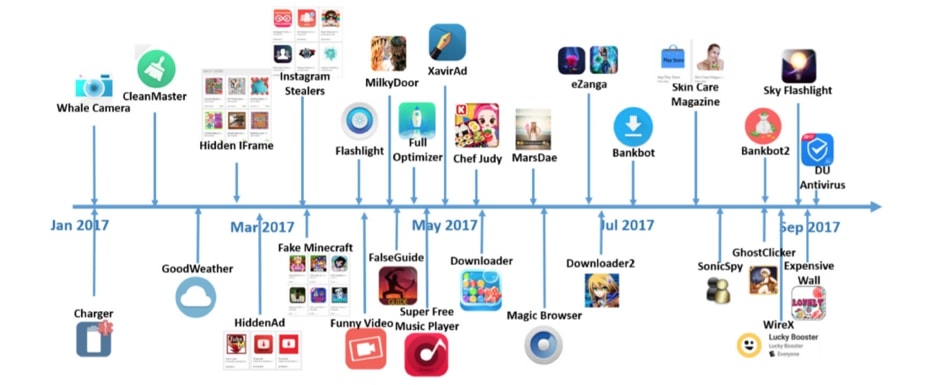

- Mobilne Bezpieczeństwo

Sophos Mobile realizuje usługi bezpieczeństwa dzięki funkcjonalnościom Mobile Security. Dzięki temu użytkownicy są chronieni przed złośliwymi treściami za pomocą technologii antyphishingowej a także przed innymi zagrożeniami, w tym szkodliwym oprogramowaniem oraz wirusami ransomware. O tym jak ważne jest bezpieczeństwo urządzeń mobilnych i jakie zagrożenia czyhają na nas nawet w autoryzowanych sklepach aplikacji można przeczytać tutaj.

Efektywny system Enterprise Mobile Management łączy w sobie funkcje narzędzia chroniącego użytkowników mobilnych zarówno przed zagrożeniami z zewnątrz jak i z wewnątrz. Zapewnienie wysokiego poziomu bezpieczeństwa, zgodności z politykami i skutecznego zarządzania pozwala zmniejszyć ryzyko związane z kompromitacją pojedynczej jednostki a w efekcie – całej organizacji.

Sophos Mobile umożliwia zarządzanie wszystkimi urządzeniami mobilnymi z systemem iOS, Android oraz Windows, oferując ujednoliconą firmową politykę zgodności i bezpieczeństwa. Jeśli w Twojej organizacji nie ma opracowanej strategii zarządzania urządzeniami mobilnymi – skontaktuj się z nami – security@fen.pl . Przedstawimy nasze najlepsze praktyki, dzięki czemu wszystkie Twoje dane biznesowe, a także użytkownicy i urządzenia będą miały zagwarantowaną ochronę.

Bezpłatną, 30-dniową wersję Trial można pobrać z tej strony. Pamiętaj, że jako autoryzowany Partner Sophos możesz otrzymać licencje NFR o wartości nawet 50 000 zł!