Z TikToka miesięcznie korzysta prawie 690 mln użytkowników. W Polsce aż 40% osób, które posiadają konto w tym serwisie, spędza na oglądaniu i tworzeniu filmów ponad godzinę dziennie. Jednak, publikując je, mogą nieświadomie narazić swoje wrażliwe dane na niebezpieczeństwo. Jak zachować prywatność i jednocześnie nie rezygnować z TikToka? Problem bezpieczeństwa danych na TikToku był poruszany m.in. w Stanach Zjednoczonych, gdzie armia zabroniła instalowania tej aplikacji na służbowych telefonach pracowników. W Indiach rząd całkowicie zablokował możliwość korzystania z serwisu. Obawy budzi przede wszystkim fakt, że TikTok to aplikacja pochodząca z Chin. Przedsiębiorstwa w tym kraju mają obowiązek przekazywania rządowi gromadzonych informacji. Chociaż firma twierdzi, że dane użytkowników są bezpieczne, niektóre państwa i organizacje nie wierzą w te zapewnienia.

Najmłodsi nieświadomi zagrożeń

Niepokoić może fakt, że z aplikacji korzystają głównie dzieci i młodzież. W Polsce 1 na 4 użytkowników nie ma jeszcze 13 lat, a 90% to osoby niepełnoletnie.

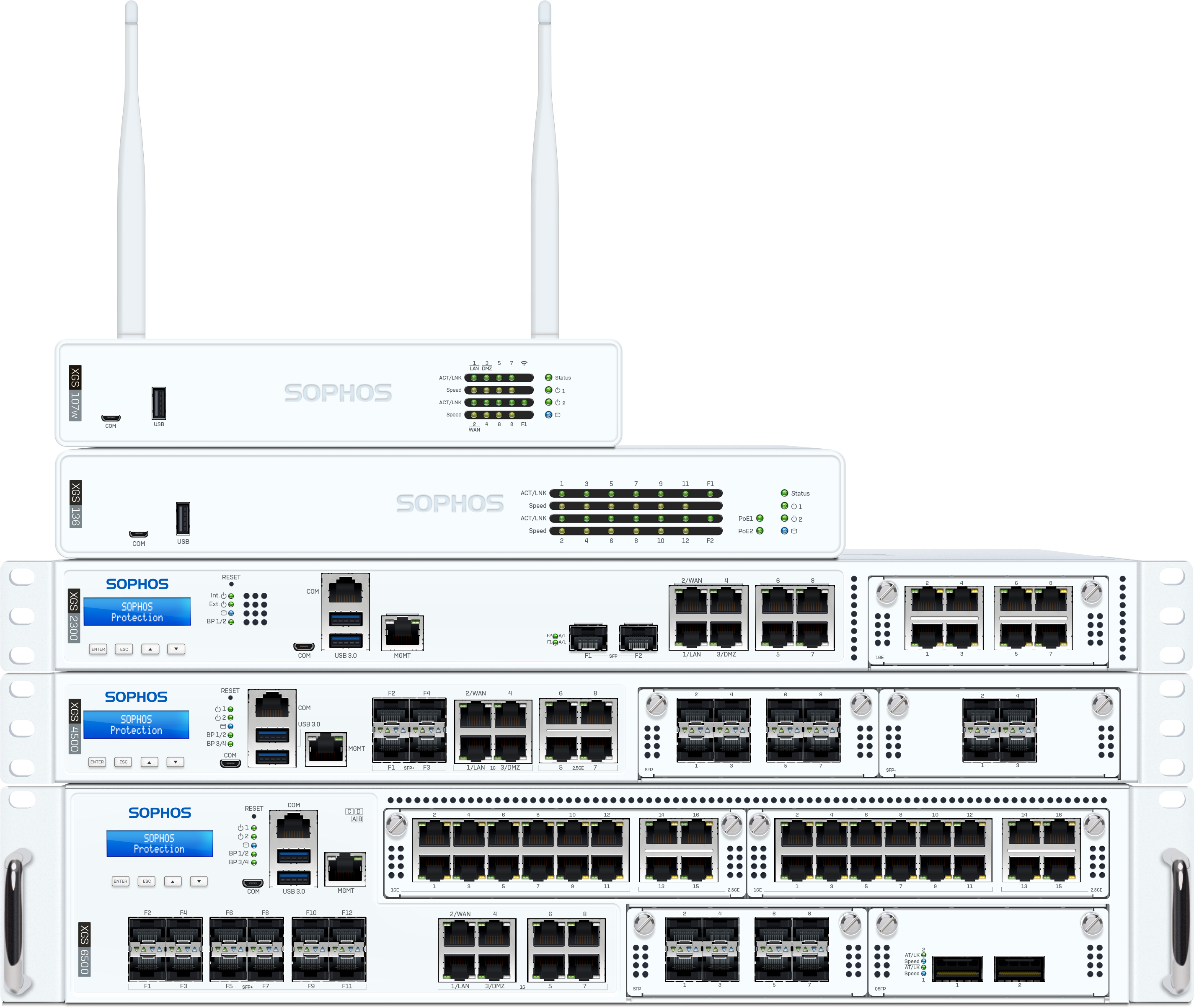

– Najmłodsi użytkownicy często nie mają odpowiednich umiejętności oceny zagrożeń w sieci i nie są świadomi niebezpieczeństw. Przez nierozważne udostępnianie swojego wizerunku na zdjęciach i filmach, a także innych wrażliwych danych, mogą stać się ofiarami nie tylko przeróbek czy hejtu ze strony rówieśników, ale też cyberprzestępców. Tak zdobyte informacje mogą zostać użyte do spersonalizowanego ataku przez SMS czy e-mail. W ten sposób wyłudzane są na przykład dane logowania do banku i rozsyłane złośliwe linki. Może to być zagrożenie także dla rodziców, którzy współużytkują urządzenia ze swoimi dziećmi – wskazuje Grzegorz Nocoń, inżynier systemów w firmie Sophos.Jak zadbać o prywatność?

- Zablokuj aplikacji dostęp do zbędnych dla niej danych

Każdy program przy pierwszym uruchomieniu prosi o zgodę na dostęp do wielu informacji na smartfonie, np. lokalizacji GPS, książki adresowej, kalendarzy, danych zdrowotnych itp. Żeby ograniczyć zakres zbieranych przez aplikację danych, najlepiej zablokować wszystkie możliwości. W niektórych przypadkach aplikacje nie będą wtedy działać, ale do nagrywania własnych TikToków wystarczy dostęp do aparatu i mikrofonu. - Zmień konto na prywatne

Domyślnie nowe konto na TikToku jest publiczne. Oznacza to, że użytkownik nie ma kontroli nad tym, kto ogląda publikowane przez niego treści. Przełączenie konta na prywatne sprawi, że każdy nowy znajomy będziemy musiał zostać zatwierdzony – funkcja ta działa podobnie jak na Instagramie. - Nie daj się znaleźć

Domyślnie TikTok może promować treści użytkownika w całym serwisie, również poza gronem jego obserwatorów. Jeżeli jednak konto w aplikacji nie jest wykorzystywane do prowadzenia biznesu, lepiej wyłączyć tę opcję. Profil nie będzie się też wtedy pojawiać w wyszukiwarkach internetowych, a filmy nie będą polecane innym osobom. Dzięki temu aby trafić na konto konkretnej osoby będzie trzeba wpisać nazwę użytkownika w wyszukiwarce. - Ogranicz możliwość interakcji z filmami

Istotną funkcją TikToka jest nagrywanie duetów i stitchy. To filmy, które nawiązują do wcześniej istniejącego nagrania. Każdy użytkownik może jednak zablokować możliwość nagrywania kompozycji ze swoimi filmami – dzięki temu prywatne treści nie będą rozpowszechniane dalej. W tym samym celu należy wyłączyć możliwość pobierania filmów. W ustawieniach można też wyłączyć (lub ograniczyć tylko do obserwujących) możliwość komentowania nagrań i wysyłania wiadomości prywatnych. - Pamiętaj o ochronie najmłodszych

Tryb rodzinny pozwala na ustawienie kont na TikToku w relacji rodzic-dziecko. To oznacza, że z telefonu opiekuna da się zdalnie kontrolować ustawienia konta pociechy. Można też zdecydować ile czasu dziecko będzie spędzać w aplikacji. Ponadto rodzic ma możliwość zablokowania wyszukiwania niektórych fraz, kont i hasztagów. Warto też zadbać, aby podczas zakładania konta dziecko podało prawdziwą datę urodzenia. Dzięki temu aplikacja zastosuje dodatkowe filtry i ograniczenia dla niepełnoletnich.