Monitoring wizyjny w większości przypadków kojarzy nam się z zamontowanymi na elewacji budynków kamerami, nierzadko jeszcze w przestarzałej obudowie oraz w wersji analogowej. Tego typu instalacje są często spotykane w miejscach publicznych, gdzie np. konserwator zabytków nie pozwala na wymianę okablowania i sprzętu. Z kolei nowo wybudowane bądź zmodernizowane obiekty posiadają już nowsze kamery, które zapewniają odpowiednią jakość obrazu do obserwacji wybranych obszarów.Powyższe przypadki, oczywiście w wielu dodatkowych wariantach, cechuje jeden wspólny mianownik – w 80% są to typowe instalacje monitoringu wizyjnego, gdzie najważniejszym czynnikiem jest rejestracja obrazu z kamer, ewentualnie zarejestrowanie zdarzeń związanych z detekcją ruchu.

Nie byłoby w tym nic dziwnego, gdyby nie jeden zasadniczy fakt – wspomniana powyżej funkcjonalność to zaledwie część możliwości, jakie posiadają obecne systemy monitoringu wizyjnego. Celowo nie podaję dokładnej wartości proc. gdyż jest to zależne od wielu czynników w tym mocy obliczeniowej kamery/serwera — a tym samym ceny.

Zatem co z resztą wspomnianych możliwości? Czy są one użyteczne, aby w pełni wykorzystać potencjał systemu, jakim dysponujemy? Wszystko jest zależne od tego, czy zdajemy sobie sprawę, co taki system potrafi. W tym wpisie postaram się nieco przybliżyć to zagadnienie.

Każdy zapewne słyszał o analityce obrazu – w mniejszym bądź większym znaczeniu. Algorytmy sztucznej inteligencji nie są obecnie wykorzystywane tylko przez duże koncerny biznesowe, które śledzą naszą aktywność, lecz mogą być wdrażane również przez użytkownika domowego – oczywiście w odpowiednim zakresie.

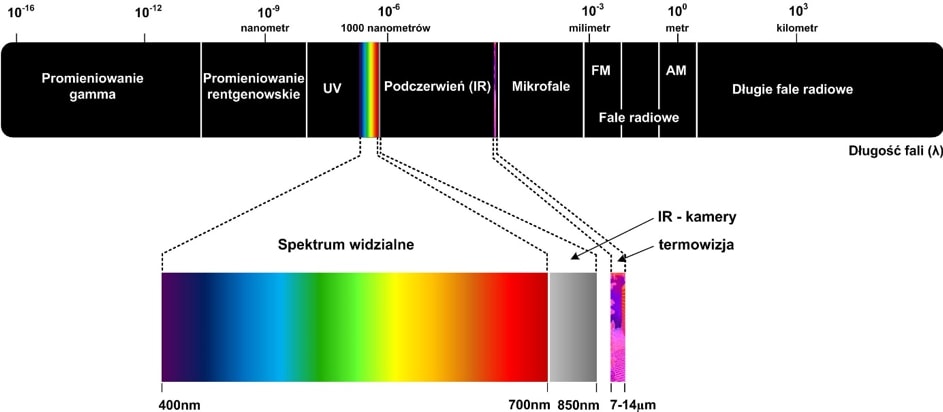

Pod kątem systemów wizyjnych sztuczna inteligencja i analiza obrazu, która się z tym wiąże, jest obecnie bardzo popularna. Stało się to dlatego, że branża IT parę lat temu przeskoczyła barierę technologiczną produkując przetworniki i sprzęt o znacznie większej mocy obliczeniowej, który został odpowiednio „opakowany” programowo nowymi mechanizmami analizy obrazu.

Mając to na uwadze obecnie, jesteśmy świadkami swoistej rewolucji, gdzie metadane „wydobyte” z kadru są zdecydowanie cenniejsze niż sam fakt monitorowania i odstraszania potencjalnego intruza.

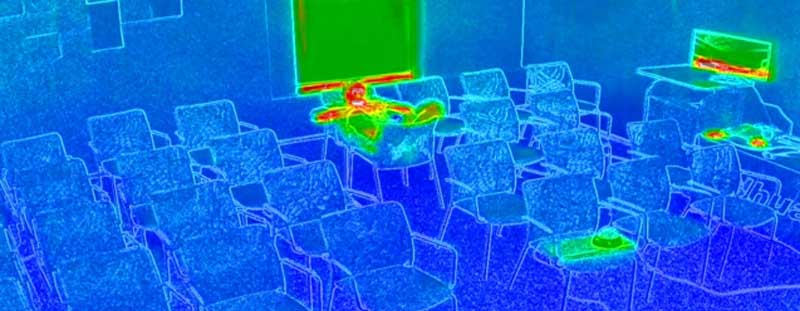

Zatem co konkretnie jesteśmy w stanie uzyskać wykorzystując nowy (niekoniecznie drogi) system do monitoringu wizyjnego?Inteligentna detekcja ruchu

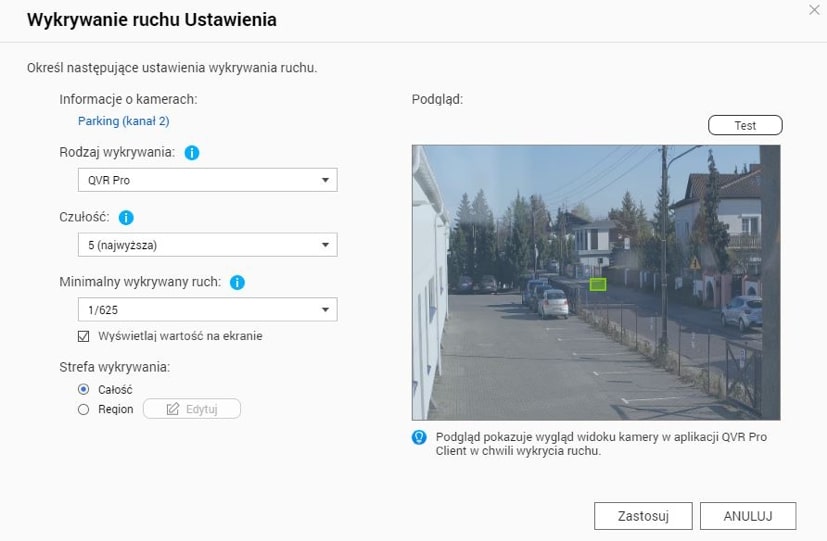

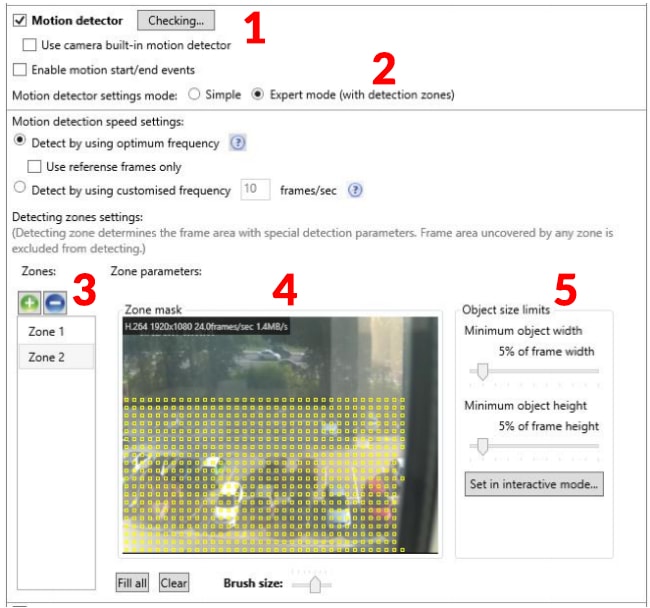

Przede wszystkim w pierwszej kolejności należy poruszyć dobrze wszystkim znaną w branży CCTV detekcję ruchu. Zasada działania jest bardzo prosta – zmiana pikseli w kadrze (przemieszczenie obiektu) generuje alert w postaci zdarzenia. Oczywiście dochodzą nam parametry związane z czułością detekcji (wartość w proc.) oraz progiem czułości detekcji tzn. zakresem pikseli branych pod uwagę a tym samym definiującym wielkość obiektu (wartość w proc.).

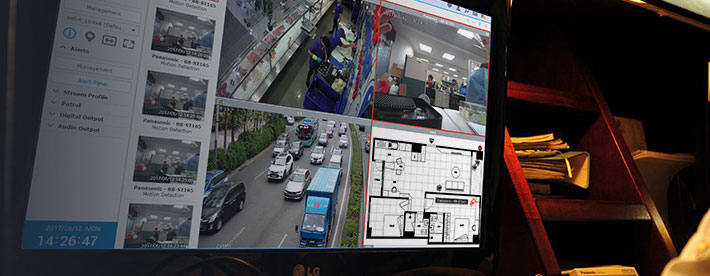

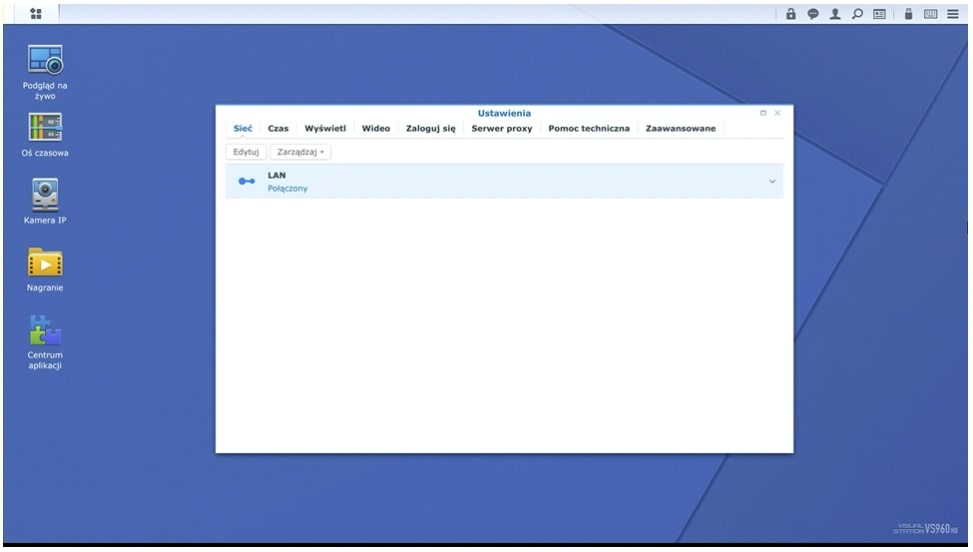

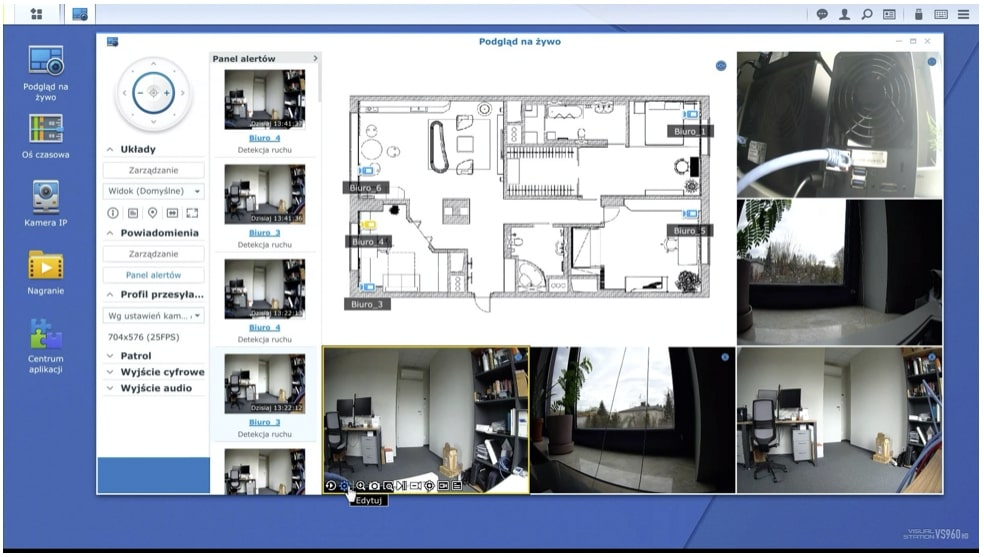

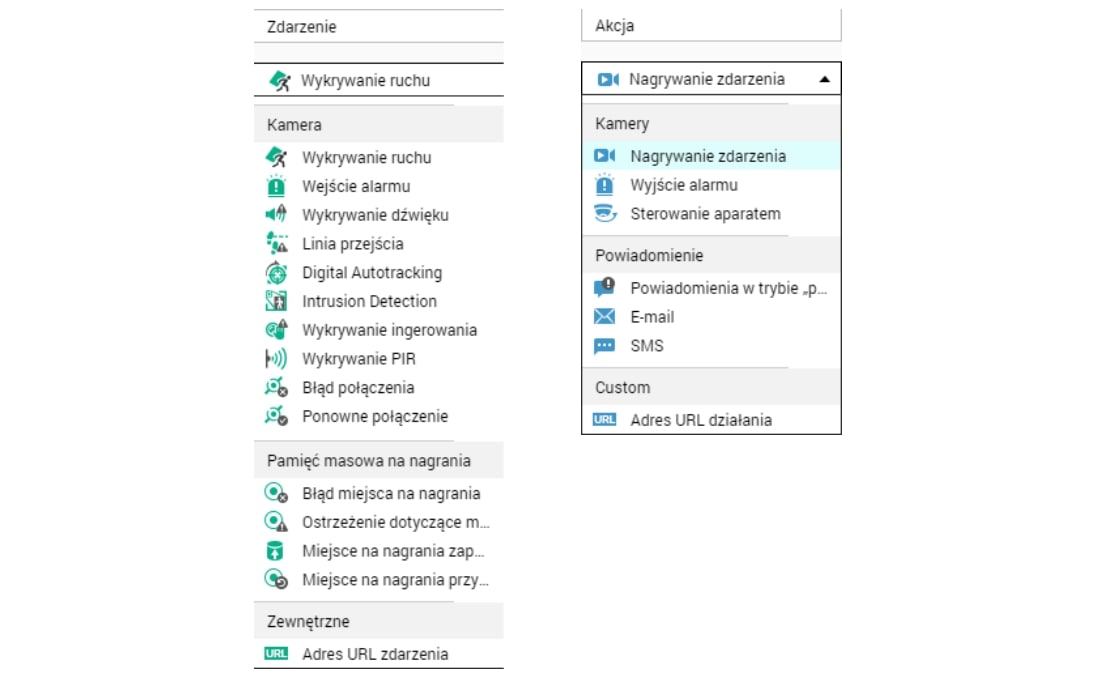

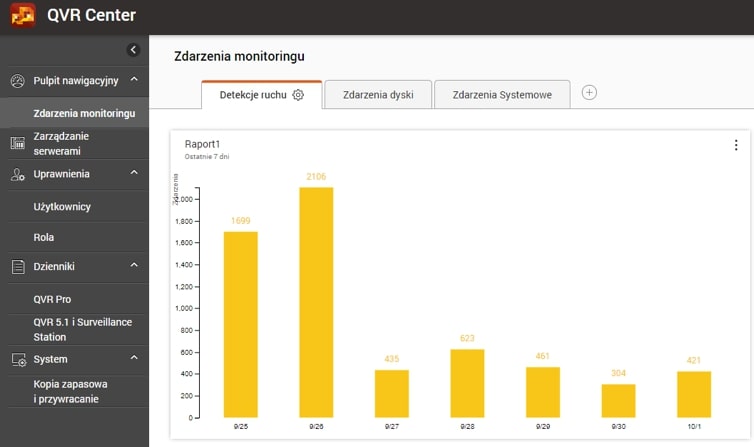

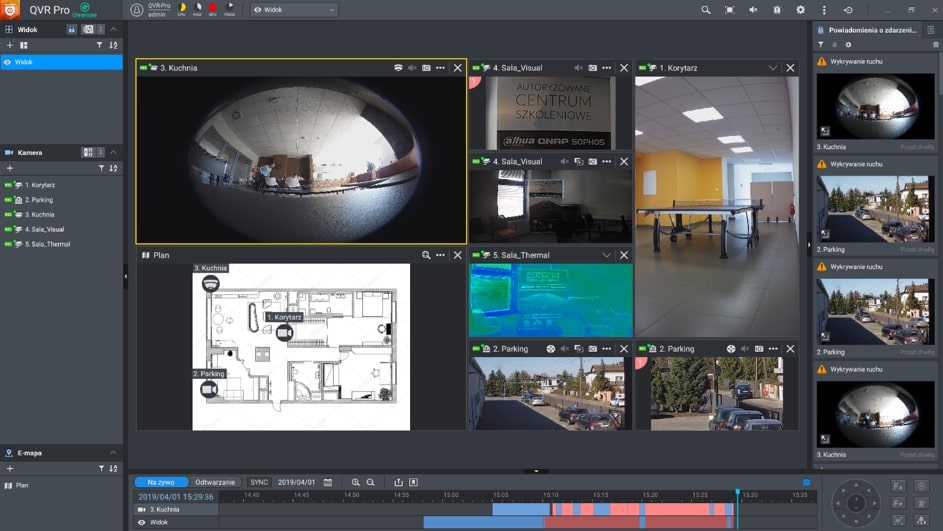

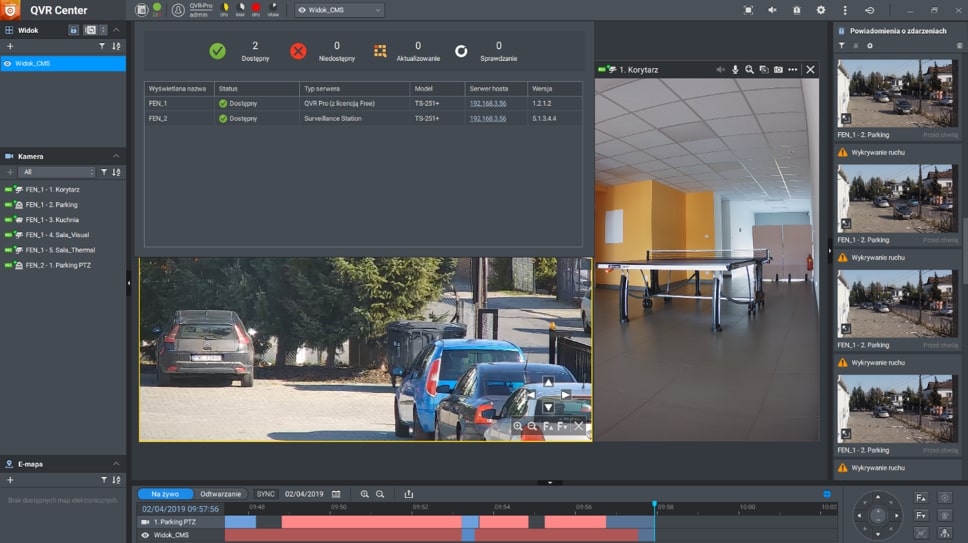

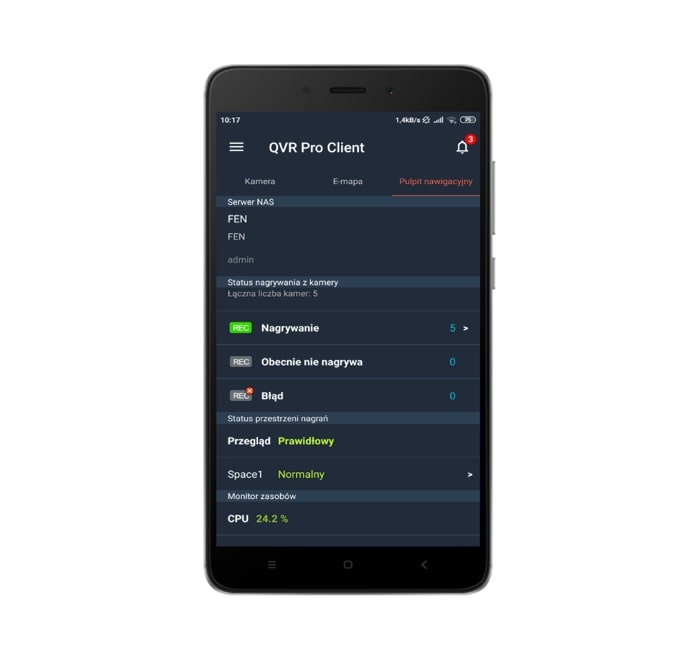

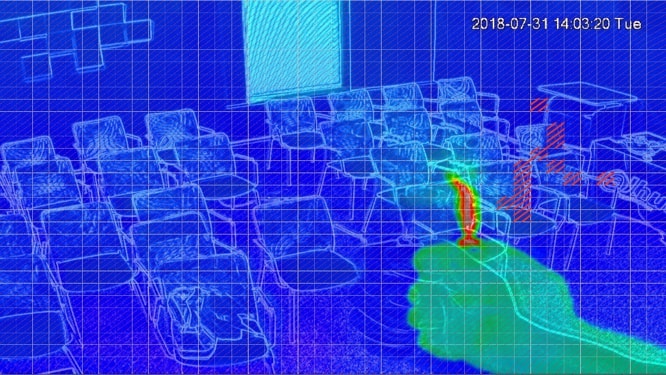

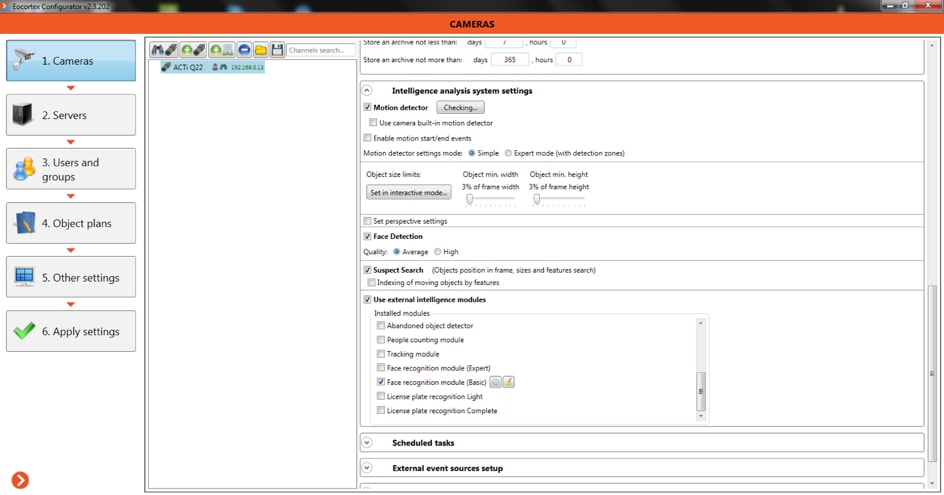

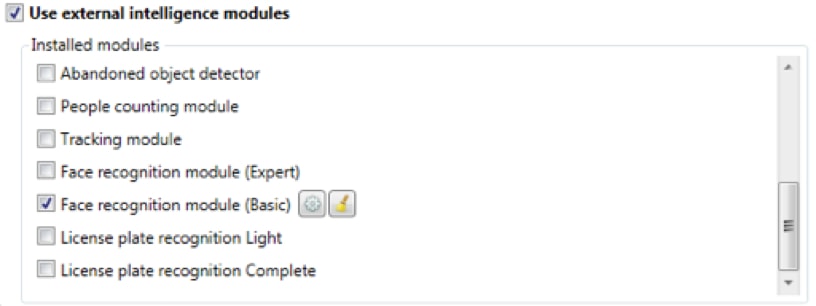

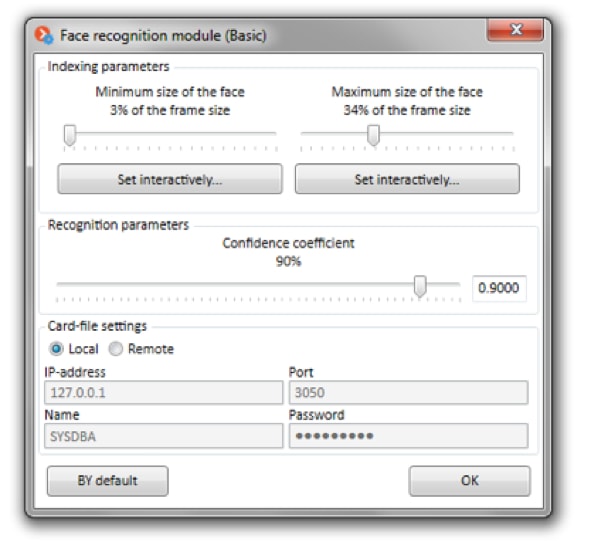

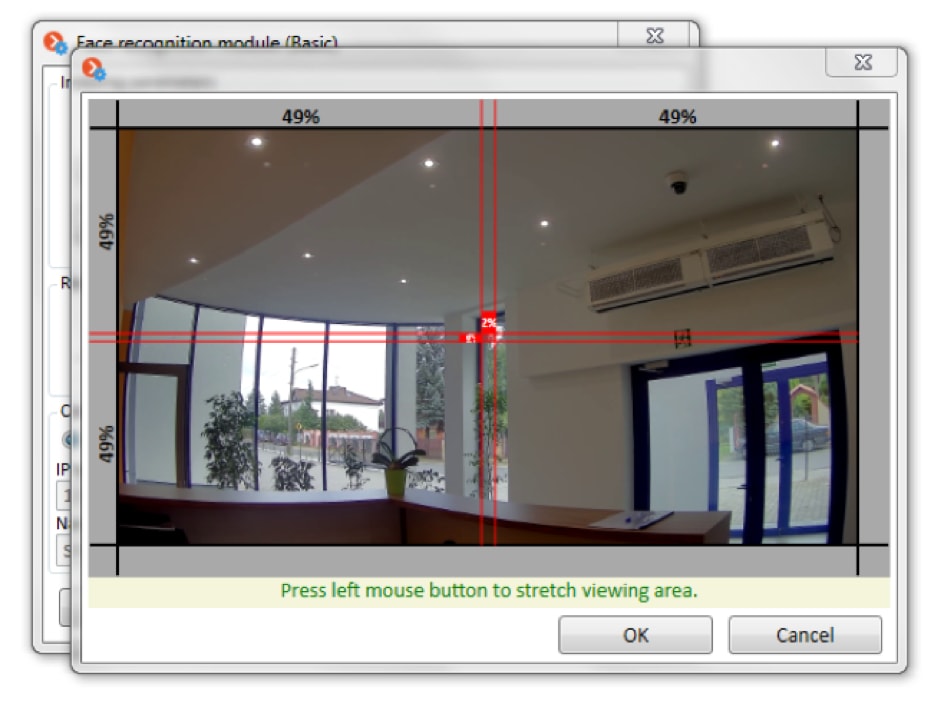

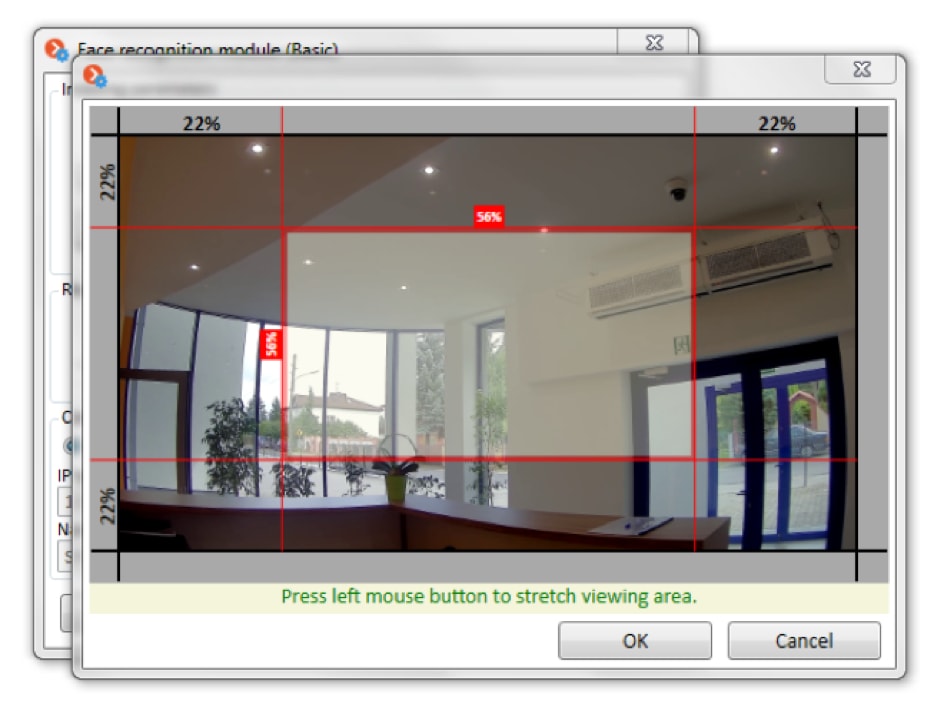

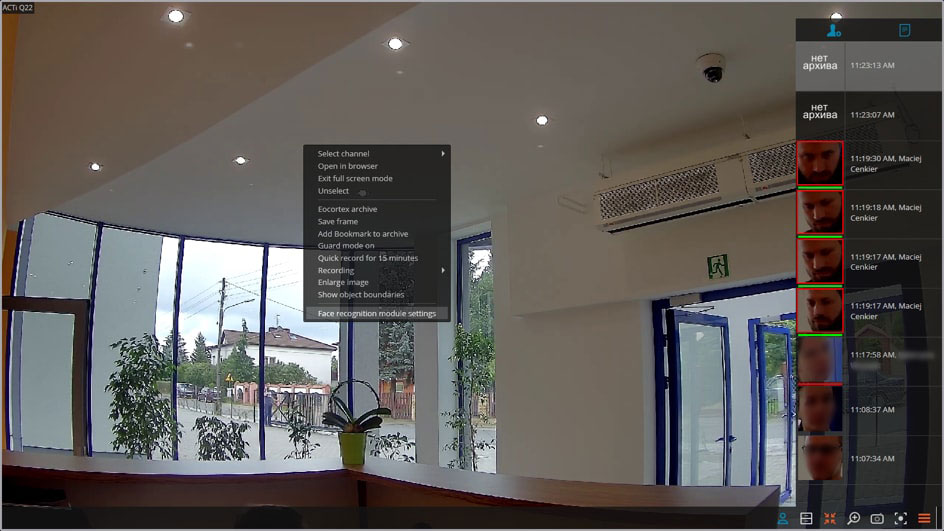

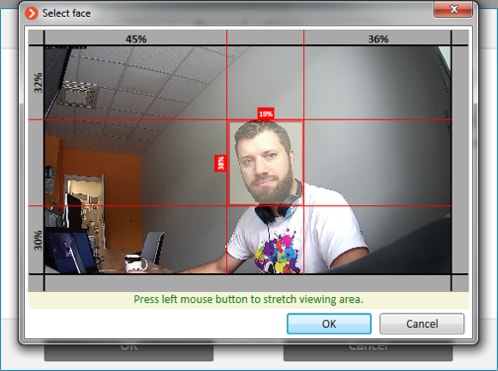

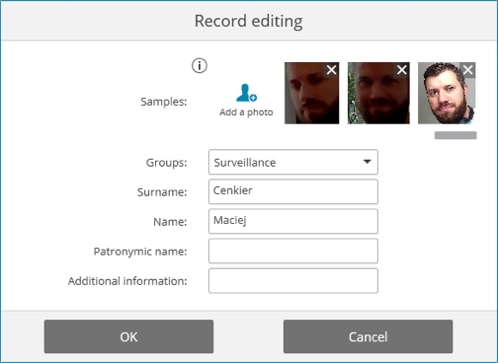

Jak widać na powyższym zrzucie obrazu każdy obiekt, który będzie powodował zmianę 5% pikseli w kadrze (zmiana spowodowana gabarytami obiektu), wyzwoli odpowiednie zdarzenie detekcji ruchu w kolorze czerwonym. Problem, jaki pojawia się w tym prostym mechanizmie, jest taki, że może on powodować wiele fałszywych alarmów np. szumy środowiskowe (kołyszące się drzewa/roślinność na wietrze, cienie, pyłki, mgła, śnieg itd.) czy zwierzyna (np. pająki w nocy to prawdziwa zmora instalacji CCTV).Można spróbować „odznaczyć” detekcję ruchu z określonych miejsc w kadrze, lecz nie zawsze jest to możliwe, gdy roślinność jest „wpleciona” w ważne obszary monitorowania lub rzuca cienie. W takich codziennych sytuacjach przychodzi nam z pomocą analiza obrazu – algorytmy zaszyte w kamerze czy specjalnie do tego przeznaczonym oprogramowaniu analizują kadr pod kątem wystąpienia ruchu TYLKO dla zdefiniowanych obiektów (osoba i/lub pojazd).Dzięki takiemu połączeniu jesteśmy w stanie zminimalizować występowanie fałszywych alarmów, które z czasem mogą być bardzo uciążliwe, szczególnie jeżeli zależy nam na znalezieniu konkretnego, dokładnego punktu w czasie, gdy wystąpiło zdarzenie (i nie jest nim pająk, śnieg czy kołyszący się na wietrze żywopłot). Jeżeli wspomniane rozwiązanie nie jest dostępne w Waszych kamerach/oprogramowaniu to fałszywe alarmy możemy zniwelować używając innych reguł analizy obrazu, o których wspomnę poniżej.

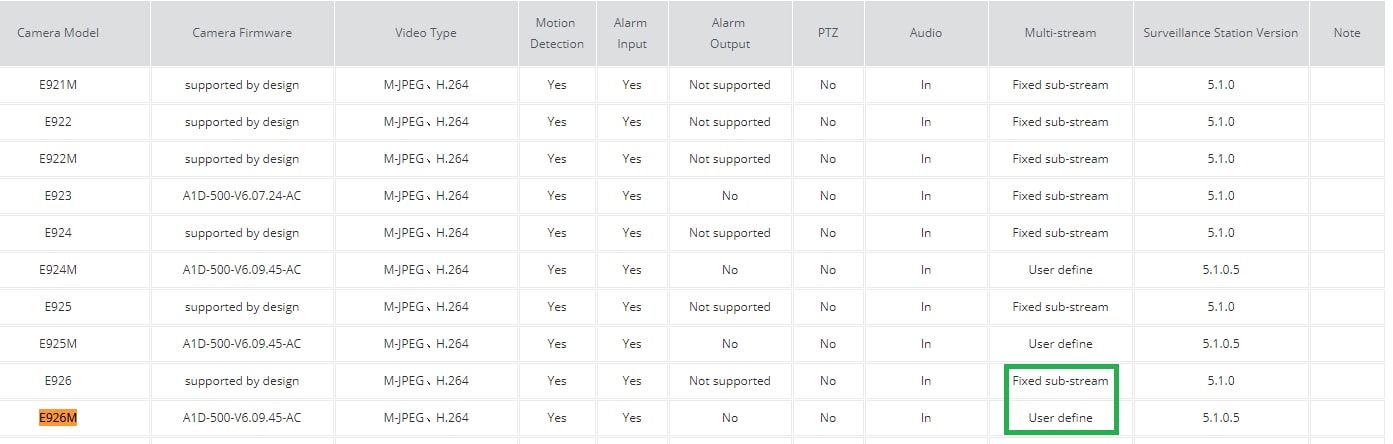

Warto w takich wypadkach rozważyć zastosowanie kamer Dahua z min. Serii 3xxx np. Dahua IPC-HFW3541T-ZAS-27135 lub IPC-HDBW3841R-ZAS-2713, które domyślnie posiadają algorytmy analizy obrazu w cenie urządzenia.Klasyfikacja obiektów i wykrycie intruza

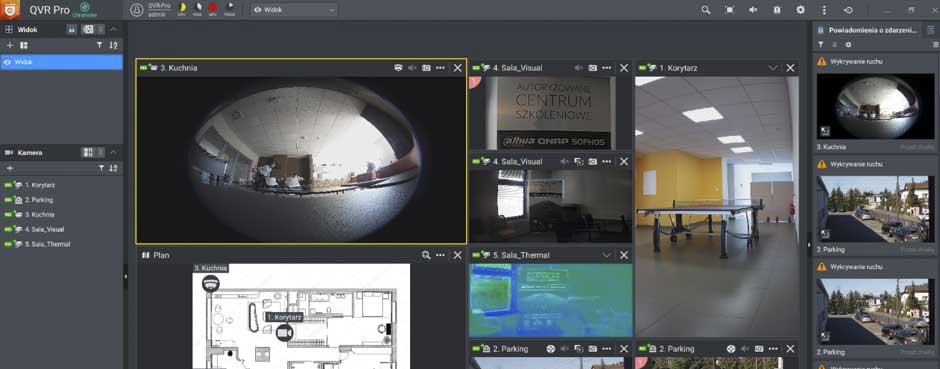

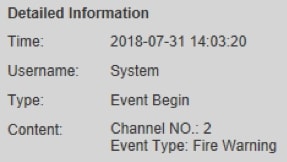

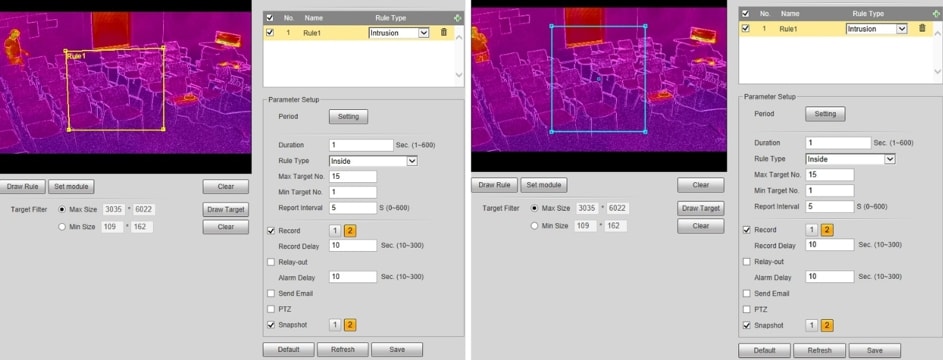

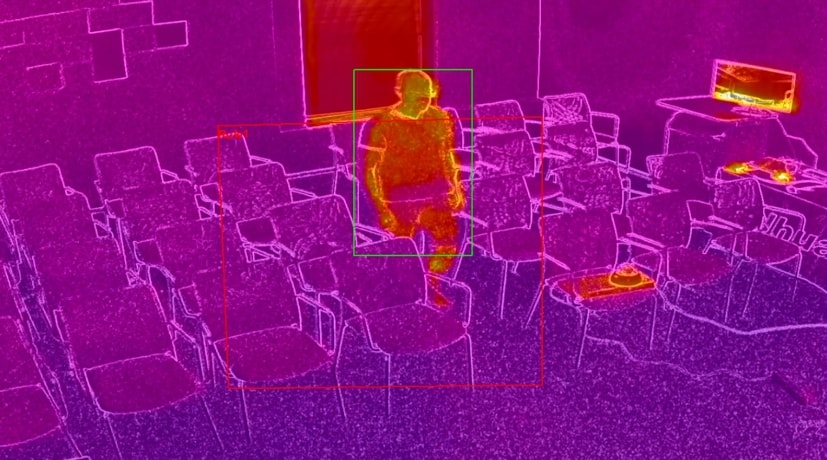

Ruch w kadrze jest jedną z kluczowych informacji, jakie może przekazywać system monitoringu wizyjnego w formie zdarzenia. Nowoczesne rozwiązania CCTV oferują możliwość weryfikacji ruchu obiektów w kadrze według określonych kryteriów i przede wszystkim w wybranym obszarze kadru.

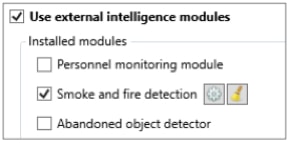

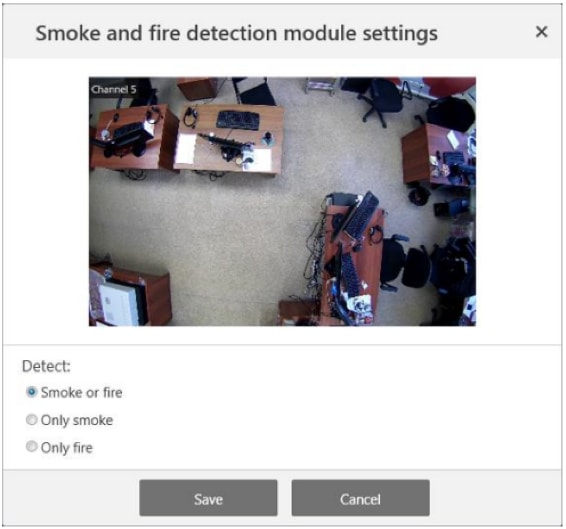

Ten drugi aspekt jest niezwykle kluczowy, gdyż analiza obrazu może weryfikować pojawienie się obiektu w danej strefie bądź też wykryć intruza, który przekroczy wirtualną barierę.Wspomniane rozwiązania były dostępne już dobrych parę lat temu do wdrożenia u przodujących producentów monitoringu wizyjnego. Zdarzenia były generowane, jeżeli dowolny obiekt (zwierzę, roślinność, człowiek, pojazd itd.) wtargnął/przekroczył wirtualny obszar. Natomiast stosunkowo niedawno pojawił się nowy parametr, który nadał wspomnianym algorytmom analizy obrazu większej precyzji. Tym parametrem jest klasyfikacja obiektów lub perymetria tzn. definiujemy, które obiekty (osoba i/lub pojazd) będą brane pod uwagę jako zdarzenie.Przy tego typu analizie obrazu możemy precyzyjnie określać, które zdarzenia będą dla nas kluczowe oraz przy okazji niwelujemy występowanie fałszywych alarmów. Oczywiście możemy później wygodnie przeszukiwać nagrania pod kątem wystąpienia danego zdarzenia.Jeżeli posiadacie już zamontowane kamery na obiekcie bez analizy AI i chcielibyście korzystać z benefitów analizy obrazu to nic straconego!

Można zakupić rejestrator AI, który będzie generował analizę obrazu po swojej stronie, polecamy poniższe rozwiązania:

- Dahua NVR2108HS-I

- Synology DVA3221

- kamerę ACTi A421, która idealnie się sprawdzi jako szczegółowe źródło obrazu.

Wnioski

Monitoring wizyjny przeszedł dość znaczną ewolucję. Obecnie nie jest to już tylko zwykłe nagrywanie obrazu i brak kontroli nad alertami, które potrafią notorycznie pojawiać się w nagraniach, a precyzyjny system, w którym możemy wskazać, co tak naprawdę chcemy z kadru wydobyć.

Wspomniana w artykule analiza obrazu polegająca na niwelowaniu fałszywych alarmów i wydobywaniu informacji na temat obiektów (osoba/pojazd) jest obecnie bardzo popularna i dostępna w zasadzie w każdym urządzeniu CCTV ze względu na wydajne przetworniki i odpowiednie oprogramowanie zarządzające.