W poprzednim artykule z serii o odzyskiwaniu po awarii pisaliśmy, jak zaplanować odzyskiwanie w swoim środowisku. W tym artykule wyjaśnimy, jak przygotować się do odzyskiwania po awarii, koncentrując się na replikacji maszyn wirtualnych. Po omówieniu roli replikacji maszyn wirtualnych następuje kompletna konfiguracja zadań replikacji za pomocą narzędzia NAKIVO Backup & Replication.

Co to jest replikacja maszyn wirtualnych?

Replikacja maszyn wirtualnych to proces tworzenia identycznej kopii źródłowej maszyny wirtualnej (zwanej “repliką VM”) na innym hoście (host docelowy). Replika VM jest zwykłą maszyną wirtualną, która pozostaje w stanie wyłączonym, dopóki nie jest potrzebna (w tym momencie może być prawie natychmiast uruchomiona na hoście). Replika maszyny wirtualnej nie zużywa zasobów w stanie wyłączonym, podobnie jak w przypadku kopii zapasowej. W przeciwieństwie do kopii zapasowej replika nie jest jednak kompresowana. Replika może być odtworzona w znacznie krótszym czasie. Oprogramowanie NAKIVO Backup & Replication tworzy repliki VM z wieloma punktami odzyskiwania, które reprezentują zwykłe migawki maszyny wirtualnej utworzone podczas wykonywania zadań z powtarzalną replikacją.

Rola replikacji maszyn wirtualnych w odzyskiwaniu po awarii

Jednym z kluczowych działań związanych z odzyskiwaniem po awarii przy użyciu NAKIVO Backup & Replication jest przełączanie awaryjne VM. Przełączanie awaryjne to działanie polegające na przełączaniu z uszkodzonej maszyny produkcyjnej na zdrową replikę maszyny wirtualnej, która została wcześniej utworzona za pomocą zadania replikacji. Korzystając z przełącznika awaryjnego do repliki, można wykonać szybkie (niemal natychmiastowe) odzyskiwanie maszyny wirtualnej. Jeśli sieci używane przez maszyny wirtualne w witrynie docelowej różnią się od tych w witrynie źródłowej (co w większości przypadków jest prawdopodobne), funkcje mapowania sieciowego i Re-IP zadań NAKIVO Backup & Replication mogą pomóc w automatyzacji sieci VM podczas konfiguracji przełączania awaryjnego maszyny wirtualnej.

Najlepsze praktyki replikacji VM

Aby zapewnić niezawodną replikację, której wynikiem są repliki VM, które można skutecznie odzyskać, w tym wszystkie aplikacje, należy znać szczegóły procesu. Zobaczmy, jak tworzyć repliki VM w najlepszy możliwy sposób.

Replikacja maszyn wirtualnych na poziomie hosta

Należy wykonać replikację maszyn wirtualnych na poziomie hosta, a nie gościa. Starsze rozwiązania do tworzenia kopii zapasowych i replikacji używają agentów zainstalowanych w gościnnym systemie operacyjnym każdej maszyny wirtualnej. Agenci zużywają zasoby komputerowe, co znacząco wpływa na wydajność. Ponadto muszą być instalowane na każdej maszynie wirtualnej indywidualnie, co jest niewygodne i czasochłonne dla administratora (ów).

System-gość działający na maszynie wirtualnej nie współdziała bezpośrednio z urządzeniami fizycznymi. Warstwa wirtualizacji jest warstwą pośrednią między fizycznym sprzętem, a systemem-gościem. Replikacja powinna być wykonywana na poziomie warstwy wirtualizacji; proces ten nazywa się replikacją na poziomie hosta. Replikacja maszyn wirtualnych na poziomie hosta jest znacznie wydajniejsza. System operacyjny gościa nie jest świadomy procesu replikacji; dane maszyny wirtualnej, w tym dyski wirtualne i inne pliki VM, są replikowane bezpośrednio z magazynu danych podłączonego do hosta.

Replikacja typu Application-Aware

Aplikacje takie jak serwery baz danych i serwery poczty elektronicznej intensywnie współpracują z pamięcią RAM (Random Access Memory). Jeśli migawka maszyny wirtualnej potrzebna do replikacji została podjęta podczas działania tych aplikacji bez żadnych dodatkowych działań, wówczas efekt byłby podobny do nieoczekiwanej utraty mocy i wyłączenia. Niektóre dane mogą zostać utracone lub uszkodzone. Jest tak, ponieważ niektóre oczekujące transakcje były przechowywane w pamięci RAM w momencie migawki i nie zostały zapisane na dysku. Te transakcje zostaną utracone. Odzyskiwanie bazy danych może być skomplikowanym i czasochłonnym procesem.

Trzeba skorzystać z replikacji obsługującej aplikację, aby uniknąć tego problemu. Podczas korzystania z metod obsługujących aplikacje, aplikacje są zamrożone (wyciszone), a pamięć zostaje przepłukana. Dane nie mogą zostać zapisane na dysku przed zrobieniem migawki. Po wykonaniu migawki spójnej z aplikacją można utworzyć replikę maszyny wirtualnej. Taka replika VM może zostać pomyślnie przywrócona, a aplikacje w niej będą działać prawidłowo.

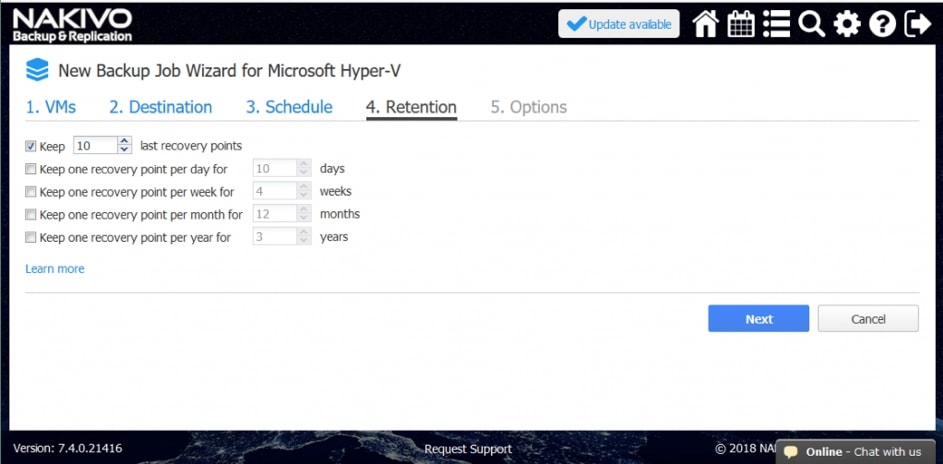

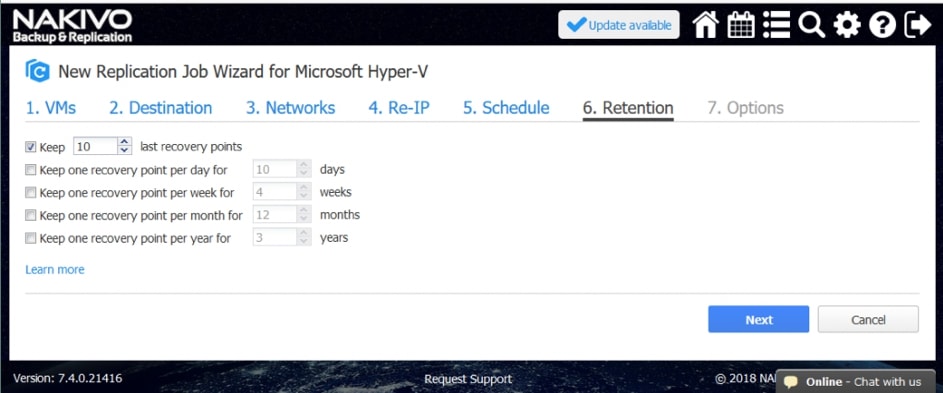

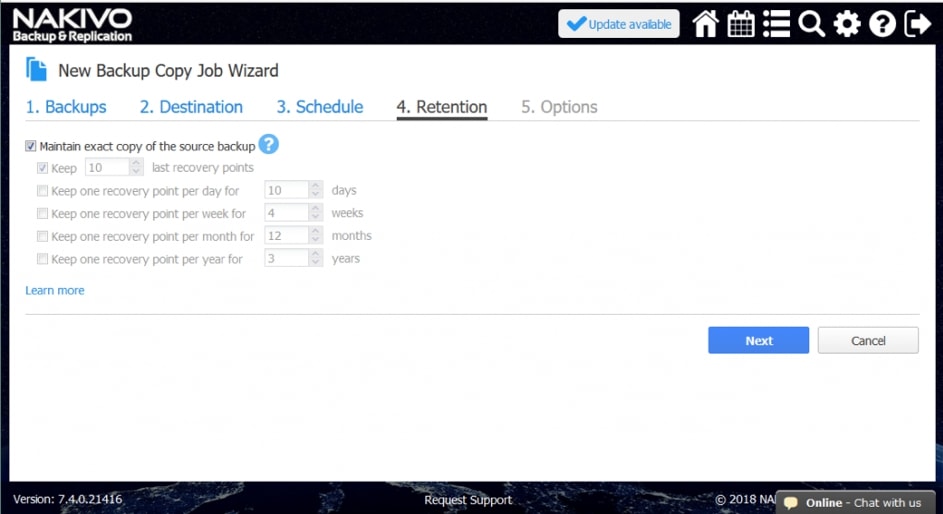

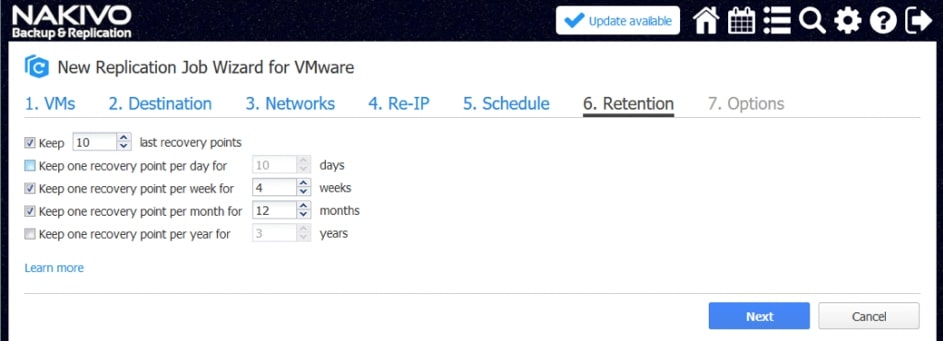

Określanie ustawień przechowywania

Ustawienia przechowywania i replikacji NAKIVO umożliwiają przechowywanie wielu punktów przywracania przez określony czas. Załóżmy na przykład, że mamy skonfigurowane zadanie replikacji maszyny wirtualnej, które ma być uruchamiane raz dziennie, a 10 punktów odzyskiwania jest przechowywanych. Gdy zadanie replikacji zostanie uruchomione jedenastym razem, najstarszy punkt odzyskiwania zostanie usunięty (ten sprzed 10 dni) i zostanie utworzony nowy punkt przywracania dla dzisiejszej replikacji.

Jeśli jednak chcemy odzyskać starszy stan maszyny wirtualnej, potrzebujemy starszego punktu przywracania, a uproszczona polityka przechowywania opisana powyżej byłaby niewystarczająca. Zasady przechowywania dokumentów Grandfather-Father-Son (GFS) są o wiele bardziej elastyczne i mogą pomóc w tym przypadku. Zasady przechowywania zasobów GFS pozwalają zachować kilka ostatnich punktów przywracania (np. 5 ostatnich codziennych zadań replikacji) oraz jeden punkt przywracania sprzed tygodnia, miesiąca i roku.

Najpierw musimy upewnić się, że VMware Tools lub Hyper-V Integration Services są zainstalowane na dowolnych maszynach wirtualnych, na których chcemy zakończyć awarię. Te pakiety narzędziowe są potrzebne do tworzenia migawek aplikacji obsługujących replikację maszyny wirtualnej. NAKIVO Backup & Replication obsługuje replikację na poziomie hosta obsługującą maszyny wirtualne VMware, maszyny wirtualne Hyper-V i instancje EC2 ze specjalną funkcjonalnością dla MS SQL Server, MS Exchange Server i kontrolera domeny Active Directory. Zastanówmy się, jak utworzyć i skonfigurować zadanie replikacji NAKIVO Backup&Replication, co jest warunkiem wstępnym wykonania przełączania awaryjnego podczas odzyskiwania po awarii.

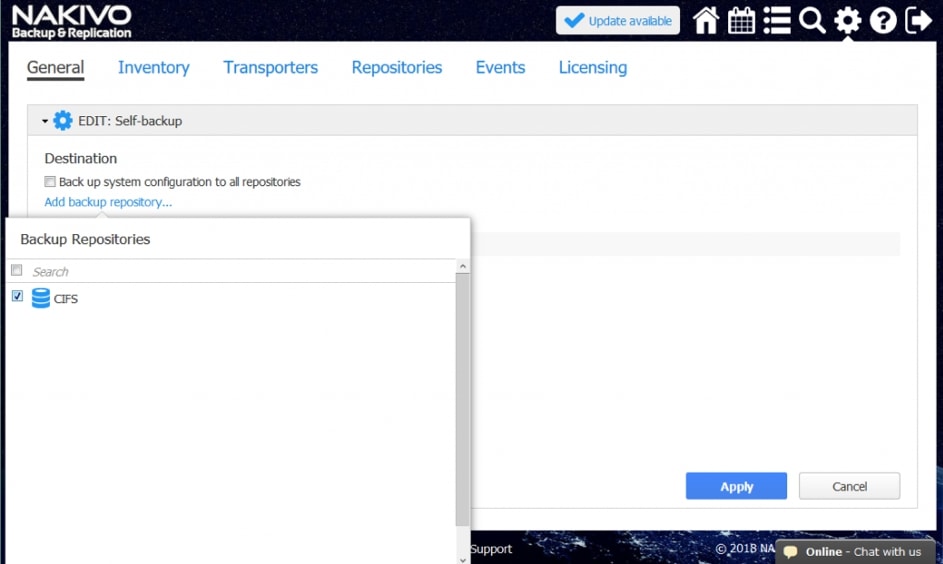

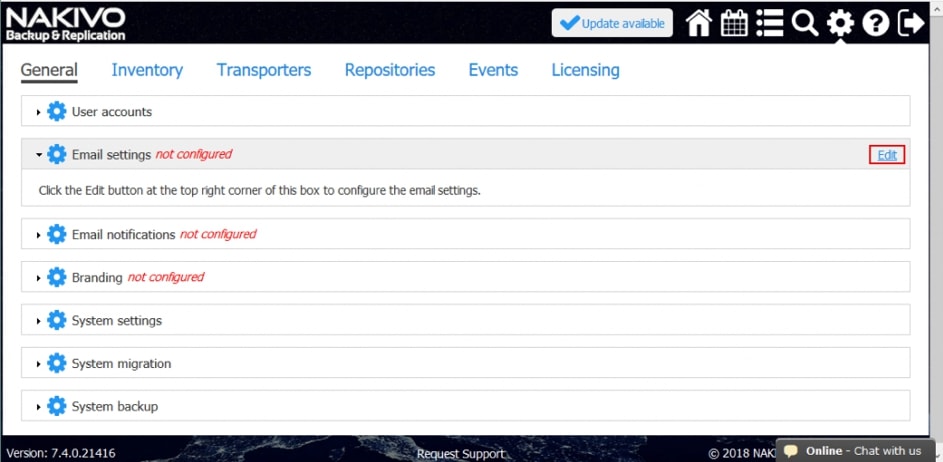

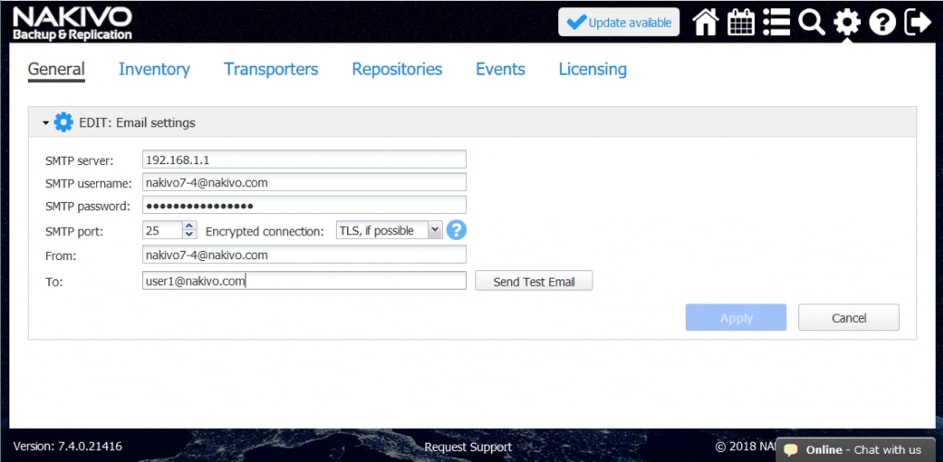

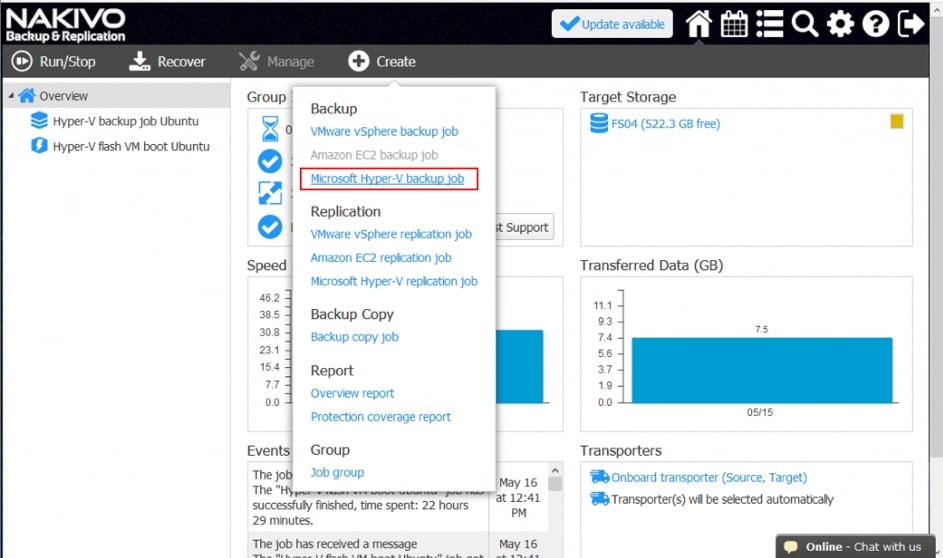

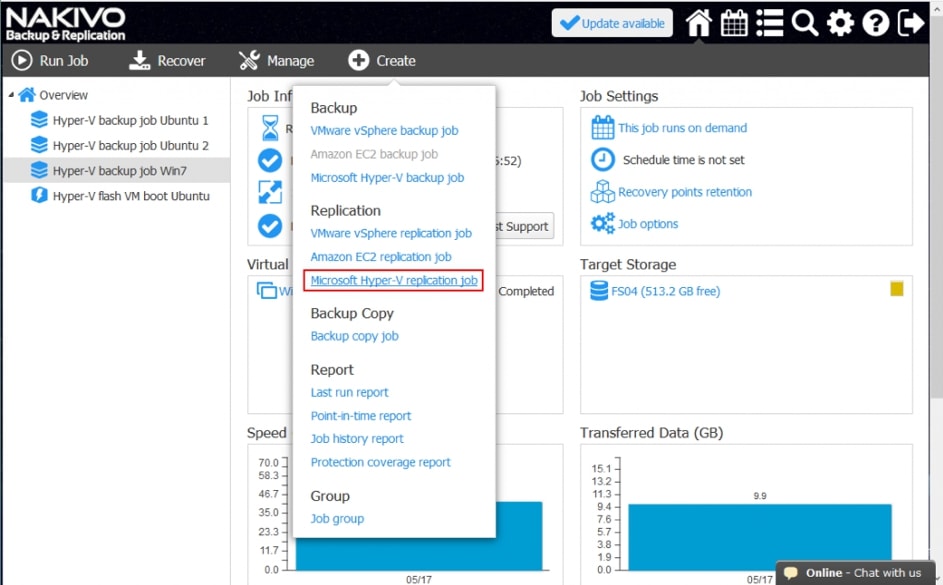

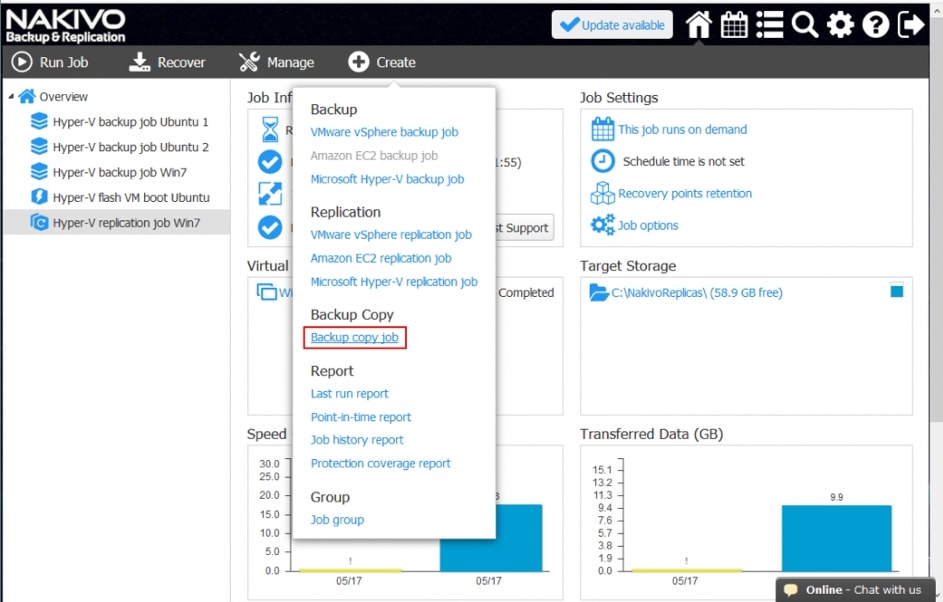

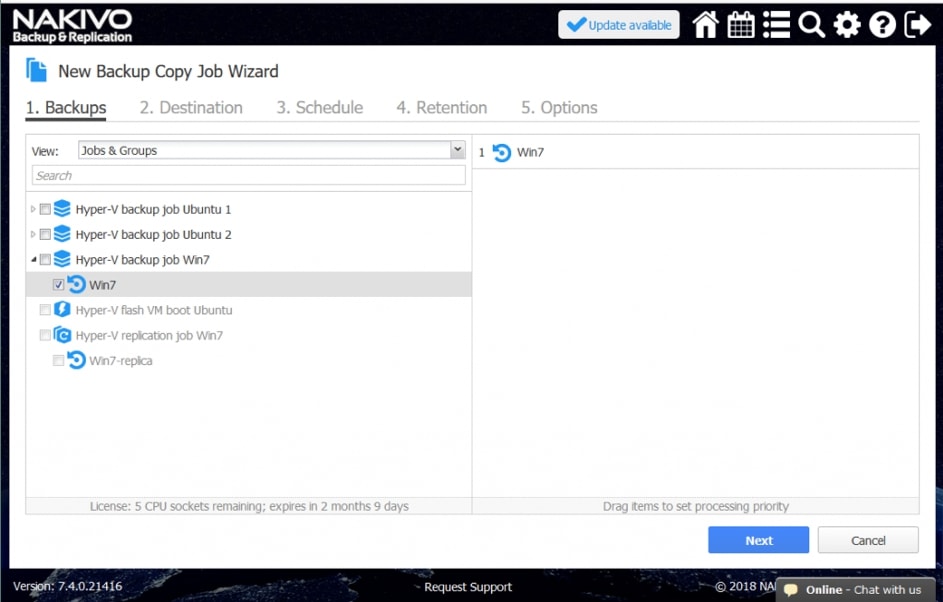

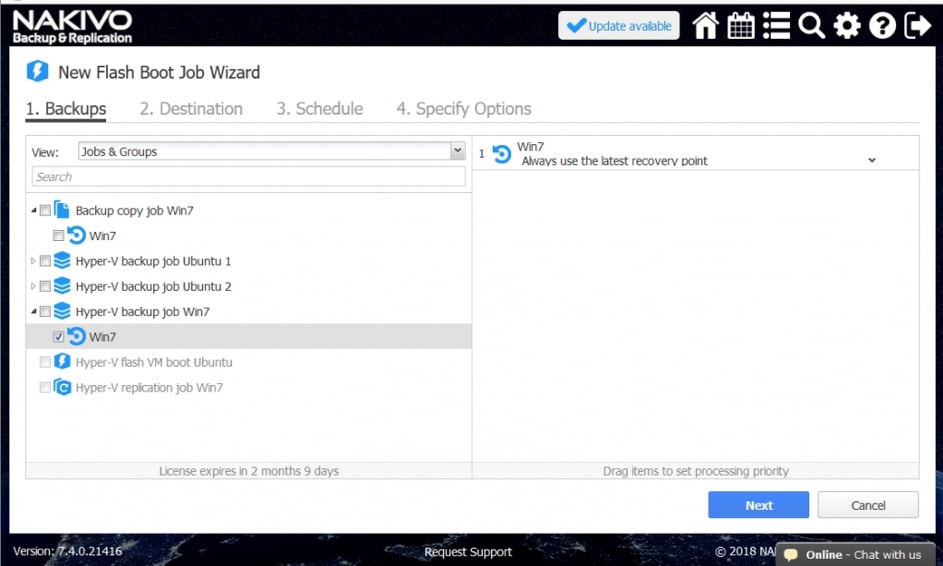

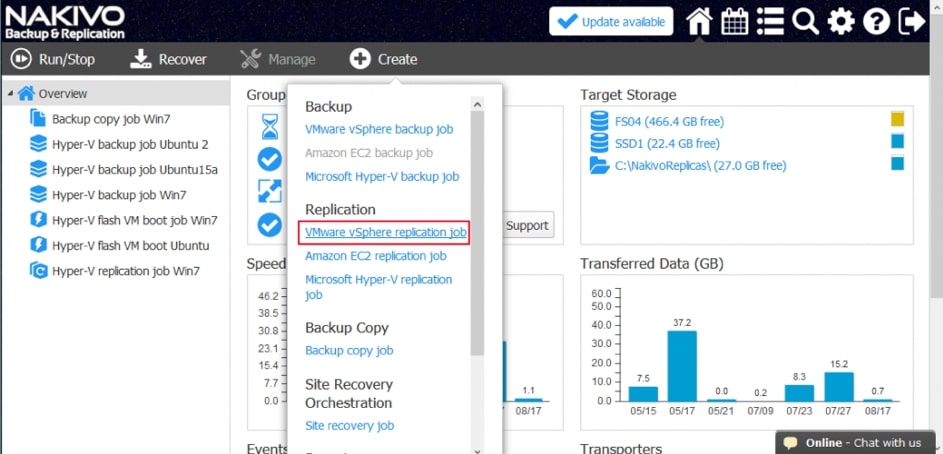

Zaczynamy od otwarcia interfejsu sieciowego NAKIVO Backup & Replication w przeglądarce. Na ekranie głównym klikamy „Utwórz> Zadanie replikacji VMware vSphere”. Uwaga: Na potrzeby obecnego artykułu wykonywana jest replikacja maszyny wirtualnej VMware. Czynności te byłyby takie same dla zadania replikacji Amazon EC2 lub zadania replikacji Microsoft Hyper-V.

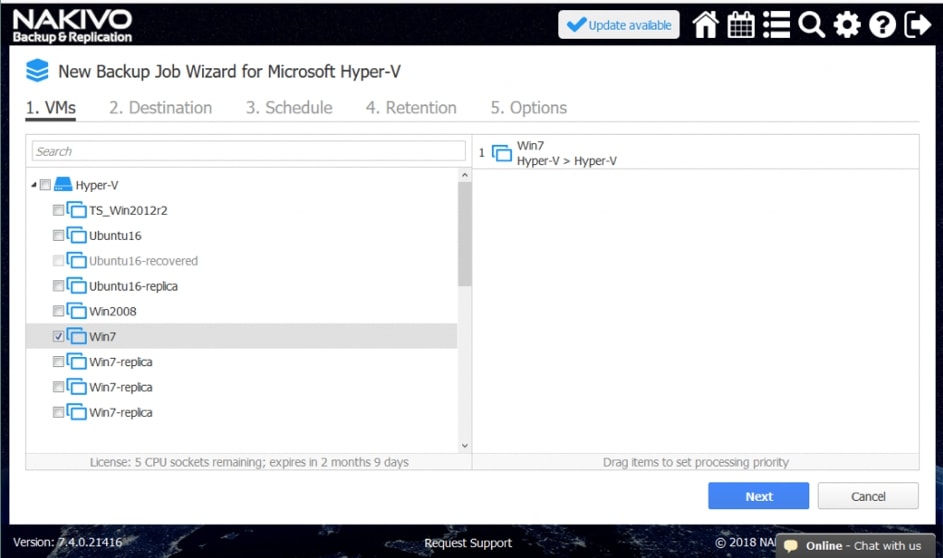

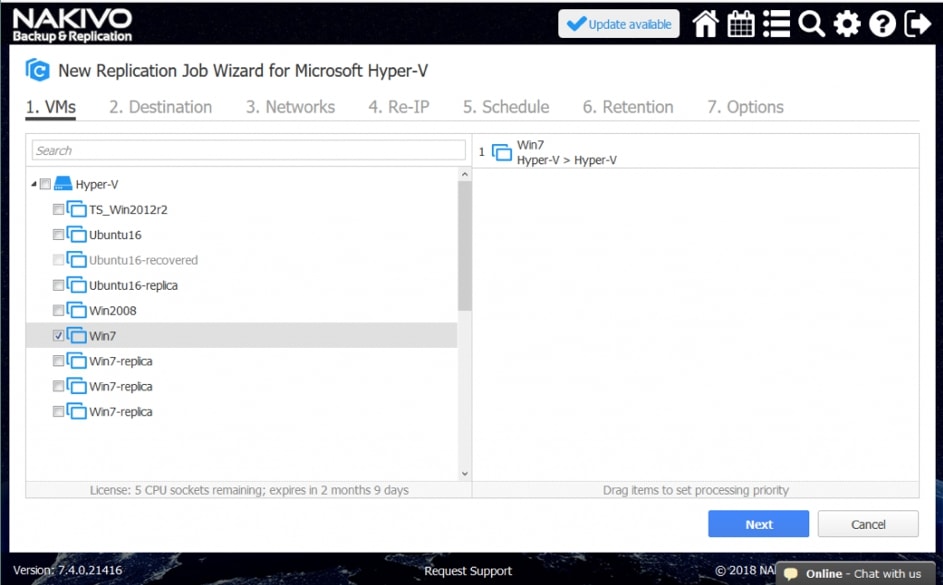

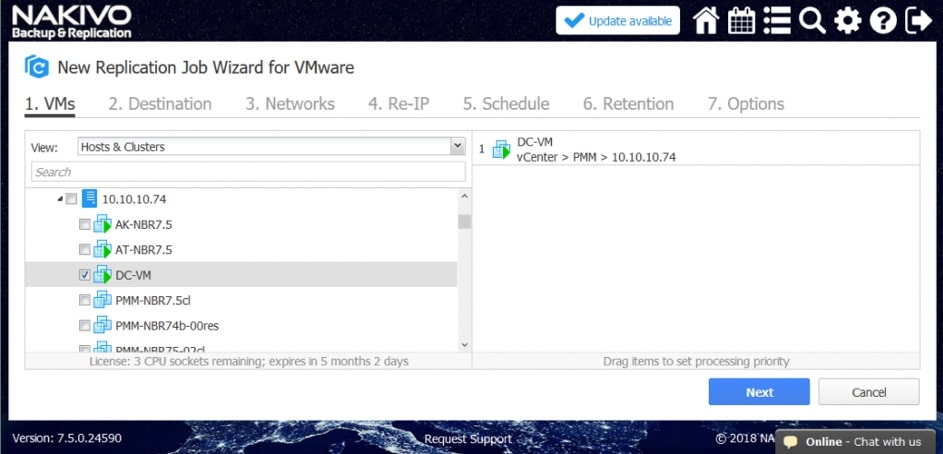

1. Wybieramy jedną lub więcej maszyn wirtualnych, które chcemy powielić. W takim przypadku DC-VM zostanie zreplikowane. Klikamy „Następny”.

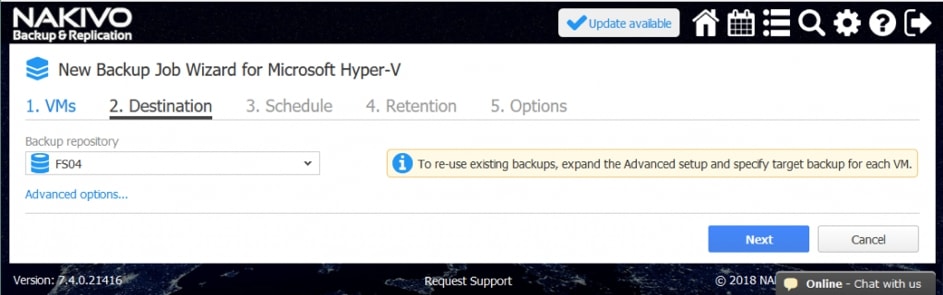

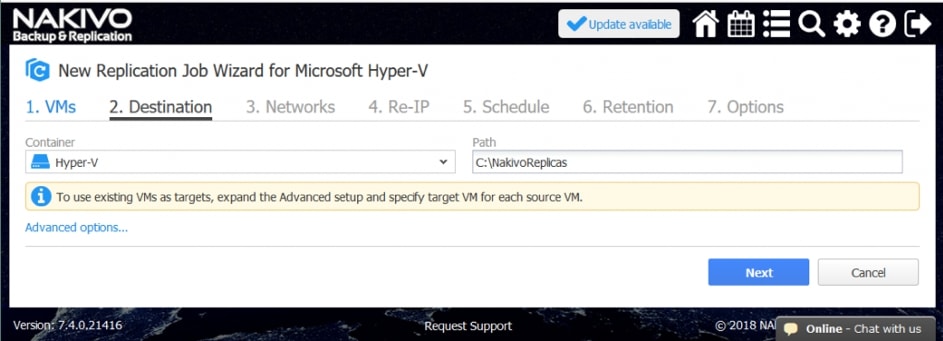

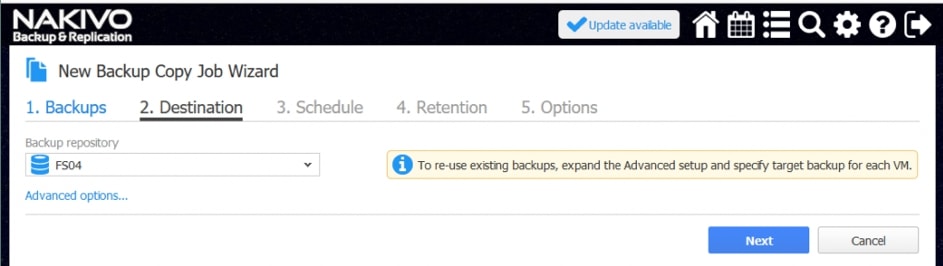

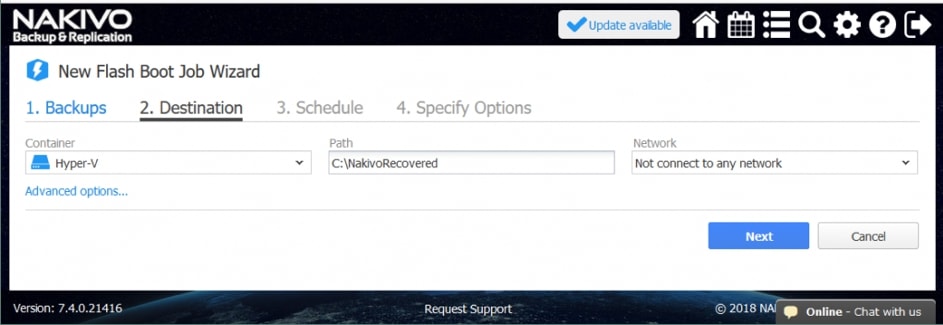

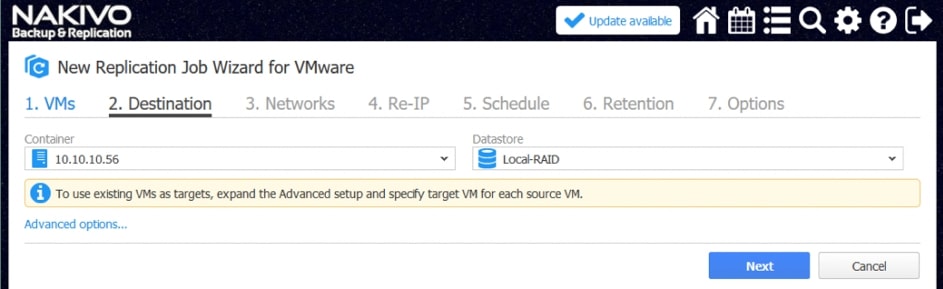

2. Wybieramy kontener docelowy i magazyn danych. Host ESXi 10.10.10.56 i lokalny magazyn danych na tym hoście są wybrane w tym przykładzie. Klikamy „Dalej”, aby kontynuować.

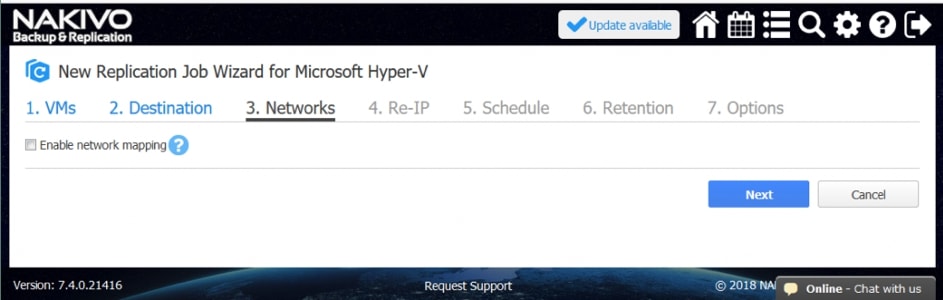

3. W tym momencie możemy włączyć mapowanie sieciowe i zdefiniować reguły mapowania sieci dla zadania replikacji. Mapowanie sieci jest przydatne, jeśli sieci używane przez maszyny wirtualne w lokalizacji docelowej (DR) różnią się od sieci witryny źródłowej (co jest bardzo prawdopodobne). Możemy także skonfigurować mapowanie sieciowe później podczas konfigurowania działań awaryjnych lub powrotu po awarii dla zadania Site Recovery. Klikamy „Dalej”.

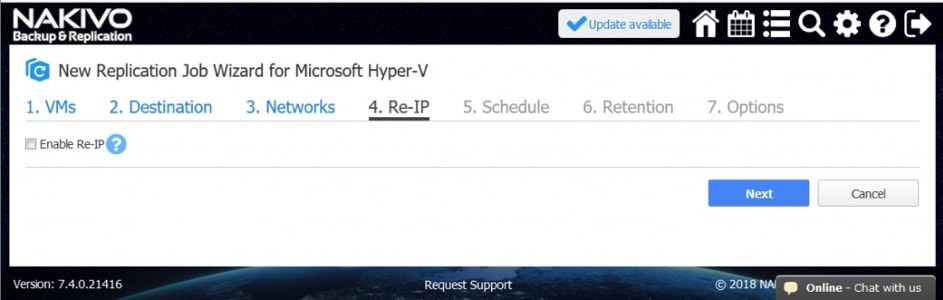

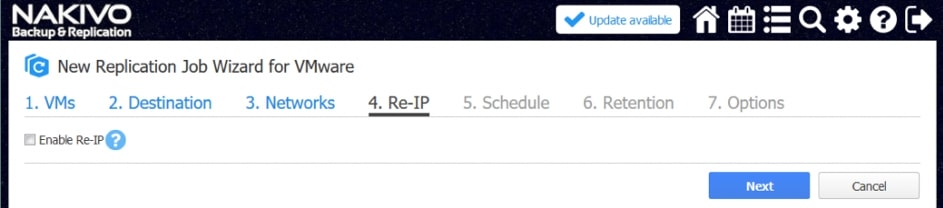

4. Podobnie jak w przypadku mapowania sieciowego, możemy skonfigurować Re-IP, jeśli adresy IP używane przez maszyny wirtualne w witrynie źródłowej i docelowej są różne. Klikamy „Dalej” by kontynuować.

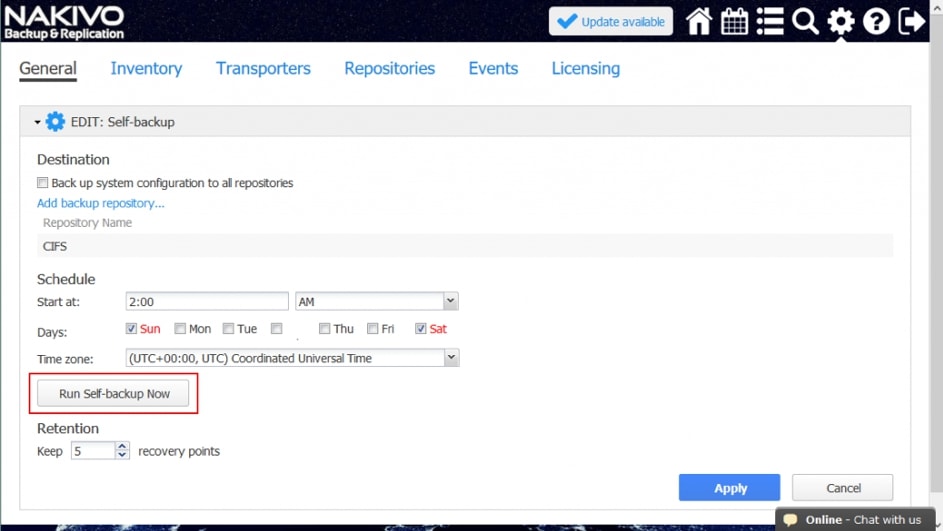

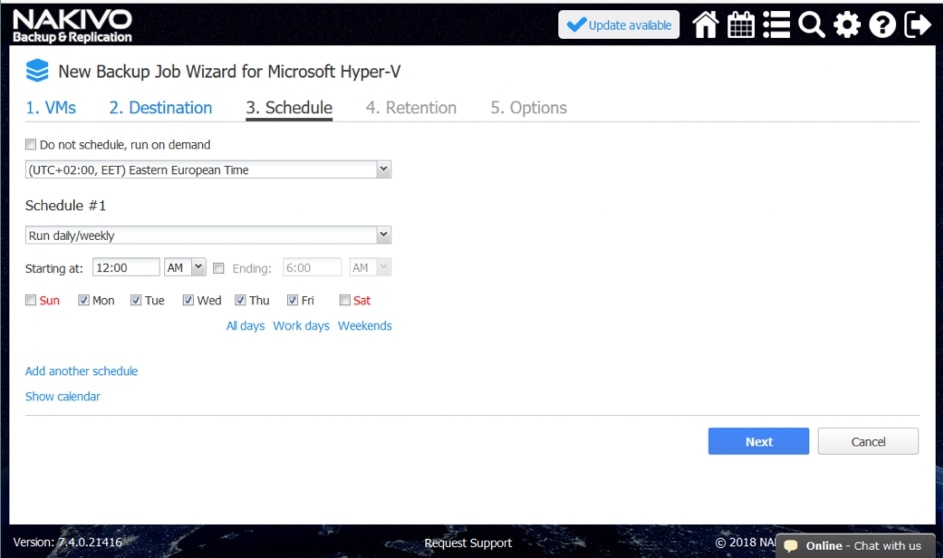

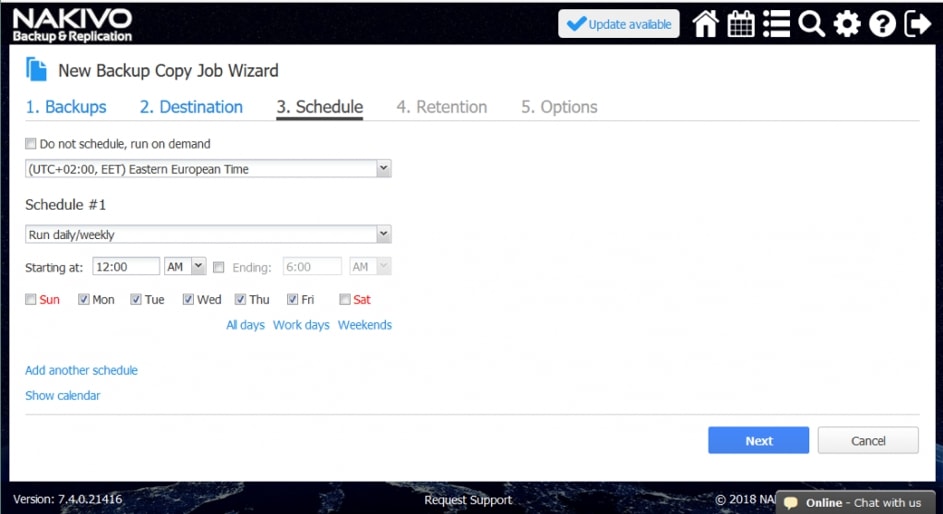

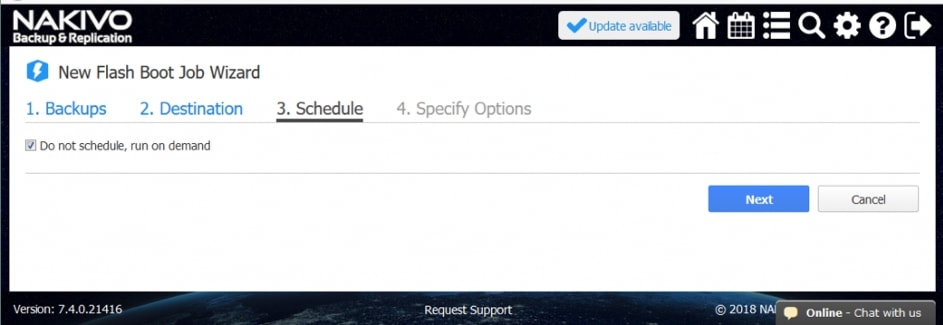

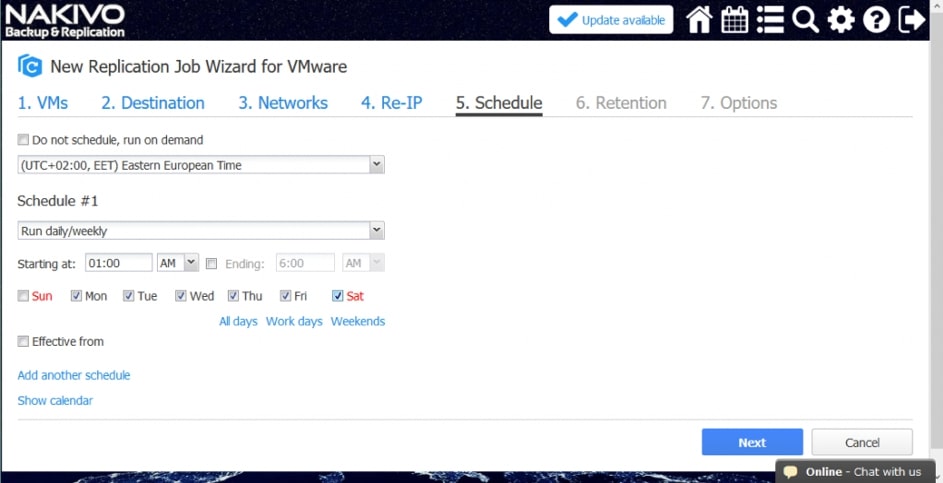

5. Skonfigurujmy opcje planowania zadań replikacji. Można ustawić zadanie replikacji, które ma być uruchamiane natychmiast po zakończeniu innego zadania, okresowo (np. co 2 godziny lub co 5 dni), codziennie/co tydzień (np. o 14:00 w każdy dzień roboczy lub każdy niedzielny poranek) lub raz w miesiącu/raz w roku. Pulpit nawigacyjny kalendarza może pomóc nam zaplanować pracę dzięki przyjaznemu dla użytkownika graficznemu harmonogramowi. Po skonfigurowaniu harmonogramu według własnego uznania klikamy przycisk „Dalej”.

6. Podczas konfigurowania ustawień przechowywania dla zadania replikacji można postępować zgodnie z zasadami przechowywania GFS. Zaznaczamy odpowiednie pola i wprowadzamy prawidłowe wartości, a następnie klikamy przycisk „Dalej”, gdy wszystko będzie gotowe.

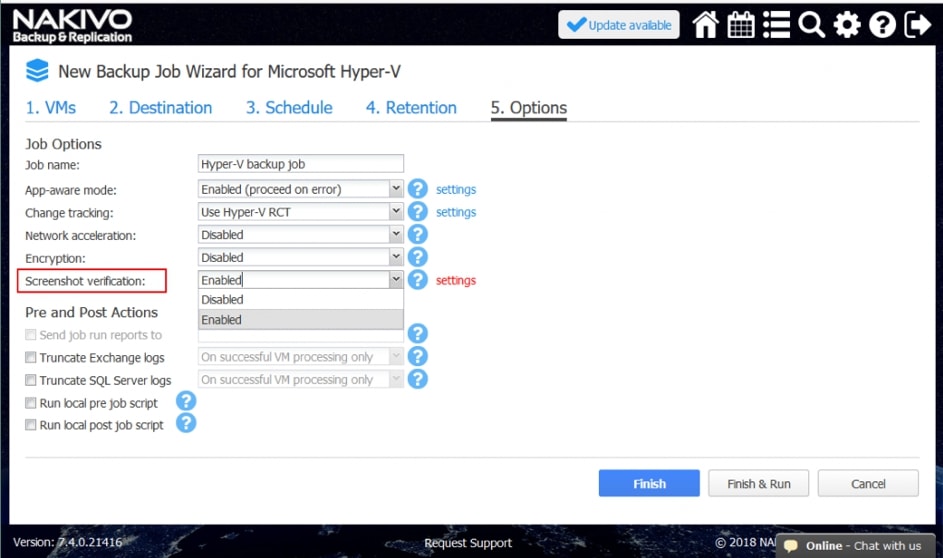

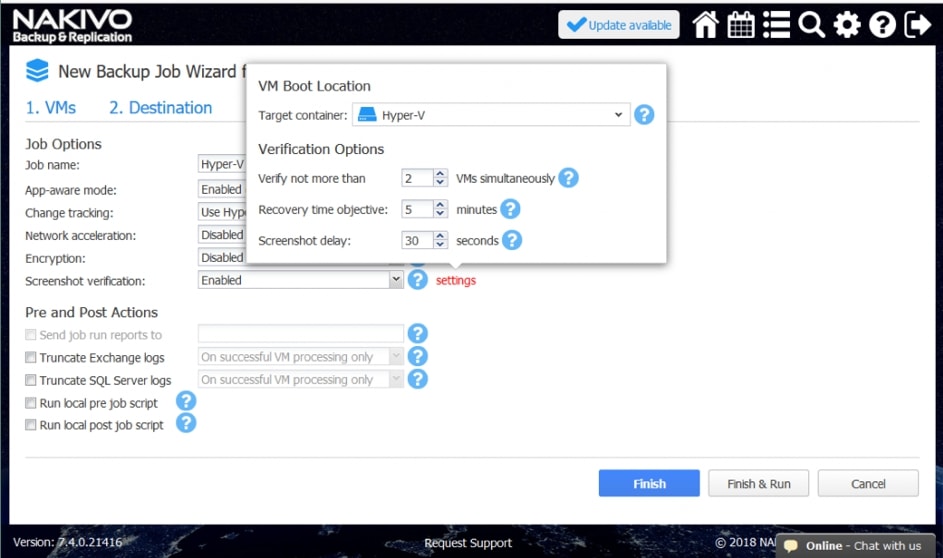

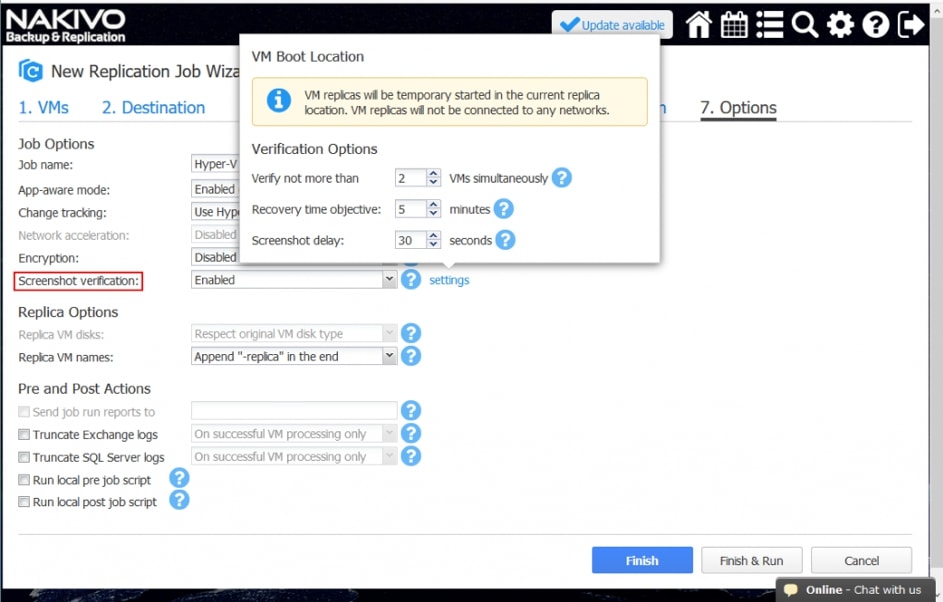

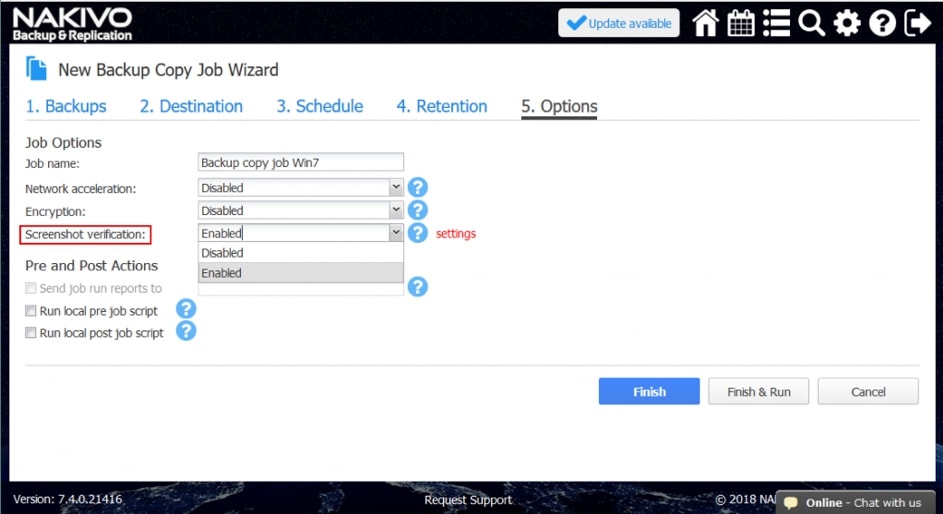

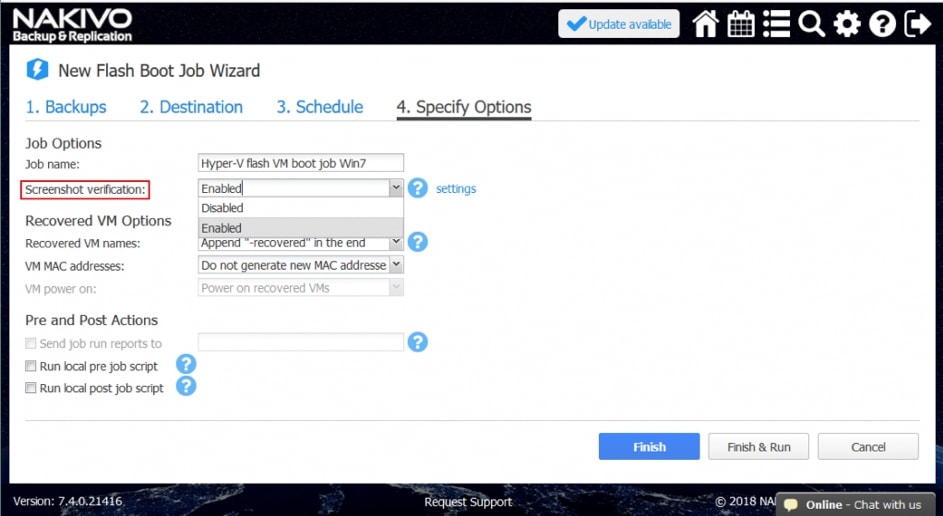

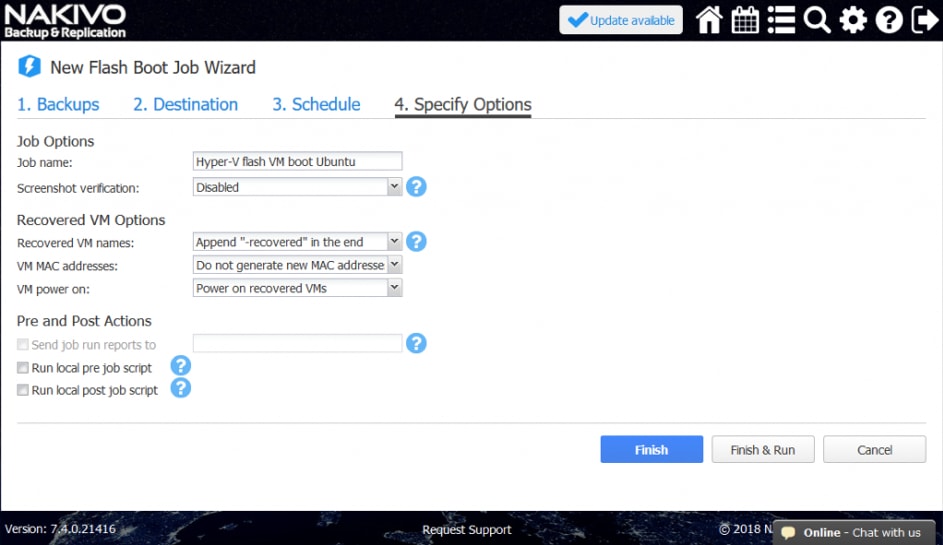

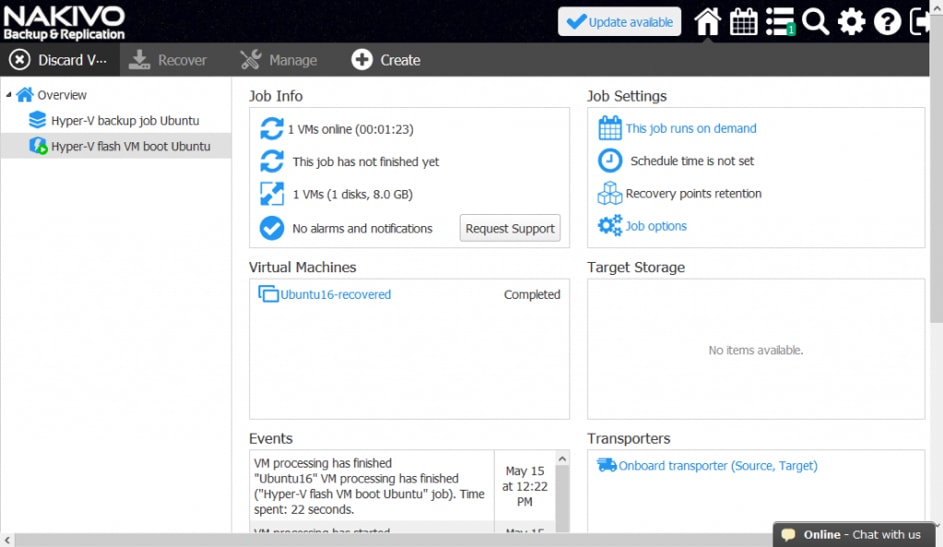

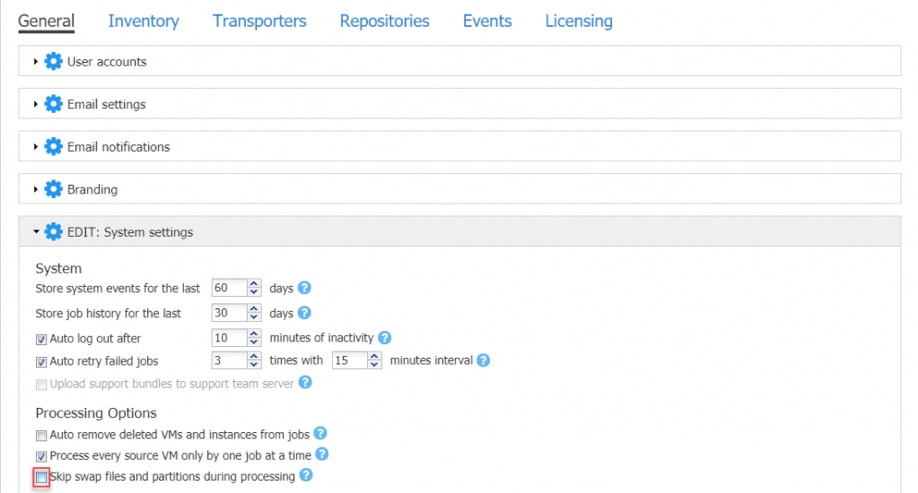

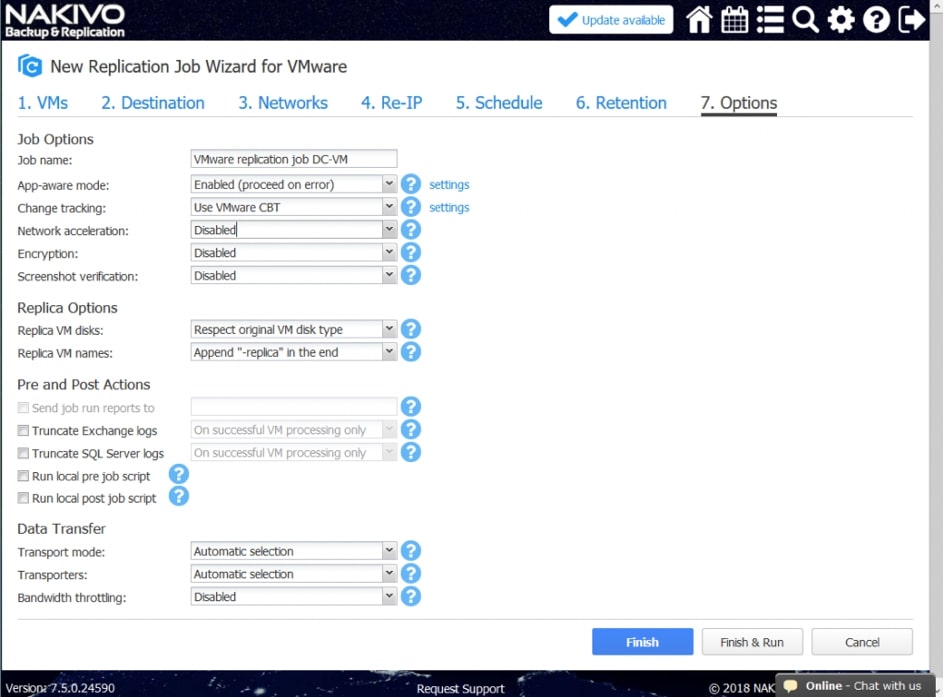

7. Zdefiniujmy opcje zadania replikacji. Na tym etapie można włączyć tryb oprogramowania aplikacji, funkcję ograniczania przepustowości specyficznej dla danego zadania, śledzenie zmienionych bloków maszyn wirtualnych VMware (w przypadku replikacji maszyn wirtualnych Hyper-V można skorzystać z analogowych rozwiązań firmy Microsoft, Resilient Change Tracking) i innych opcji. Po skonfigurowaniu wszystkich opcji klikamy przycisk „Zakończ” lub „Zakończ i Uruchom”.

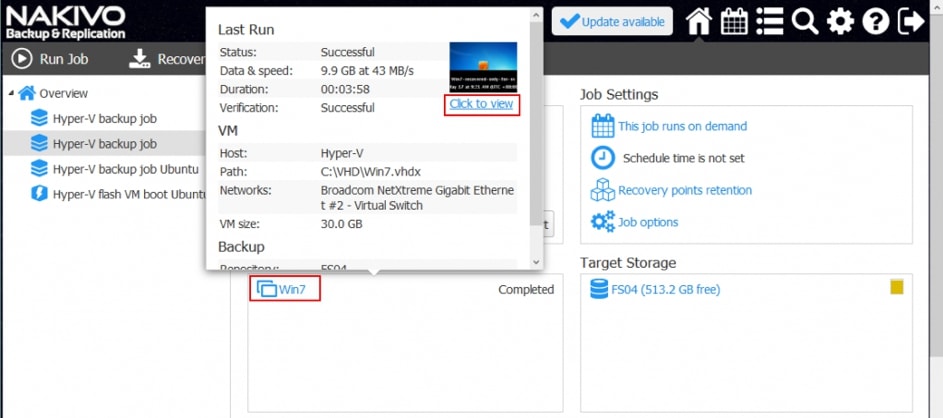

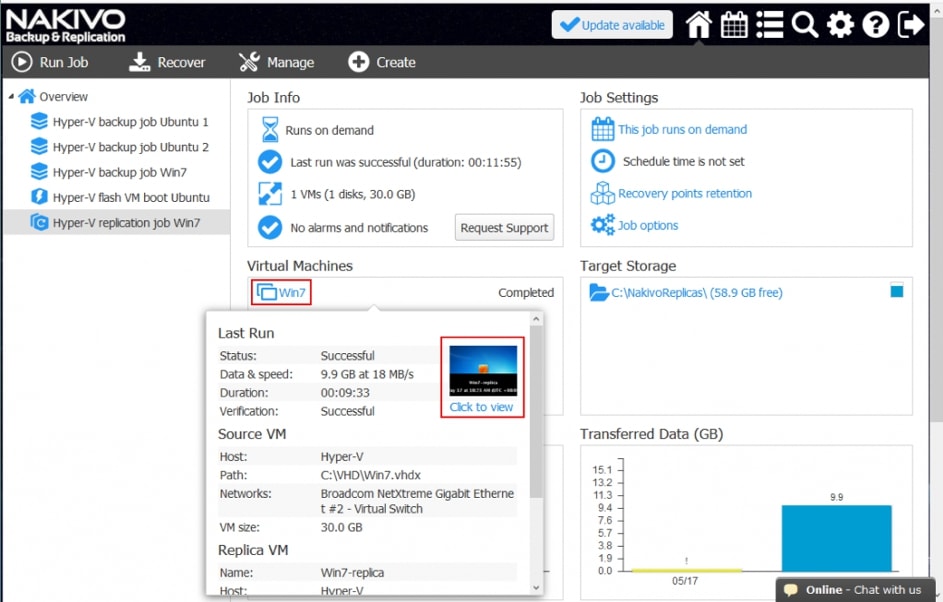

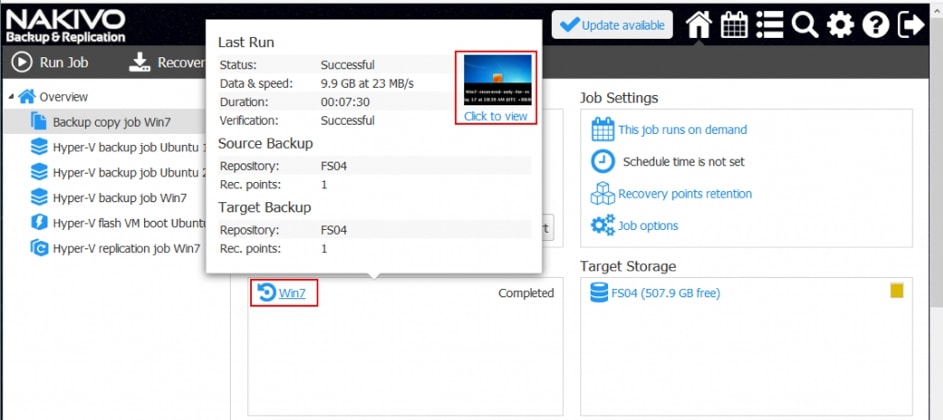

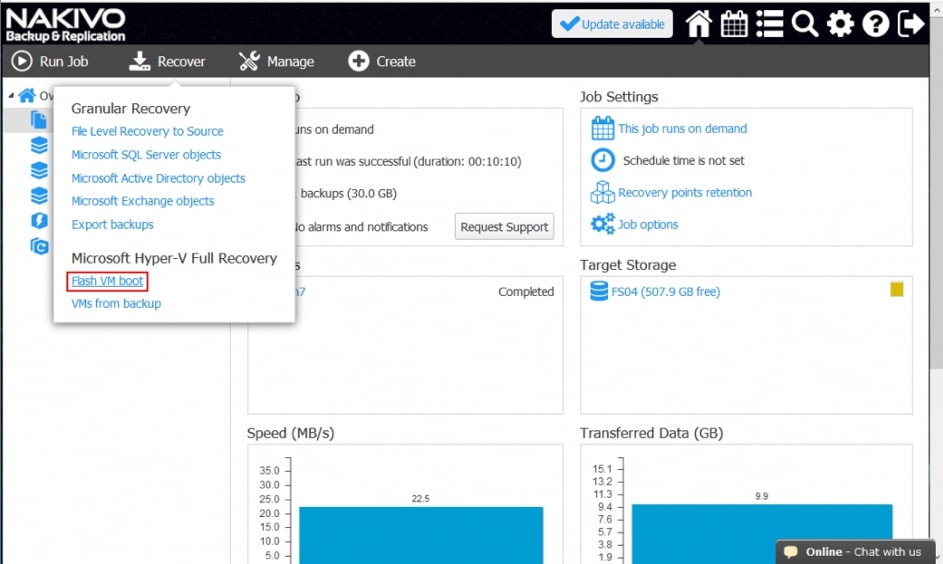

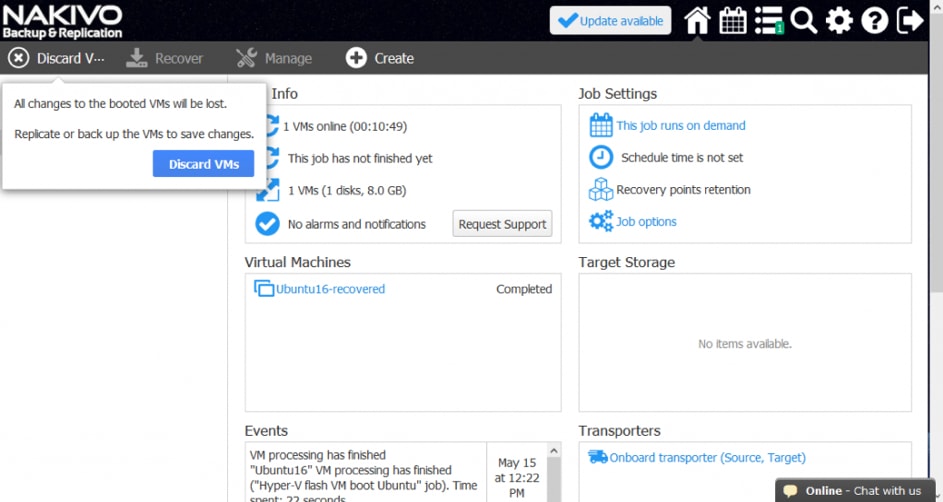

Po pomyślnym uruchomieniu zadania replikacji mamy gotową replikę maszyny wirtualnej. Możemy teraz przygotować się do odzyskiwania witryny, konfigurując przełączanie awaryjne.

Wniosek

Przygotowanie do odzyskiwania po awarii to bardzo ważny proces. Posiadanie repliki VM jest warunkiem wstępnym automatycznego przełączania awaryjnego, który jest integralną częścią większości przepływów pracy odzyskiwania witryny. Replika VM służy do przełączania awaryjnego po wystąpieniu awarii; obciążenia są przełączane z uszkodzonej maszyny wirtualnej na jej replikę w miejscu DR.

W tym artykule wykorzystaliśmy narzędzie NAKIVO Backup & Replication do tworzenia i utrzymywania replik VM. Dzięki nowej funkcji Site Recovery (wprowadzonej w wersji 8) można tworzyć przepływy pracy w celu szybkiego i prostego odzyskiwania środowiska wirtualnego w przypadku awarii. Te przepływy pracy zazwyczaj obejmują zautomatyzowane przełączanie awaryjne jako kluczowy krok. Teraz, gdy mamy skonfigurowane zadania replikacji dla maszyn wirtualnych o znaczeniu krytycznym, możemy przystąpić do tworzenia zadania Site Recovery. W kolejnym artykule będzie można uzyskać informacje na temat przepływów pracy odzyskiwania witryny i zobaczyć, jak utworzyć zadanie Site Recovery za pomocą odpowiedniej sekwencji działań.