Ransomware to ostatnio słowo na które bardzo często można natknąć się w prasie branżowej, na blogach czy w newsach na portalach internetowych tych związanych i nie z rynkiem IT. W kategorii oprogramowania ransomware kryją się min. takie ancymony jak CryptoLocker, TeslaCrypt, Locky, Maktub, Reveton czy chociażby WinLocker, każdy z nich ma swoje cechy charakterystyczne, wszystkie mają złą reputację i podobny cel, zakłócić pracę użytkownika, zablokować jego stację roboczą lub co gorsze zaszyfrować dane na jego dyskach, a czasem również na podłączonych udziałach sieciowych, czy w serwisach chmurowych. Moment przecież moje dane są w chmurze, więc jak oprogramowanie może je zaszyfrować?

Odpowiedź jest banalna i każdy z Was już pewnie sam sobie odpowiedział na to pytanie, przecież dane zanim trafią do chmury trafiają do lokalnego folderu na komputerze, czyli znajdują się na naszym dysku twardym i oprogramowanie szyfrujące może bez problemu je wyszukać i uzyskać do nich dostęp. Prawdą jest, że większość oprogramowania typu ransomware, podobnie jak innego malware’u jest przeznaczona na platformy Windows, nie oznacza to jednak, że użytkownicy MacOS mogą czuć się bezpiecznie, również dla tego systemu powstaje ransomware. Pierwszym oficjalnym, ale na pewno nie ostatnim jest KeRanger. Jeśli myślisz, że atakujący zapomnieli o platformach mobilnych to niestety również jesteś w błędzie, LockerPIN na systemy Android, zmienia kod PIN na telefonie/tablecie tak aby urządzenie stało się bezużyteczne dla użytkownika. Problem ransomware dotyczy zarówno stacji roboczych jak i serwerów, ale w przypadku tych drugich, utrata danych może się okazać znacznie bardziej kłopotliwa.

Jak działa Ransomware?

Ktoś mnie kiedyś zapytał, czy ransomware może mu zaszkodzić jeżeli korzysta z własnego oprogramowania do szyfrowania danych? Oczywiście że tak, przecież dane mimo, że zaszyfrowane zaufanym programem dalej znajdują się na dysku, mało które programy do szyfrowania modyfikują nazwy plików czy rozszerzeń, ze względu na fakt, że szyfrowanie powinno być przezroczyste dla użytkownika, nie powinno wywoływać dodatkowych akcji z jego strony. Poza tym nawet gdybyśmy zamieniali rozszerzenia, nie ma gwarancji, że ransomware na którego trafimy nie będzie chciał zaszyfrować wszystkiego.

Przyjrzyjmy się jednak bliżej właśnie takiemu przypadkowi i weźmy przykładowy plik z zestawieniem płac, chyba nikogo nie trzeba przekonywać, że taki plik powinien być zaszyfrowany. Stosujemy więc na komputerach w dziale księgowości Safe Guard Enterprise 8.0 z nowym modułem Synchronized Encryption. Dodajemy Excela jako aplikację zaufaną, co oznacza, że ta aplikacja ma możliwość szyfrowania i deszyfrowania automatycznego powiązanych z nią plików. Dla użytkownika szyfrowanie jest przezroczyste, niezależnie od tego czy ten plik przeniesie na pamięć USB, wyśle mailem, czy wrzuci na zmapowany dysk sieciowy dane będą zaszyfrowane i bezpieczne, a w zasadzie nie bezpieczne tylko zabezpieczone przed odczytaniem przez niepowołane osoby. Ale miało być o ransomware, więc pewnego dnia nasz użytkownik dostaje wiadomość email następującej treści:

From: informacja@krd.pl

Sent: Friday, May 30, 2014 9:25 PM

To: xxx

Cc: informacja@krd.pl

Subject: Twoja Firma zostala dodana do Krajowego Rejestru DlugowWitaj

Ta wiadomosc zostala wyslana do Ciebie automatycznie przez system raportowania Krajowego Rejestru Dlugow.

W dniu 30.05.2014 Twoja firma zostala wciagnieta na liste dluznikow KRD.

Szczegolowy Raport KRD w tej sprawie znajdziesz pod adresem: http://www krd-raport pl tf

Z powazaniem System Windykacji Krajowego Rejestru Dlugow

*Źródło: bothunters.pl

Polecam sprawdzić swoją skrzynkę email i folder spam, być może wiadomość nie będzie pochodziła akurat z tej firmy, ale może być to praktycznie dowolny przewoźnik, operator telekomunikacyjny lub inna organizacja wzbudzająca zaufanie użytkownika.

Użytkownik ciekawy zawartości raportu, otwiera link lub pobiera załącznik, np. z widocznym w nazwie pliku .PDF, sama nazwa załącznika wzbudza zaufanie, przecież to nie jest plik wykonywalny, czy jakaś paczka ze spakowaną zawartością, rozszerzenie nie jest widoczne w trybie zwykłego podglądu. Okazuje się jednak, że przy próbie otwarcia pliku nic się nie dzieje lub ikona znika, użytkownik wyrzuca więc plik z Pulpitu do Kosza, usuwa maila i zapomina o sprawie lub wysyła maila do kolegi/koleżanki, przenosi PDF na kolejny komputer żeby sprawdzić czy tam się przypadkiem nie uruchomi.

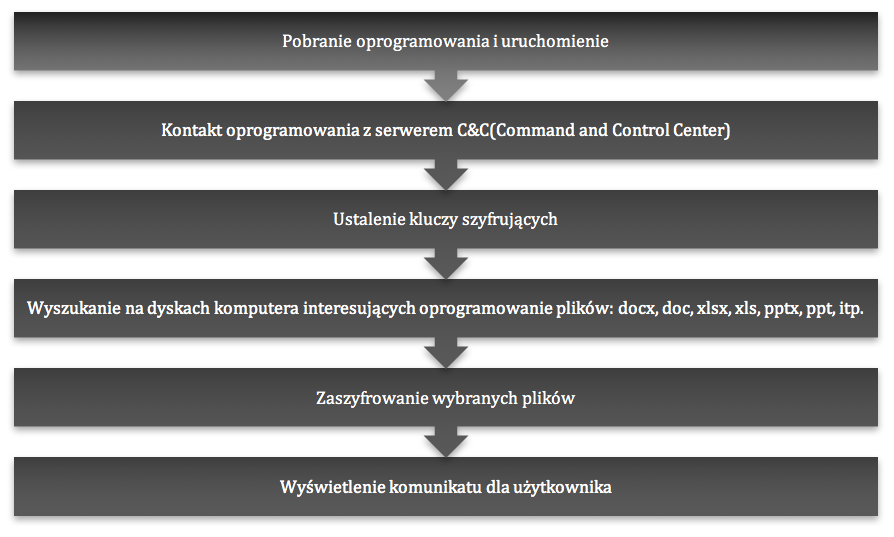

Wróćmy do momentu w którym użytkownik próbował otworzyć plik, okazuje się, że to co dla użytkownika wydawało się uszkodzonym plikiem było wykonywalnym programem, który przy próbie otwarcia pliku zaczął swoją pracę. Patrząc z perspektywy oprogramowania, musi się ono, podobnie jak wcześniej jego twórca sporo napracować zanim osiągnie swój cel. Schemat w zależności od wersji ransomware może być nieco inny ale najczęściej wygląda tak:

Dla czytelników którzy lubią oprócz treści coś obejrzeć polecam następujący film, pokazujący CryptoLocker w akcji:

Oprogramowanie rozpoczyna od wyszukania interesujących je plików lub kontaktu z serwerem atakującego tzw. Command and Control Center w celu ustalenia kluczy szyfrujących. Warto nadmienić, że pierwsze wersje oprogramowania podobnego typu korzystały tylko z szyfrowania symetrycznego, czyli takiego w którym do zaszyfrowania i odczytania danych potrzebujemy jednego klucza. Klucz taki często był zaszyty w oprogramowaniu, co stanowiło lukę gdyż po jego wyciągnięciu można było pliki odszyfrować. Oprogramowanie korzystało też często z tego samego klucza na wielu komputerach, więc raz uzyskany klucz pozwalał odzyskać dane na innych stacjach, klucz można było czasem po prostu znaleźć w Internecie. Przykładem algorytmu szyfrowania symetrycznego jest AES, stosowany powszechnie w zaufanych programach szyfrujących ze względu na swoją szybkość i oferowany wysoki poziom bezpieczeństwa, oczywiście o ile w odpowiedni sposób chronimy nasz klucz.

Nowsze wersje ransomware korzystają z algorytmów asymetrycznych przy których do odczytu danych potrzebne są dwa klucze, klucz publiczny oraz klucz prywatny lub połączenia algorytmów symetrycznych(do zaszyfrowania samych danych np. AES) oraz algorytmu asymetrycznego(do zaszyfrowania wykorzystanego przy szyfrowaniu danych symetrycznego klucza). W celu ustalenia pary kluczy, oprogramowanie kontaktuje się z serwerem atakującego, uzyskuje w ten sposób klucz publiczny którym dane zostaną zaszyfrowane(lub którym szyfrowany jest tylko klucz symetryczny z przykładu powyżej), natomiast klucz prywatny, powiązany z tą konkretną instancją oprogramowania i stacją użytkownika pozostaje na serwerze atakującego. Bez klucza prywatnego odszyfrowanie danych(lub klucza którym dane zostały zaszyfrowane) jest niemożliwe gdyż wykorzystywane algorytmy szyfrowania są na tyle złożone, że próba odzyskania klucza metodami brute force, wymagała by zbyt wiele czasu. Przykładem algorytmu asymetrycznego wykorzystywanego min. przez CryptoLockera jest RSA. CryptoLocker korzysta z hybrydy, dane szyfrowane są algorytmem symetrycznym, ale sam klucz szyfrowania zostaje zaszyfrowany algorytmem asymetrycznym, dzięki czemu jego odzyskanie nie jest możliwe. Za pierwsze oprogramowanie z rodziny ransomware wykorzystujące szyfrowanie asymetryczne uznawany jest Archievus(szyfrował pliki umieszczone w folderze Moje Dokumenty).

W kolejnym kroku oprogramowanie rozpoczyna wyszukiwanie plików, to jakie pliki zostaną zaszyfrowane zależy od wersji ransomware na którą trafił użytkownik, w wypadku CryptoLockera będą to: 3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Po znalezieniu plików rozpoczyna się proces ich szyfrowania.

Zastanawialiście się kiedyś nad pochodzeniem słowa ransomware, powstało ono jako zbitek dwóch słów: ransom(ang. okup) i malware(ang. szkodliwe oprogramowanie), właściwym celem oprogramowania typu ransomware nie jest zaszyfrowanie danych, czy zablokowanie stacji użytkownika, ale wyciągnięcie od niego pieniędzy, okupu za jego dane lub dostęp do stacji. W związku z tym gdy oprogramowanie kończy swoją pracę wyświetla użytkownikowi komunikat na przykład taki:

W skrócie informuje go, że dane na jego stacji(czasami podaje rodzaje rozszerzeń plików) zostały zaszyfrowane. Może się tam znaleźć informacja o zastosowanym algorytmie szyfrowania oraz oczywiście o sposobie w jaki dostęp do danych można odzyskać uiszczając okup. Niektóre wersje są na tyle bezczelne, że dają użytkownikowi określoną ilość czasu na dokonanie płatności, po upłynięciu którego grożą zniszczeniem klucza prywatnego. Walutą mogą być dolary, euro, a najczęściej są to bitcoiny, na dzień pisania tego artykułu kurs za jednego bitcoina wynosi 1 BT = 2584.74 PLN, cena klucza prywatnego może się wahać w granicach od 1 do 2 BT. Może się wydawać, że to dużo, ale wszystko zależy od tego jakie dane przed chwilą nasz użytkownik stracił, ile będzie kosztowało i czy w ogóle będzie możliwe ich odtworzenie, pamiętajcie że plików nie da się odszyfrować bez klucza prywatnego! Czy w związku tym nasz przykładowy użytkownik powinien zapłacić? Absolutnie nie, z co najmniej dwóch powodów, po pierwsze nawet gdyby zapłacił, nie ma żadnej gwarancji, że odzyska swój klucz prywatny. Nawet jeżeli usłyszycie opinie, gdy mój kolega zapłacił otrzymał klucz – czy to na pewno ten sam przypadek, ten sam malware z którym macie do czynienia, ten sam atakujący, komu zgłosicie „reklamację“ gdy klucz jednak nie dotrze? Wraz z rozwojem oprogramowania ransomware zaczęły pojawiać się jego modyfikacje, przy których cena za odzyskanie danych wydaje się promocyjna np. 0.2 BT, przykładem jest program rozpoznawany przez Sophos Anty-wirus jako: Troj/Ransom-DJC o którym na blogu Naked Security napisał Paul Ducklin:

W momencie gdy na stacji użytkownika pojawi się to oprogramowanie, pliki znikają, pojawia się monit o okup, użytkownik może więc uwierzyć, że po zapłaceniu okupu dane powrócą na stacje, w rzeczywistości jednak oprogramowanie po prostu usuwa znalezione dane więc domaga się pieniędzy ale nie zwraca nam niczego w zamian.

Drugi powód, dla którego nie powinniśmy płacić to fakt, że każda płatność przyczynia się do rozwoju tego procederu i możecie być pewni, że oprogramowania tego rodzaju będzie pojawiało się coraz więcej.

Wspomniałem wcześniej, że nasz użytkownik część plików, a mianowicie nasz arkusz z zestawieniem płac miał już wcześniej zaszyfrowany. W wyniku działania ransomware, plik ten został zaszyfrowany ponownie, jednak kluczem nieznanym użytkownikowi. Można powiedzieć, że te dane są teraz naprawdę zabezpieczone, bo podwójnie zaszyfrowane, jednak sam użytkownik już nie ma do nich dostępu.

W kategorii oprogramowania ransomware znajdziemy nie tylko oprogramowanie szyfrujące, niektóre z tych urwisów jak np. WinLocker blokują ekran użytkownikowi, informując go, że na jego stacji wykryto działalność związaną z cyberprzestępczością, dostęp do komputera został zablokowany, użytkownik prawdopodobnie złamał jeden z wymienionych na liście paragrafów. Żeby odblokować ekran znowu należy uiścić okup.

Zainfekowana stacja

Co powinien zrobić użytkownik który spotka się z oprogramowaniem ransomware, przede wszystkim usunąć je ze stacji, żeby dalej się nie rozprzestrzeniało. Nie mam na myśli wyrzucenia aplikacji do kosza, ale zainstalowanie oprogramowania antywirusowego, żeby usunąć szkodliwy program. Pamiętajcie, że usunięcie oprogramowania nie odszyfruje i nie odzyska danych. W kolejnym kroku dane należy odzyskać z ostatniego dostępnego backupu. Właśnie backup, o nim jeszcze nie mówiłem, a stanowi on jedną z podstawowych metod zabezpieczenia się przed działającym ransomware, dzięki cyklicznej archiwizacji danych możecie po usunięciu oprogramowania ransomware przywrócić nie zaszyfrowane pliki z backupu. Pod warunkiem, że backup nie był przechowywany lokalnie, albo nie był umieszczony na jednym z dysków które zostały zmapowane na komputerze, jeżeli tak się stało, to jest niestety duże prawdopodobieństwo że backup również jest zaszyfrowany.

Co w wypadku gdy spotkacie na swojej drodze oprogramowanie które nie szyfruje danych, ale zablokowało ekran użytkownika? Spróbujcie w pierwszej kolejności przelogować się na innego użytkownika, jeżeli oprogramowanie zainfekowało tylko jedno konto powinno się to udać, alternatywnie spróbujcie uruchomić system w trybie awaryjnym i zlokalizować proces odpowiedzialny za blokadę. Jeżeli żadna z tych metod nie jest możliwa, spróbujcie dostać się do komputera po sieci, z wykorzystaniem RDP lub innych narzędzi dostępu zdalnego o ile są dostępne na stacji. Gdy uda się dostać do stacji, można w pierwszej kolejności sprawdzić uruchomione aplikacje i procesy, spróbować zlokalizować który z nich powoduje problem. Jeżeli uda Ci się odzyskać dostęp do stacji zainstaluj oprogramowanie antywirusowe i spróbuj przeprowadzić pełne skanowanie.

Ochrona przed ransomware

Oprogramowanie ransomware podobnie jak inny malware do rozprzestrzeniania się może wykorzystywać wiele metod, najczęstsze z nich to:

- zainfekowane załączniki w wiadomościach email

- odnośniki zamieszczone w wiadomościach email

- skrypty Java

- makra w dokumentach Microsoft Office

- rozprzestrzenianie się między stacjami poprzez udziały sieciowe

Jeżeli chcecie zabezpieczyć się przed ransomware, należy pomyśleć o tym już teraz, podjęcie działań w momencie gdy stacja jest zainfekowana a dane są zaszyfrowane może pomóc zmniejszyć skalę zniszczeń, np. zablokować rozprzestrzenianie oprogramowania na inne stacje. Ta część artykułu poświęcona jest temu w jaki sposób możemy ochronić przed ransomware stacje robocze i serwery.

Edukacja użytkownika

Jedną z najskuteczniejszych metod ochrony przed ransomware jest świadomy użytkownik i administrator, świadomy czyli taki który wie jakie zagrożenia czekają na niego w sieci, czego spodziewać się po załącznikach w podejrzanych mailach, dlaczego nie należy podłączać do stacji znalezionych przypadkowo nośników przenośnych. Badania pokazują, że właśnie pozostawienie na firmowym parkingu kilku nośników USB praktycznie gwarantuje, że zawartość nośnika prędzej lub później trafi do firmowej sieci jeżeli stacje nie są należycie zabezpieczone. Najskuteczniejsza metoda jest jednocześnie najtrudniejsza do osiągnięcia gdyż wymaga stałej edukacji użytkowników oraz wprowadzenia i egzekwowania polityk bezpieczeństwa chroniących użytkownika przed nim samym:

- regularnie archiwizuj dane na stacji(najlepiej automatycznie), trzymaj backup na zewnątrz

- nie korzystaj ze stron i serwisów o podejrzanej reputacji

- nie podłączaj do swojej stacji nieznanych pamięci USB, pendrive, dysków przenośnych, telefonów

- nie otwieraj załączników w podejrzanych wiadomościach email, wiadomości tego typu kasuj i/lub klasyfikuj jako spam do automatycznego usunięcia

- nie uruchamiaj makr w dokumentach z nieznanego źródła

- ustaw domyślne otwieranie skryptów .JS w notatniku

- pokazuj pliki łącznie z ich rozszerzeniami, nie otwieraj nieznanych plików wykonywalnych

- kiedy to tylko możliwe nie korzystaj z konta administratora na stacji

- regularnie instaluj łaty systemowe i aktualizuj oprogramowanie antywirusowe

Ochrona stacji i serwerów

Użytkownika nie możemy pozostawić samemu sobie, ponieważ, nawet najlepiej wyedukowany i stosujący się do wszystkich wymaganych polityk może spotkać na swojej drodze szkodliwe oprogramowanie na zaufanych stronach lub przeniesione z innych stacji. Niezbędne jest oprogramowanie typu Endpoint Protection które wspomoże użytkownika w tej walce. Myśląc o Endpoint Protection, nie mam na myśli zwykłego anty-wirusa który okresowo skanuje dysk twardy i porównuje pliki z sygnaturami, ale zaawansowany system ochrony stacji.

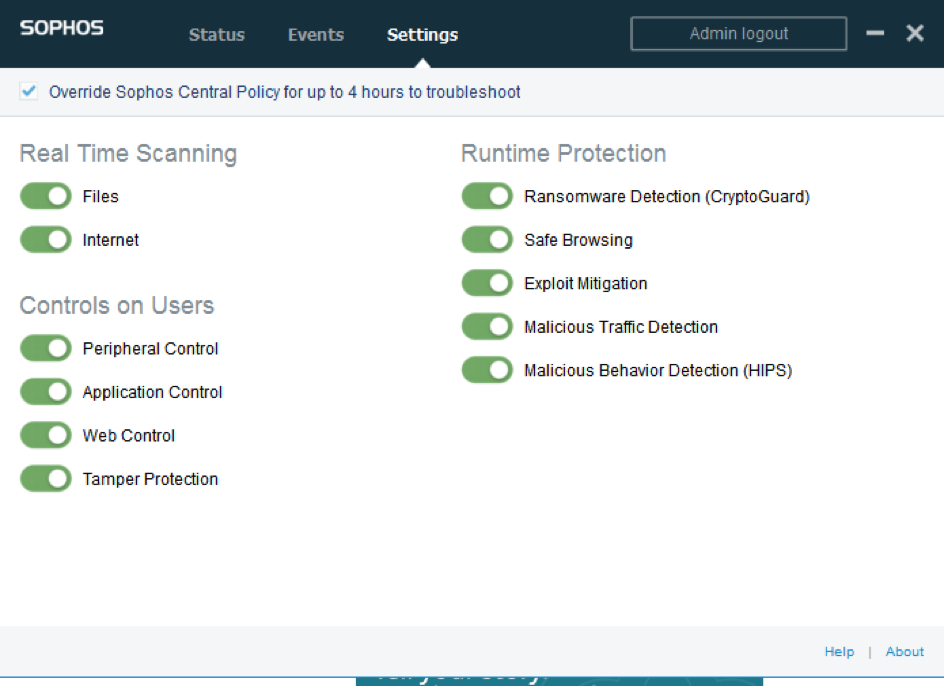

Przykładem narzędzia dedykowanego do ochrony przed CryptoRansomware jest Sophos InterceptX, oprogramowanie które jednocześnie spełnia kilka zadań:

- komponent Exploit Mitigation – chroni przed Exploitami, czyli programami wykorzystującymi luki w systemach i aplikacjach które wykorzystuje oprogramowanie typu malware min. ransomware, Intercept nie bazuje na typowych sygnaturach porównując próbki z milionami wzorców, ale analizuje rzeczywiste zachowania procesów pod kątem technik wykorzystywanych do rozprzestrzeniania oprogramowania malware

- komponent CryptoGuard – wykrywa procesy szyfrowania, gdy mamy do czynienia z oprogramowaniem dla którego nie powstały jeszcze sygnatury, czyli nie mogło zostać wykryte przez silnik antywirusowy w oprogramowaniu Endpoint, lub zachowuje się inaczej niż dotychczas znane odmiany ransomware i niestety rozpocznie już szyfrowanie, InterceptX, przechwytuje kopie danych które miały zostać zaszyfrowane oraz blokuje same procesy odpowiedzialne za ich szyfrowanie, dzięki temu nie tylko jesteśmy w stanie uchronić pozostałe dane na stacji przed zaszyfrowaniem ale również odzyskać dane dla których proces szyfrowania już się rozpoczął

- Root Cause Analysis – przeprowadza analizę tego co się działo, informując użytkownika o procesach i aplikacjach które brały udział w zdarzeniu, dzięki temu możemy zabezpieczyć swoją sieć i użytkowników na przyszłość bo wiemy skąd przyszło zagrożenie, można to potraktować jako przykład ochrony proaktywnej

Dla ciekawych polecam to wideo, trwa około 20 minut i naprawdę warto obejrzeć całe, a dla naprawdę zabieganych, demo InterceptX zaczyna się w 11 minucie:

Introducing Sophos Intercept X from Sophos on Vimeo.

Więcej filmów o Intercept X tutaj:

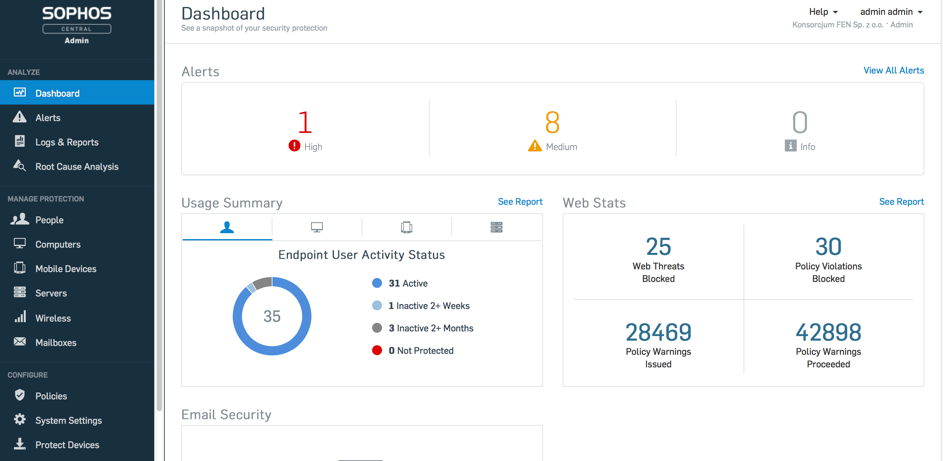

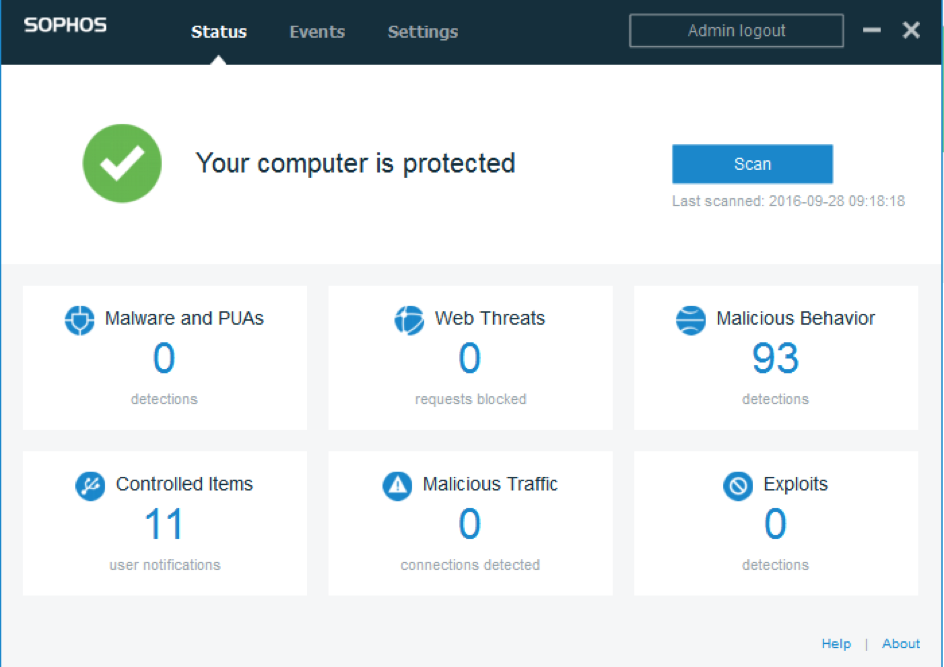

Sophos InterceptX w tej chwili jest oferowany przez producenta jako oprogramowanie zarządzane z centralnej konsoli Sophos tzw. Sophos Central. Sophos Central to wyniesiona konsola zarządzania, dzięki której nie musisz instalować po swojej stronie żadnych serwerów do zarządzania oprogramowaniem antywirusowym. Serwery umieszczone są w bezpiecznych Data Center, uprzedzając pytania, administrator może wybrać obszar przechowywania danych, w związku z czym dane z Polski mogą pozostać w obszarze gospodarczym EU i nie trafiają za „wielką wodę”, systemy wyposażone są w mechanizmy load balancingu, a serwery umieszczone są w 3 różnych lokalizacjach, gdzie w każdej działają 2 instancje oprogramowania mogącego zapewnić pełną dostępność w razie awarii któregokolwiek z systemów. Samo zarządzanie odbywa się z użyciem przeglądarki internetowej przez czytelny panel zaprezentowany poniżej, oczywiście indywidualny dla każdego klienta.

Co ciekawe InterceptX może stanowić część pakietu oprogramowania do kompletnej ochrony stacji roboczych od Sophos, Cloud Endpoint Protection, lub zostać wykorzystany jako osobne narzędzie. Jeżeli korzystasz już z oprogramowania antywirusowego innej firmy, ale masz wątpliwości w jego skuteczność w wypadku walki z CryptoRansomware, możesz doposażyć się w sam moduł InterceptX i tylko tym komponentem zarządzać z panelu Sophos Central. Jeżeli z kolei korzystasz już z oprogramowania Sophos Central Endpoint Protection, to w prosty sposób przez dokupienie licencji, twój agent na stacjach roboczych zaktualizuje się do wersji wspierającej InterceptX. Zarządzanie nowym komponentem jest proste, z panelu Sophos Central wystarczy określić które stacje są uprawnione do korzystania z nowej licencji, a w oprogramowaniu na stacji roboczej pojawią się nowe usługi, poniżej zaprezentowałem zrzuty z wersji agenta Central Endpoint Protection Advanced z InterceptX.

Gdy wykorzystamy Sophos InterceptX jako element całego pakietu Cloud Endpoint Protection, zyskujemy wielopoziomowy system ochrony

- sprawdzony silnik antywirusowy i sygnatury aktualizowane wiele razy dziennie

- skanowanie plików w trybie on-access, czyli za każdym razem gdy otwierasz, modyfikujesz, kopiujesz plik, oprogramowanie sprawdza czy nie zawiera on złośliwego kodu, dzięki niemu ransomware zostanie zablokowany zanim się uruchomi

- ochrona Live Protection, czyli sprawdzanie sygnatur dla podejrzanych plików w trybie rzeczywistym w bazie producenta, szczególnie ważne dla zagrożeń Zero Day Threat, które dopiero powstały i mogą jeszcze nie znajdować się w pliku sygnatur

- Host Intrusion Prevention System, ważne aby był uruchomiony cały czas, gdyż sprawdza procesy pod kątem podejrzanych zachowań jak samoczynne kopiowanie czy wprowadzanie zmian w rejestrze,

- Malicious Traffic Detection, funkcjonalność odpowiadająca za blokowanie ruchu http generowanego ze stacji ale nie pochodzącego z przeglądarek, w wypadku ransomware może się przyczynić do zablokowania kontaktu oprogramowania do serwerów C&C, co uniemożliwi im pozyskanie klucza szyfrującego i zaszyfrowanie danych

- Tamper Protection, chroniący samo oprogramowanie przed jego odinstalowaniem lub wyłączeniem ochrony, nawet użytkownik z uprawnieniami administratora musi wprowadzić dodatkowe hasło nie powiązane z danymi logowania do stacji

Co z serwerami? W momencie pisania tego artykułu InterceptX nie był dostępny na platformy serwerowe, co nie oznacza że kolejne wersje tego nie zmienią, należy więc sprawdzić informacje o bieżącej wersji. Sophos w wypadku serwerów na których utrata danych mogłaby być bardziej kosztowna, oprócz oprogramowania typu Endpoint Protection oferuje jednak dodatkowe zabezpieczenie. Jedną z opcji oferowanych w ramach licencji Sophos Cloud Server Protection Advanced jest funkcjonalność Lockdown. Jej zadaniem jest po zainstalowaniu na serwerze wszystkich wymaganych i zaufanych aplikacji wywołania stanu Lockdown, można powiedzieć „zamrożenia” stanu serwera. Serwer w stanie zamrożonym pozwala działać tylko aplikacjom zaufanym, wzajemne modyfikacje aplikacji również możliwe są tylko pomiędzy aplikacjami zaufanymi. Dzięki temu atak na taki serwer jest znacznie utrudniony. Server Lockdown nie pozwala uruchomić nowego oprogramowania dopóki nie pozwoli na to administrator Sophos Central.

Ochrona na poziomie sieci

Poza edukacją użytkowników i instalacją odpowiedniego oprogramowania, ochronę o ile tylko mamy taką możliwość powinniśmy wdrożyć już na poziomie naszej sieci, zastosowanie opisanych poniżej mechanizmów ma wiele zalet min. kontrola i blokowanie przeprowadzone jest zanim złośliwy kod dotrze na stacje użytkownika, centralne zarządzanie niezależne od użytkowników i zainstalowanego oprogramowania na stacji. W ramach mechanizmów ochrony sieci możemy wyposażyć się w takie zabezpieczenia jak:

- filtr antyspamowy ze skanerem antywirusowym

- monitorowanie ruchu WWW pod kątem złośliwego oprogramowania, skanowanie ruchu http i https

- filtrowanie stron pod kątem kategorii, pozwalające uchronić użytkowników przed stronami które mogą zawierać złośliwy kod, a które nie są im potrzebne do pracy

- mechanizm Sophos Sandstorm pomagający chronić stację przed zagrożeniami ZeroDayThreat dzięki możliwości uruchomienia aplikacji w kontrolowanym środowisku Sophos zanim stacja będzie mogła ją pobrać

- Security Heartbeat, funkcjonalność pozwalająca monitorować stan stacji i zablokować jej ruch w wypadku wykrycia że została skompromitowana, np. pojawił się na niej malware, zarówno zablokowanie ruchu jak i późniejsze odblokowanie(gdy zagrożenie zostało usunięte) odbywa się automatycznie

Opisywane mechanizmy dostępne są na wybranych platformach Sophos Unified Threat Management czy XG Firewall lub w dedykowanych serwerach do ochrony poczty, jedno jest pewne im więcej mechanizmów wykorzystamy tym lepiej chroniona będzie nasza sieć i jej użytkownicy. Jeżeli masz już rozwiązanie typu UTM, upewnij się, że wykorzystujesz oferowane funkcjonalności, a nie spełnia ono tylko podstawowych funkcji jak routing, NAT czy firewall SPI.

Archiwizacja

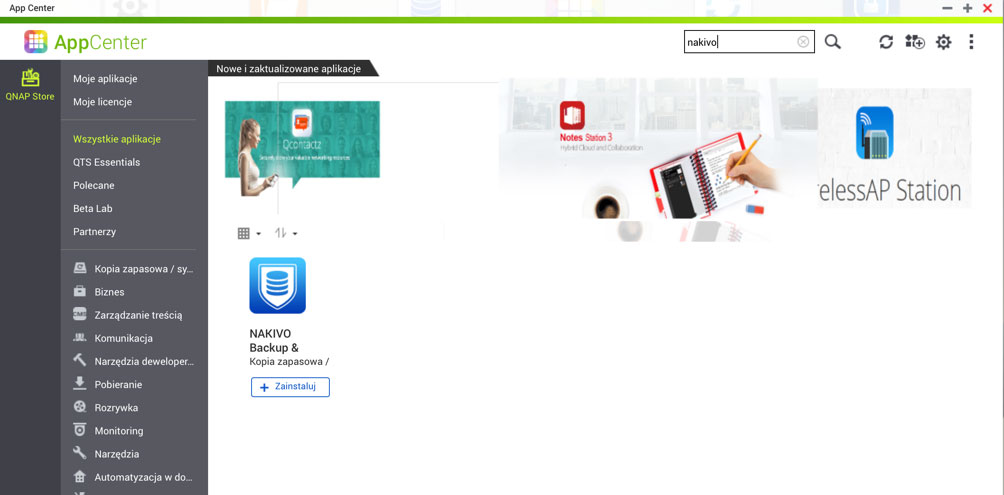

Ostatni ale bardzo ważny element, to wdrożenie centralnego mechanizmu backupu stacji roboczych, lub przynajmniej najważniejszych danych ze stacji. Backup powinien być wykonywany automatycznie, użytkownik nie powinien się nim specjalnie przejmować. Należy pamiętać że backupowane pliki nie powinny być przechowywane na samej stacji roboczej, najlepiej jeżeli stacja ma ograniczony dostęp do zasobów na których backup jest przechowywany a sam mechanizm backupu będzie odporny na działanie oprogramowania takiego jak ransomware. Przykładem takiego backupu może być oprogramowanie naszego rodzimego producenta firmy Xopero z wykorzystaniem urządzeń NAS QNAP jako repozytorium. System backupu firmy Xopero, nie musi korzystać, jak to często bywa w rozwiązaniach do archiwizacji ze zmapowanych udziałów sieciowych, dzięki czemu w razie infekcji stacji nie dojdzie do zaszyfrowania zarchiwizowanych danych. Magazyny danych z backupem na QNAP są niedostępne dla użytkowników. Również sam NAS QNAP pozwala zwiększyć bezpieczeństwo danych przed takim zagrożeniem poprzez zastosowanie mechanizmu migawek. Dzięki migawkom, które mogą być wykonywane automatycznie, wszystkie dane zapisane na NAS są zabezpieczane, nawet gdyby dane zostały zainfekowane w nowy sposób, nie wykorzystując udziałów sieciowych, z migawki możemy bez problemu przywrócić wybrane zasoby bądź całe woluminy.

Podsumowanie

Niezależnie od tego z jakiego systemu operacyjnego czy urządzenia korzystacie możecie stać się ofiarami oprogramowania typu ransomware. Odpowiadając na pytanie postawione w tytule tego artykułu: oprogramowania typu ransomware nie należy się obawiać, jeżeli dotarliście do tego miejsca to już wiecie, w jaki sposób ransomware się rozprzestrzenia, jakie są jego rodzaje, jakie są metody działania w momencie gdy stacja już została zainfekowana, ale przed wszystkim jak się przed nim zabezpieczyć. Im szybciej zastanowicie się które z tych punktów już działają, a które warto byłoby wdrożyć w swojej organizacji tym lepiej będziecie zabezpieczeni. Dla ciekawych wiedzy polecam kilka ciekawych pozycji wykorzystanych również jako źródła tego artykułu.

Dla zainteresowanych oprogramowaniem Sophos Endpoint Protection i innymi produktami bezpieczeństwa Sophos polecam stronę Sophos:

https://www.sophos.com/en-us/products/intercept-x.aspx

nasze szkolenia online:

http://event.fen.pl/sophos-bez-tajemnic/

oraz wypróbowanie oprogramowania Sophos InterceptX, oczywiście bezpłatnie:

https://secure2.sophos.com/en-us/products/intercept-x/free-trial.aspx

porównianie technologii HitmanPro (pierwowzór Intercept X) z konkurencją:

https://www.mrg-effitas.com/wp-content/uploads/2015/04/MRG_Effitas_Real_world_exploit_prevention_test.pdf

zestawienie typów ataków, z którymi radzi sobie Intercept X:

http://download.fen.pl/Comprehensive_Exploit_Prevention.pdf

Artykuł poświęcony historii Ransomware z Network World: http://www.networkworld.com/article/3097534/malware-cybercrime/the-history-of-ransomware.html

Więcej o oprogramowaniu Ransomware i sposobach ochrony znajdziecie tutaj:

https://community.sophos.com/kb/en-us/119006

https://www.sophos.com/en-us/medialibrary/Gated%20Assets/white%20papers/sophosransomwareprotectionwpna.pdf?la=en

27 czerwca 2017 mogliśmy zaobserwować wybuch nowego ransomwaru nazywanego najczęściej Petya, choć pojawiał się on też pod nazwami GoldenEye, WannaCry2, NotPetya, PetrWrap i PetyaWrap. Mnóstwo portali rozpisywało się na temat skali jego działania (m.in. tutaj – https://niebezpiecznik.pl/post/kolejny-grozny-globalny-atak-tym-razem-ransomware-petya-ofiary-sa-takze-w-polsce/ oraz tutaj – https://zaufanatrzeciastrona.pl/post/atak-ransomware-na-polskie-firmy-przypadkowym-odpryskiem-ataku-na-ukraine/ ) ze szczególnym uwzględnieniem organizacji na terenie Polski, które padły jego ofiarami. Wśród nich znajdują się firmy z branży logistycznej, przedsiębiorstwa usługowo-handlowe o różnym profilu, kancelarie prawnicze i inne. Szerokim echem w środowisku odbiły się problemy w takich firmach jak Raben, TNT w Katowicach, Saint – Gobain czy Kronospan.

Firmy te są referencyjnymi klientami różnych vendorów security, dla których stanowią referencję. Przykład tutaj – http://www.eset.pl/resources/documents/Case_Study/eset-case-study-raben.pdf . Co to więc oznacza? Otóż oznacza to, że po raz kolejny:

Zwykły antywirus nie wystarczy

Aby powstrzymać antywirus Petya nie wystarczy mieć zainstalowanego antywirusa czy wdrożonego UTMa na brzegu sieci. Nie wystarczy zastosować się również do zaleceń, jakie wypłynęły po ataku WannaCry w zeszłym miesiącu, czyli m.in. wykonać aktualizację systemu operacyjnego. Te wszystkie działania mają charakter prewencyjny, opierają się na reakcji na coś, co jest znane. Na coś, co można przewidzieć. A zachowania ransomware nie da się zaplanować i przewidzieć. Informacje o nim nie są przechowywane w globalnych laboratoriach, nie wypływają w postaci sygnatur i nie mają szansy nakarmić silników typowych rozwiązań antywirus.

Dlatego trzeba korzystać z rozwiązań dedykowanych dla zagrożeń 0 day. Takich, na które nie ma czasu wymyślić kontry. Czy takie rozwiązania w ogóle istnieją?.. Oczywiście że tak! Czy wiecie, że Klienci Sophos używający Intercept X nie doświadczyli ani jednego incydentu związanego z ransomware?

Inni padają ofiarą ataków – my nie

A to dlatego, że w Sophos używamy wielu technik nowej generacji dla zapewnienia kompletnej wielowarstwowej ochrony. Wystarczy spojrzeć na funkcjonalności, jakie zawierają produkty do ochrony końcówek od Sophosa – ochrona przed exploitami, wykorzystującymi luki w przeglądarkach, filtr reputacji w oparciu o liczbę ściągnięć, analizę behawioralną, wykrywanie podejrzanego ruchu a także automatyczne usuwanie malware i analiza źródeł problemu. Co więcej, dysponujemy unikalną technologią Cryptoguard, która wykrywa samoczynnie szkodliwe szyfrowanie danych zatrzymując zagrożenia ransomware w trakcie ich działania.

Nawet w przypadku, gdy zaufane pliki lub procesy zostały zmienione lub zhakowane, aplikacja Sophos zatrzyma ich działanie i przywróci je do stanu poprawnego, bez konieczności żadnej interakcji ze strony użytkownika czy administratora. Nie wierzysz? To zobacz na własne oczy.

Obejrzyj krótkie nagranie prezentujące jak Sophos Intercept X zatrzymuje Petya.

Moc rozwiązań Sophos w walce z ransomware

Produkt Intercept X stanowi część linii Sophos Endpoint Protection, która obsługuje Windows, Mac OS i Linux. Jest zarządzalny z przez platformę Sophos Central, dzięki czemu może komunikować się z innymi komponentami ochrony sieci od Sophos. Wraz z XG Firewallem, o którym pisaliśmy tutaj wykorzystuje technologię Security Heartbeat czyli zsynchronizowanego bezpieczeństwa. Funkcjonalność ta pozwala produktom Sophos na współdzielenie w czasie rzeczywistym wiedzy o stanie bezpieczeństwa. Sophos Central synchronizują ją pomiędzy wszystkimi produktami, tworząc bardziej efektywną ochronę przed zaawansowanym malware i ukierunkowanym atakom, jak ransomware Petya.

Nie czekaj na kolejną fale ransomware. Zadbaj już dziś o bezpieczeństwo Twojej sieci. Wypróbuj Intercept X przez 30 dni za darmo – https://secure2.sophos.com/en-us/products/intercept-x/free-trial.aspx?id=001j000000YAjQj – lub skontaktuj się z nami security@fen.pl.

Pamiętaj, że Sophos chroni Cię także po godzinach pracy. Nawet w darmowej wersji dla użytkowników domowych Sophos Home znajdziesz mechanizmy antyransomware – https://home.sophos.com/?id=001j000000YAjQj