Synology Active Backup for Business zwiększyło efektywność pracy administratorów odpowiedzialnych za przywracanie kopii komputerów użytkowników. Proces skrócił się czterokrotnie względem poprzednio stosowanych rozwiązań.

Grzegorz Smektała

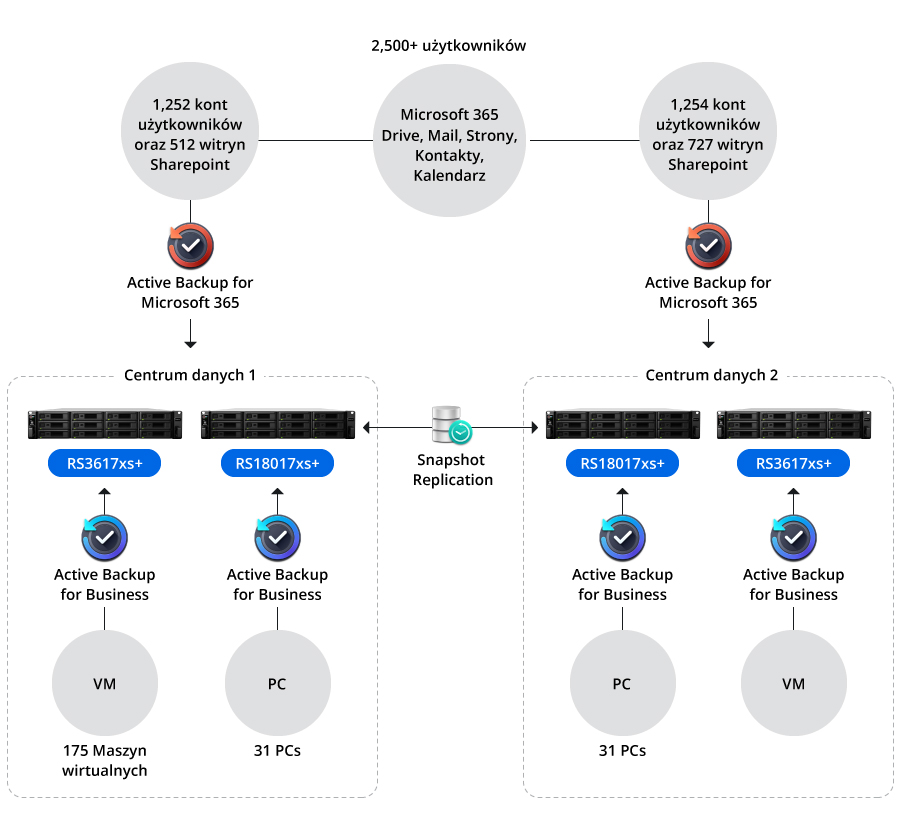

Wykorzystywane modele:

- RS3617xs+ × 2

- RS18017xs+ × 2

Zalecane funkcje:

- Active Backup for Microsoft 365 – chroni 2506 kont użytkowników i 1239 witryn SharePoint

- Active Backup for Business – ochrona danych na 31 komputerach fizycznych oraz 175 maszynach wirtualnych

- Snapshot Replication – Replikacja danych na osobne urządzenie w celu zwiększenia ochrony danych

FIRMA

Idea Bank S.A. został stworzony, aby wspierać osoby przedsiębiorcze w realizacji ich marzeń o własnym biznesie. Bank służy pomocą w rozwijaniu działalności podmiotom gospodarczym: mikro, małym i średnim przedsiębiorcom. Oferuje kompleksowe i innowacyjne produkty bankowe, w tym konta, lokaty i kredyty, internetową platformę Idea Cloud/Chmurę Faktur, ChatBoty, kasoterminale #ideapay, a także udostępnia atrakcyjną ofertę leasingową i faktoringową. Wdraża nowoczesne technologie w bankowości internetowej oraz mobilnej. Idea Bank zatrudnia obecnie ponad 1000 pracowników i posiada 26 placówek bankowych. Idea Banka S.A. istnieje pod obecną nazwą od 2010, jest częścią grupy kapitałowej Getin Holding S.A.

Idea Bank S.A. jest laureatem wielu konkursów, w tym Edison Awards, Stevie Awards oraz Efma Accenture Distribution & Marketing Innovation Awards. Zyskuje także uznanie w niezależnych plebiscytach, takich jak konkurs Innovation2020 organizowany przez Stowarzyszenie Komunikacji Marketingowej SAR, w którym za rozwiązanie Video Bot otrzymał srebrną i drugą nagrodę w kategorii „Innowacyjny Biznes”. Idea Bank S.A. zdobył także Złoty Laur Klienta/Konsumenta 2020 i pierwszą nagrodę w kategorii „Konta firmowe” oraz Srebrny Laur Klienta/Konsumenta 2020 i drugą nagrodę w kategorii „Lokaty” za Lokatę Happy.

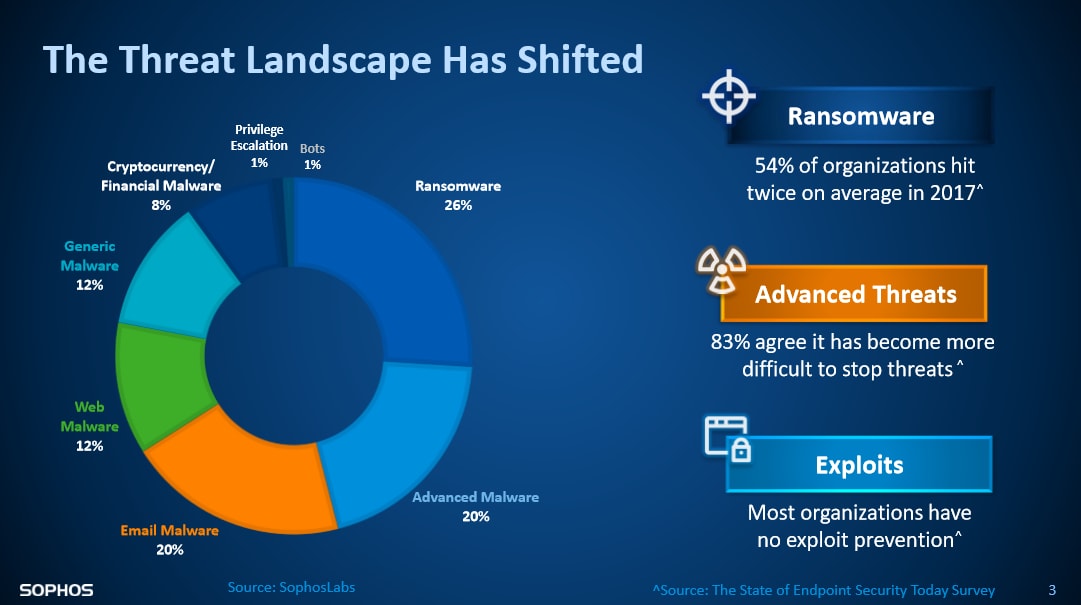

WYZWANIE

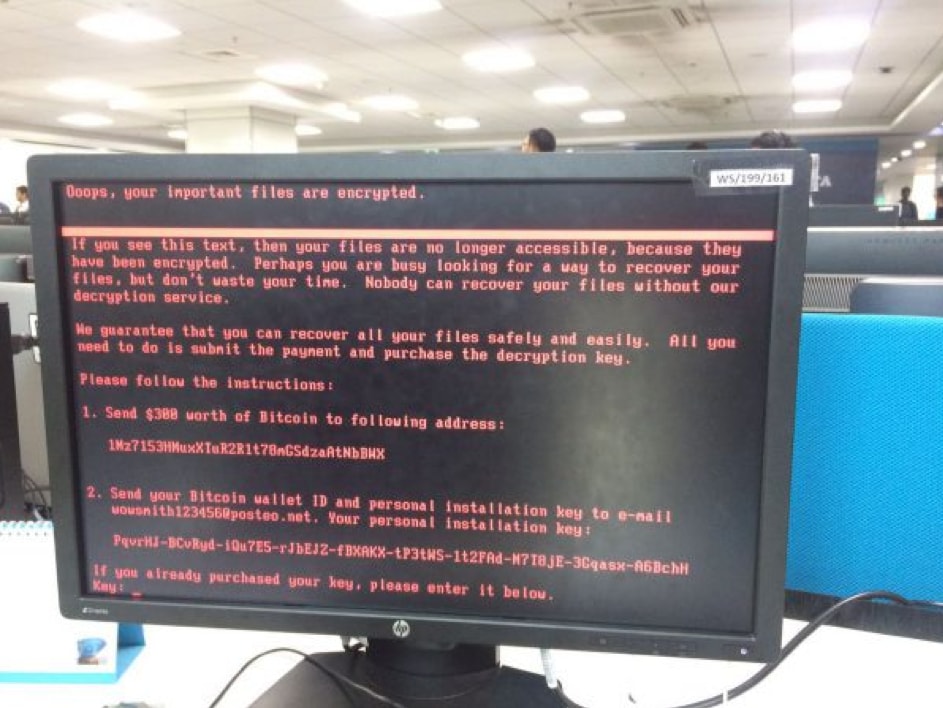

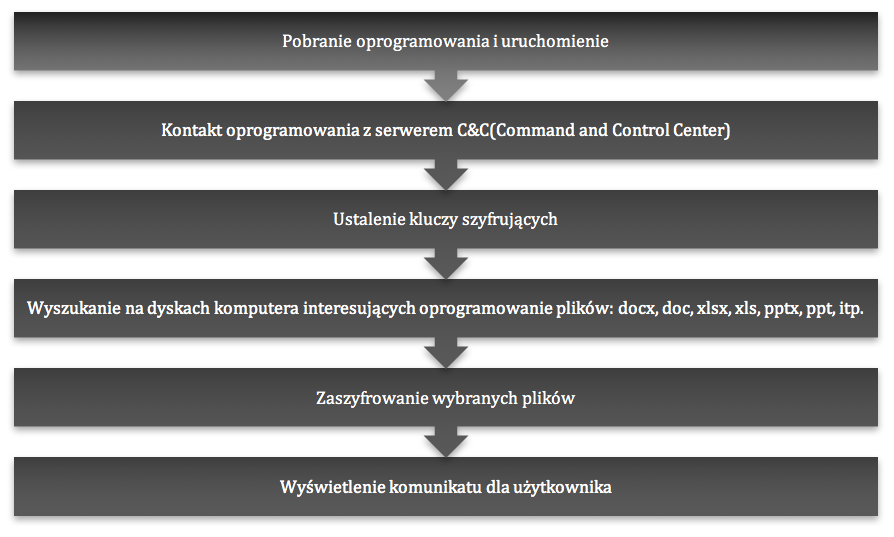

Powiedzenie „czas to pieniądz” sprawdza się w każdej firmie, ale jest szczególnie trafne w przypadku bankowości. Szanując czas swoich klientów, bank musi dysponować niezawodnym sprzętem i usługami. Jako bank działający na rynku regulowanym są również zobowiązani do prowadzenia kopii zapasowych wszystkich operacji, w tym danych pocztowych i danych SharePoint. Przed wdrożeniem Synology bank wykonywał ręczne kopie zapasowe, co okazało się zbyt czasochłonne. Aby usprawnić działania operacyjne, potrzebowali wydajniejszego rozwiązania do tworzenia kopii zapasowych danych platformy Microsoft 365 i zabezpieczania informacji o użytkownikach.

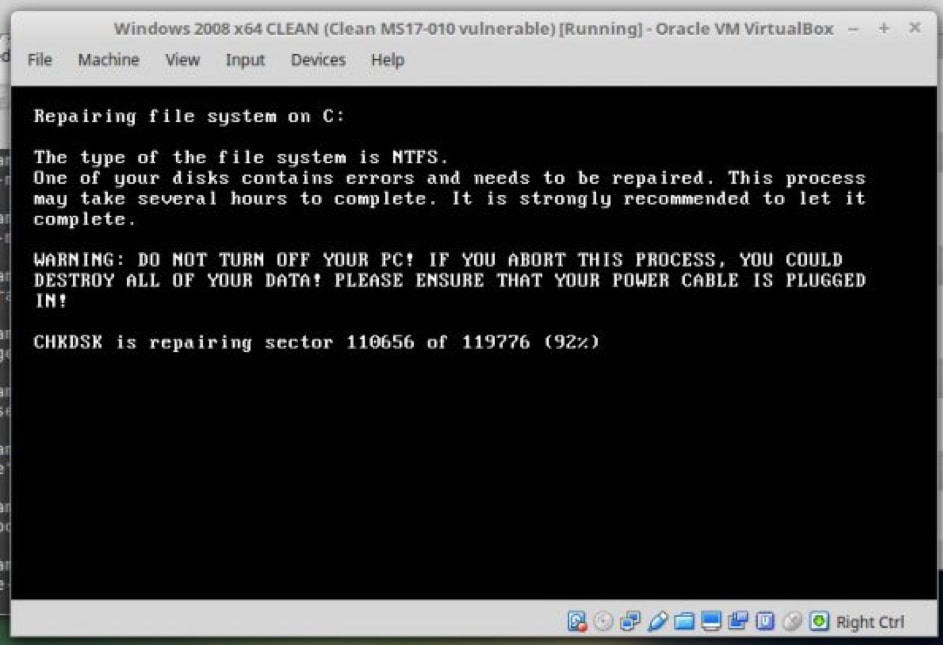

Kolejnym problemem były awarie stacji roboczych pracowników. Banki podlegają wielu wymogom bezpieczeństwa, które dotyczą aplikacji, programów i innych danych punktów końcowych – z których wszystkie muszą być chronione, ale często trudno je odzyskać. Awarie sprzętu, takie jak uszkodzenie dysku twardego, spowodowałyby utratę danych i przestoje w procesie naprawy. Bank szukał nowego rozwiązania do przywracania danych, aby zminimalizować utratę danych i zmaksymalizować dostępność.

Nasi eksperci z działu Advanced Technologies odpowiedzą na Twoje pytania. Kliknij, aby wysłać wiadomość.

ROZWIĄZANIE

Idea Bank wdrożył dwa urządzenia RS3617xs +, każde z 12 dyskami o łącznej pojemności ponad 160 TB i zabezpieczone RAID 6. Usługa Active Backup for Microsoft 365 chroni obecnie 1252 kont użytkowników i 512 witryn SharePoint na jednym urządzeniu oraz 1254 użytkowników i 727 witryn na drugim.

Bank dodał również do swojej infrastruktury dwa urządzenia RS18017xs + i wykorzystał Active Backup for Business. Wykorzystując wyzwalane zdarzeniami i zaplanowane kopie zapasowe, bank zabezpiecza dane z 31 komputerów fizycznych i 175 maszyn wirtualnych.

Urządzenia Synology zapewniały również scentralizowane i skalowalne środowisko z systemem operacyjnym DiskStation Manager (DSM). Ten interfejs umożliwia scentralizowane zarządzanie zdalne, wyświetlanie historycznych danych kopii zapasowych, bieżące wykorzystanie pamięci masowej i aktywność związaną z transferem danych. Dzięki wbudowanym narzędziom do ochrony danych w czasie rzeczywistym, DSM ułatwia zadania przechowywania, tworzenia kopii zapasowych i odzyskiwania, a także automatyczne wykrywanie nowo utworzonych kont i witryn.

KORZYŚCI

Active Backup for Microsoft 365 i Active Backup for Business znacznie uprościły proces przywracania danych w banku. Utworzono kopie zapasowe i zarchiwizowano osobiste i udostępnione dane kont Microsoft i skrzynek pocztowych wraz z odpowiednimi folderami, strukturami i załącznikami. Ponadto opcja Account Discovery umożliwiła automatyczne tworzenie kopii zapasowych nowo wykrytych użytkowników, dodając ich do domeny w celu ograniczenia pracy ręcznej. Po przywróceniu aplikacje zachowały swoje konfiguracje, a komputery były gotowe do użycia. Użytkownicy nie musieli już zmieniać konfiguracji aplikacji ani pamiętać, gdzie znaleźć swoje dane.

Użycie funkcji Snapshot Replication między dwoma urządzeniami RS18017xs + przyspieszyło przywracanie danych z komputerów i systemów operacyjnych; replikując dane z jednego serwera NAS do innego poza siedzibą banku, bank mógł uzyskać dostęp do kopii zapasowych i przywracać kopie zapasowe z drugiej maszyny, nawet jeśli podstawowe miejsce docelowe kopii zapasowych stało się niedostępne.

Idea Bank wdrożył skalowalny, wydajny proces tworzenia kopii zapasowych i odzyskiwania danych w celu ochrony danych przed cyberatakami i maksymalizacji czasu pracy – bez opłat licencyjnych. Dziś ich zespół IT jest przekonany, że nie dojdzie do utraty danych z powodu awarii sprzętu, a ich odzyskanie będzie szybkie i łatwe.